Seqrite Labs, gizli bir Rust tabanlı Uzaktan Erişim Truva Atı (RAT) dağıtmak üzere tasarlanmış, çok aşamalı bir enfeksiyon zincirine sahip, Arjantin’in yargı sektörünü hedef alan karmaşık bir hedef odaklı kimlik avı kampanyasını ortaya çıkardı.

Kampanya öncelikle Arjantin’in yargı kurumlarını, hukuk profesyonellerini, adalete yakın hükümet organlarını ve akademik hukuk örgütlerini hedef alıyor.

Saldırganlar, güvenilirliği sağlamak ve kötü amaçlı yazılımların başarıyla dağıtılmasını kolaylaştırmak için meşru Arjantin federal mahkemesi kararlarını, özellikle de önleyici gözaltı inceleme belgelerini kötüye kullanıyor.

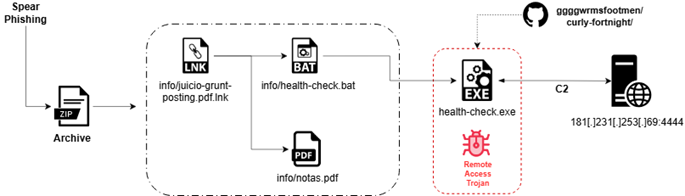

İlk vektör, üç bileşenden oluşan silahlı bir ZIP arşivi içeren hedefe yönelik hedef odaklı kimlik avı e-postalarından yararlanır: kötü amaçlı bir LNK dosyası (info/juicio-grunt-posting.pdf.lnk), BAT tabanlı bir yükleyici komut dosyası (info/health-check.bat) ve orijinal görünümlü adli bir PDF tuzağı (info/notas.pdf).

Gizli Erişim Operasyonu adı verilen operasyon, Güney Amerika’daki yargı kurumları ve yasal kuruluşlar içerisinde kalıcı erişim sağlamak için güçlü analiz karşıtı mekanizmalarla birleştirilmiş gelişmiş sosyal mühendislik taktiklerini gösteriyor.

Kullanıcılar LNK dosyasıyla etkileşime girdiğinde, sahte belgeyi kurbana görüntülerken yürütme zinciri sessizce başlatılıyor ve şüphe uyandırmadan gizli yük dağıtımına olanak tanıyor.

Tuzak Doküman Analizi

Sahte belge, resmi yasal İspanyolcayla yazılmış, meşru görünen bir Arjantin federal mahkeme kararıdır; Poder Judicial de la Nación’dan kaynaklandığı iddia edilir ve gerçek Tribunal Oral en lo Criminal y Correccional N° 2 de la Capital Federal’e atıfta bulunur.

Önleyici gözaltının yargısal denetimini, dava numaralandırması, adli imzalar ve Arjantin Ceza Muhakemesi Kanunu’nun belirli maddelerine atıfta bulunarak usul diliyle tamamlanan şartlı tahliye hükümleriyle tartışıyor.

Belgenin yapısı, terminolojisi ve formatı, gerçek mahkeme kararlarını yakından yansıtarak hukuk uzmanları arasındaki güvenilirliği önemli ölçüde artırır ve kullanıcı etkileşimi olasılığını önemli ölçüde artırır.

Aşama 1, yürütme ilkesi atlama ve gizli pencere moduyla PowerShell’i sistem dizininden çalıştıran LNK dosyasını içerir. Kısayol, kötü amaçlı kısayolu meşru bir belge gibi gizleyen bir PDF simgesi içerir.

Aşama 2, ikinci aşama yükünü almak için GitHub tarafından barındırılan depolara bağlantılar kuran BAT yükleyicisini içerir.

PowerShell komutu, sahte Kullanıcı Aracısı dizeleri kullanır ve indirilen yürütülebilir dosyayı (health-check.exe), meşru görünmesi için Microsoft Edge kullanıcı verileri dizininde msedge_proxy.exe olarak kaydeder.

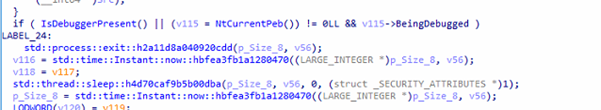

Aşama 3, VM tespiti (VMware, VirtualBox, Hyper-V, QEMU, Xen, Parallels), sanal alan ortamı tespiti ve PEB kontrolleri ve zamanlamaya dayalı analiz yoluyla hata ayıklayıcı tanımlama dahil olmak üzere kapsamlı anti-analiz kontrolleri gerçekleştiren birincil RAT bileşeni olan msedge_proxy.exe’yi dağıtır.

RAT, ana bilgisayar adı, kullanıcı adı, işletim sistemi adı ve ayrıcalık düzeyleri de dahil olmak üzere sistem bilgilerini toplar, ardından varsayılan olarak 181.231.253.69:4444’e ayarlanan hem IPv4 hem de IPv6’yı destekleyen geri dönüş mekanizmalarını kullanarak C2 iletişimi kurar.

Komuta ve Kontrol Yetenekleri

Kötü amaçlı yazılım, kalıcı kurulum için PERSIST, dosya işlemleri için DOWNLOAD ve UPLOAD, kimlik bilgileri hırsızlığı için HARVEST, fidye yazılımı işlevselliği için ENCRYPT ve DECRYPT ve ayrıcalık yükseltme için ELEVATE dahil olmak üzere kapsamlı bir komut setinin tanıtımını yapar.

Tüm komutlar Base64 kodlu olarak gelir; RAT, DLL tabanlı fidye yazılımı, hırsız modülleri ve eksiksiz kalıcı yaşam döngüsü yönetimi dahil olmak üzere modüler istismar sonrası yetenekleri destekler.

RAT, rastgele meşru görünen değer adlarını (SecurityHealthSystray, MicrosoftEdgeAutoLaunch, Teams Machine Installer) ve yükseltilmiş ayrıcalıklara sahip schtask’lar aracılığıyla zamanlanmış görevleri kullanarak kayıt defteri Çalıştırma anahtarları aracılığıyla birden fazla kalıcılık tekniği uygular.

Özel bir PERSIST_REMOVE komutu, operatörün komutu üzerine tüm kayıt defteri girdilerini ve zamanlanmış görevleri silerek tam temizleme olanağı sağlar.

Gizli Erişim Operasyonu, yüksek güvene sahip kurumsal ortamları hedef alan, sosyal mühendislikle tasarlanmış izinsiz giriş zincirlerinin sürekli etkinliğini göstermektedir.

Kuruluşlar sahte yasal belgeler için gelişmiş e-posta filtrelemesi uygulamalı, e-posta kaynaklarından LNK dosya yürütmesini devre dışı bırakmalı, PowerShell yürütme ilkelerini uygulamalı ve şüpheli süreç zincirlerini ve C2 iletişim modellerini tanımlayabilen uç nokta algılama ve yanıt çözümlerini dağıtmalıdır.

IOC’ler

| Doğramak | Ad / Dosya Yolu | C2 Sunucusu |

|---|---|---|

| dc802b8c117a48520a01c98c6c9587b5 | info/juicio-grunt-posting.pdf.lnk | |

| 45f2a677b3bf994a8f771e611bb29f4f | D:\auto_black_abuse\resources\unzipped\20251215_140518_2025-11-28\13adde53bd767d17108786bcc1bc0707c2411a40f11d67dfa9ba1a2c62cc5cf3.zip | |

| 02f85c386f67fac09629ebe5684f7fa0 | info/health-check.bat | |

| 976b6fce10456f0be6409ff724d7933b | \msedge_proxy.exe | |

| 233a9dbcfe4ae348c0c7f4c2defd1ea5 | bilgi/notlar.pdf | |

| — | — | 181.231.253.69:4444 |

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.