Varonis Threat Labs’deki araştırmacılar, bazı Salesforce sitelerinin uygunsuz bir şekilde devre dışı bırakıldığını veya SalesforceGhost Sitelerinin bakımının yapılmadığını keşfetti.

Tehdit aktörleri, PII ve iş verilerini şu yollarla sızdırabilir: sadece ana bilgisayar başlıklarını değiştirmek bu web siteleri için.

Salesforce ortaklarına ve müşterilerine, işbirliği yapmalarına yardımcı olmak için özelleştirilmiş topluluklar oluşturma seçeneği sunulur.

Bu topluluklara ihtiyaç olmadığında, kurulurlar. devre dışı bırakmak yerine bir kenara.

Buna ek olarak, bu tür topluluk siteleri korunmaz, bu da güvenlik açıkları için taranmadıkları veya test edilmedikleri anlamına gelir.

Site güvenliğine yönelik daha yeni yönergeler nedeniyle yöneticiler genellikle bu web sitelerini güvenlik testinde başarısız olur.

Ancak, araştırmacılar keşfetti ki bu web siteleri yine de Salesforce sitelerinden veri çekebilir. Bu siteler, tehdit aktörleri için çok yakındır ve kolayca kötüye kullanılabilir.

Bu siteler olduğu gibi izlenmeyen, tehditler genellikle fark edilmez ve tehdit aktörleri tarafından istismar edilir. Bu sitelere “Hayalet Siteler” adı verilir.

Hayalet Siteler Yükseliyor

Şirketler genellikle kullanıcılarının Salesforce sitelerinde gezinmesi için özel alan adları oluşturur.

Örneğin, eğer “Acmeoluşturmak yerine Salesforce ile ortak olmaya karar verir.acme.org/partners”, partnerler.acme.org işaret edecek şekilde yapılandırılan DNS oluşturulur. partnerler.acme.org.00d400.live.siteforce.com (Salesforce Web Sitesi).

Ancak, yeni DNS kaydının çalışabilmesi için FQDN’ye (Tam Nitelikli Etki Alanı Adı) işaret eden bir CNAME girişi olmalıdır.

Ardından kuruluş kimliği (00d400) Ve canlı.siteforce.com.

Şimdi, ziyaret eden insanlar partnerler.acme.org Acme’nin Salesforce web sitesine göz atabilecektir. Bununla birlikte, asıl sorun şu durumlarda ortaya çıkar: Acme Salesforce yerine yeni bir satıcı seçer.

Bir Hayalet Sitenin Doğuşu

Acme, uygulamasını AWS ortamında çalıştıran başka bir tedarikçi firma ile giderse, Acme “” DNS kaydını değiştirecektir.partnerler.acme.org” yeni satıcıyı işaret etmek için.

bu partnerler.acme.org.00d400.live.siteforce.com tamamen kaldırılmadı, bu da Salesforce’tan veri çekmeye devam ediyor ve bir hayalet site haline geliyor.

Bu Hayalet Siteleri Kullanmak

Bilgi almak için “Aura” gibi bir Salesforce uç noktasını çağırmak kadar basit olmasa da, doğru metodoloji ile tehdit aktörleri için hala mümkündür.

Bu siteler Salesforce’ta halen aktif olduğundan, site gücü (Salesforce) alan adı çözülecek, ancak bilgilere erişmek biraz çaba gerektirecek.

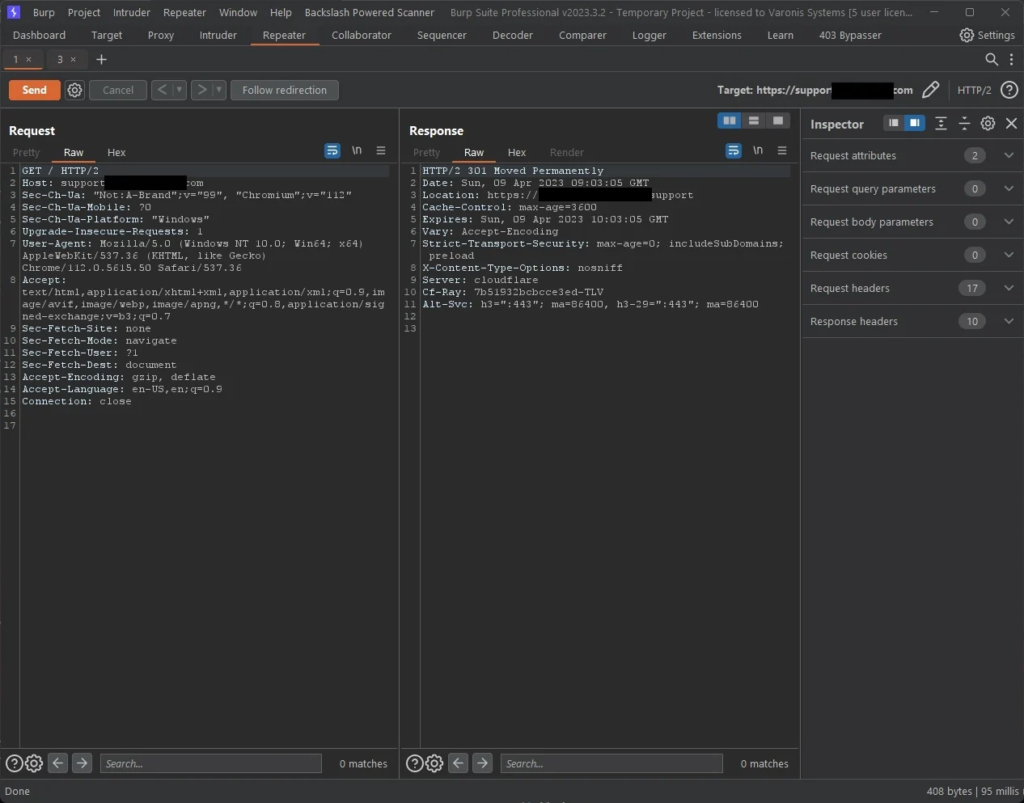

Bu web siteleri algılandıktan sonra, tehdit aktörleri ana bilgisayar başlığını değiştirebilir ve bunun sonucunda Salesforce, web sitesini tehdit aktörüne sunar.

Bunun nedeni, Salesforce’un bu web sitesine şu kişiler tarafından erişildiğini düşünmesidir: partnerler.acme.org.

Tam Dahili URL’ler ayrıca bu web sitelerini tehdit aktörleri için erişilebilir hale getirecektir. Tam dahili URL’ler, bu hayalet siteleri görünür kılan SecurityTrails gibi araçlar kullanılarak çıkarılabilir.

Bu koşullarda eski web siteleri daha az güvenlidir ve saldırı çabasını azaltır.

Araştırmacılar, kolayca erişilebilen çok daha fazla PII (Kişisel Olarak Tanımlanabilir Bilgi) ve hassas iş verileri sağlayan birçok hayalet site buldu.

Veri teşhiri, eski verilerle sınırlı değildi, aynı zamanda konuk kullanıcılarla paylaşılan yeni kayıtlarla da sınırlıydı. Bunun nedeni, Salesforce ortamlarındaki paylaşım yapılandırmasıdır.

Azaltma

- Artık kullanılmayan siteler devre dışı bırakılmalıdır.

- Tüm Salesforce sitelerini ve kullanıcı izinlerini takip etmeniz önemle tavsiye edilir.

- Aktif ve pasif tüm domainlerin takibi için subdomain temizliği yapılabilir.

Güvenlik Düzeltme Eki’ni Sisteminize Uygulamakta Zorlanıyor Musunuz? –

All-in-One Patch Manager Plus’ı Deneyin