Geçtiğimiz on yılda Çin’in siber güvenlik uzmanları, küresel bayrak ele geçirme yarışmalarına, yararlanma yarışmalarına ve hata ödül programlarına tereddütlü katılımcılardan bu alanlardaki baskın oyunculara dönüştüler ve Çin hükümeti bu ganimetleri daha güçlü siber saldırı yeteneklerine doğru kullanıyor. millet.

Örneğin 2014 yılında Keen Team, Pwn2Own istismar yarışmasından paranın %13’ünü alarak evine ödül alan tek Çinli hack grubuydu. Ancak geçen hafta yayınlanan “Vegas’tan Chengdu Hacking Yarışmalarına, Hata Ödüllerine ve Çin’in Saldırgan Siber Ekosistemine” adlı rapordaki verilere göre, 2017 yılına kadar Çin merkezli yedi ekip yarışmadan elde edilen para ödülünün %79’unu topladı. Ertesi yıl Çin, güvenlik açığı bilgilerinin ulusal güvenlik açısından çok önemli olduğunu ölçerek Batı yarışmalarına katılımı yasakladı.

Merkezin kıdemli araştırmacısı Eugenio Benincasa, sivil bilgisayar korsanlarının Çin’in siber saldırı programlarından doğrudan yararlandığını ve hükümetin tüm güvenlik açıklarının doğrudan hükümet yetkililerine bildirilmesi gerekliliği yoluyla oluşturduğu Çin’in siber güvenlik hattının başarısının bir örneği olduğunu söylüyor. ETH Zürih’te Güvenlik Çalışmaları (CSS) ve raporun yazarı.

“Çin hükümeti, sivil araştırmacıların güvenlik açığı açıklama süreçlerinde kendisini stratejik olarak nihai alıcı olarak konumlandırarak, küresel çapta en iyiler arasında yer alan sivil güvenlik açığı araştırmacılarını büyük ölçekte ve hiçbir ücret ödemeden güçlendiriyor” diyor.

açık kaynak istihbarat raporu Amerika Birleşik Devletleri, Avustralya, Japonya, Güney Kore ve Asya-Pasifik bölgesindeki diğer ulusların, Çin’in ileri kalıcı tehdit (APT) gruplarına karşı siber savunmalarını geliştirmek için mücadele ettiği bir dönemde geldi. Bu yılın başlarında, yüksek profilli ABD hükümet yetkilileri, Çin’in kritik altyapıdan taviz verdiği konusunda uyardı. Gelecekteki çatışmalar için askeri bilgisayar korsanlarını önceden konumlandırın. Ve yakın zamanda ortaya çıkarılan “Kızıl Saray Operasyonu”nda, Çin’deki üç farklı tehdit ekibi koordineli saldırılar gerçekleştirdi Güneydoğu Asya’daki bir hükümet kurumuna karşı.

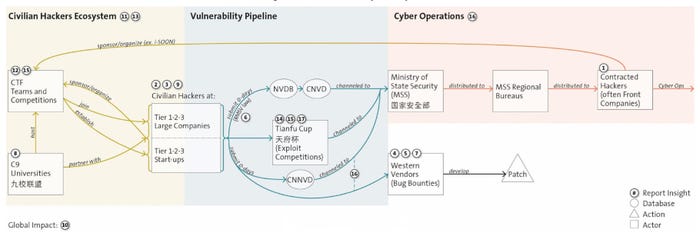

Sağlam Bir Siber Boru Hattı

Üniversitelerde bayrak ele geçirme yarışmalarıyla başlayan ve askeri siber operasyonlara imkan veren açıklarla biten Çin’in sivil bilgisayar korsanlarını eğitmeye yönelik programı, ülkenin pratik siber güvenliğe odaklanmasının faydalarını vurguluyor. Çin’in siber saldırı kapasitesi, aynı zamanda güvenlik açığı açıklama kuralı olan Ağ Ürünlerindeki Güvenlik Açıklarının Yönetimine İlişkin Yönetmelik’in (RMSV) uygulanmasından da önemli ölçüde yararlandı. Her iki program da Çin’in genel Askeri-Sivil Füzyon (MCF) girişiminin bir parçasıdır.

Siber güvenlik uzmanlığı ve güvenlik açığı bilgilerine yönelik süreci gösteren akış şeması. Kaynak: ETH Zürih’in “Vegas’tan Chengdu Hacking Yarışmalarına, Hata Ödüllerine ve Çin’in Saldırgan Siber Ekosistemine” makalesi

Yazılım güvenliği firması Veracode’un baş teknoloji sorumlusu Chris Wysopal, sayıları giderek artan teknik mezunlarının güvenlik açıklarını bulmaya odaklanmasının saldırı yeteneklerini artırmaya yardımcı olduğunu söylüyor.

“Orada ölçek farkı var. … Çok sayıda teknik mezunları var ve bu da güvenlik açıklarını bulmak için kullanılıyor. [Western products, such as] Google Android” diyor. “Bu, teşviklerin onların lehine çalıştığını gösteriyor ve buna dair kanıtlar da var.”

Çin’in siber saldırı ekosistemlerinde iki grup hacker bulunmaktadır. İlk grupta, Pwn2Own yarışması ve Pwn2Own’a Çin merkezli bir alternatif olarak kurulan Tianfu Kupası gibi hata ödül programlarında ve hack yarışmalarında yarışarak kendilerini öne çıkaran güvenlik açığı araştırmacıları ve saldırgan güvenlik uzmanları yer alıyor.

İkinci grup, belirli hedeflere yönelik saldırılarda kullanılmak üzere güvenlik açıklarını silah haline getiren sözleşmeli veya profesyonel bilgisayar korsanlarından oluşur. Birinci grup tarafından geliştirilen istismarlar sıklıkla ikinci grup tarafından kullanılmıştır. bu yılın başındaki iSoon sızıntısında tartışılan bir gerçek.

Geçmişte, güvenlik açığı araştırma ekipleri genellikle en az 19 ekibin bulunduğu Qihoo 360 gibi büyük firmalardaki teknik gruplarla ilişkilendiriliyordu; dokuz takıma ev sahipliği yapan Ant Group; ve en az yedi araştırma grubuna sahip olan Tencent. Günümüzde araştırmacılar genellikle butik siber güvenlik firmalarının bir parçasıdır.

Çin’in sivil bilgisayar korsanları başlangıçta Batı’nın bayrak ele geçirme yarışmalarına ve Pwn2Own gibi yararlanma geliştirme yarışmalarının yanı sıra hata ödül programlarına katılarak eğitim aldılar. Çin artık bu girişim ve programların çoğunun yerel versiyonlarına sahip ve çoğu zaman üst düzey ulusal teknik üniversitelerin mali desteğine sahip.

Siber Güvenliğin Süper Yıldızları

Rapora göre, bir avuç araştırmacı Çin’in programlarına önemli katkılarda bulunarak Çin’in küçük bir araştırmacı grubuna olan güvenini vurguladı.

Örneğin, Google Android güvenlik açıklarının %50’den fazlası, Han Zinuo’nun katkıda bulunanlardan biri olduğunu belirten Qihoo 360’ın Güvenlik Yanıt Merkezi’ne (360 SRC) atfediliyor. Araştırma makalesinde, Zinuo’nun siber güvenlik firması Oppo’ya taşınmasıyla birlikte 360 SRC’nin başvurularının düştüğü, Oppo’nun başvurularının ise arttığı belirtildi. Benzer şekilde, başka bir araştırmacı olan Yuki Chen, Qihoo 360’ın Vulcan araştırma grubunun Microsoft’a yaptığı gönderimlerin %68’ini oluşturuyordu ve 2020’de butik firma Cyber Kunlun’a geçtiğinde, eski firma Microsoft’un hata ödül programındaki güvenlik açıklarında önemli bir düşüş gördü. ikincisi bir artış gördü.

Genel olarak, Çinli firmaların ABD’nin üç büyük yazılım şirketine (Apple, Google ve Microsoft) bildirdiği güvenlik açıklarının sayısı 2020’den itibaren azaldı. Bu, Çinli firmaların artık keşfettikleri güvenlik açıklarını raporlamadığını gösterse de aynı zamanda 2020’ye denk geldi. Raporda, Qihoo 360’ın Çin ordusuyla bağlantıları nedeniyle Mayıs 2020’de kara listeye alınması gibi ABD’nin yaptırımlarının artırıldığı belirtildi.

“Bu düşüş [in vulnerability reports has] Raporda, küresel ekosistemdeki güvenlik açığı raporlaması için önemli bir kanalın potansiyel kaybıyla ilgili endişelerin dile getirildiği ifade edildi.

Savunmanın Dezavantajları

Çin ekipleri Batı’daki hackleme yarışmalarına katılımlarını kısıtladıkları için, yarışmaları savunma stratejisi olarak daha az etkili hale getirdikleri iddia ediliyor. Örneğin 2022 ve 2023’te, Pwn2Own yarışmasında hiçbir ekip Apple’ın iPhone’unu veya Google’ın Pixel’ini hackleme girişiminde bulunmadı – bu, Apple’ın iPhone’u için 15 yıl aradan sonra ilk kez oldu – bu da Çin’in, uzmanlarının artık çok değerli bulduğu herhangi bir istismarı değerlendirdiğini gösteriyor. halka açık olarak göstermek.

Araştırma makalesinde, “Bu cihazları hedefleme konusunda uzmanlaşmış Çinli bilgisayar korsanlığı ekiplerinin kayda değer yokluğu, bu kırılmayı iPhone ve Pixel’in erişilemez hale geldiğini varsaymaktan çok daha iyi açıklıyor” dedi. “Eş zamanlı olarak, bu güvenlik açıkları büyük olasılıkla Çin’in güvenlik kurumları tarafından siber kötü amaçlı operasyonlarda potansiyel kullanım açısından değerlendiriliyor.”

Pwn2Own yarışmasını yürüten Trend Micro’daki Zero Day Initiative’in tehdit farkındalığı başkanı Dustin Childs, bu tür istismarların herhangi bir ayrıntı olmadan gösterilmesinin bile, saldırganları güvenlik açıklarını yeniden keşfetmeye yönlendirme riski taşıdığını söylüyor.

“Bunlar zaten sahnede gösterildi, dolayısıyla tehdit aktörleri, bazıları için kullanılamaz hale gelebilecek bir yamayı tersine çevirerek zamanlarını boşa harcamadıklarını biliyorlar” diyor. “Bu nedenle satıcıları yarışmaya katılmaya davet ediyoruz.”

Açıklardan yararlanan özel kuruluşlar, güvenlik açığı pazarının öncüsü olarak hareket ediyor. Satıcı Zerodium’u istismar edin şu anda 2,5 milyon dolarlık bir maaş günü sunuyor Google Android için sıfır tıklamayla istismar zinciri bulan herhangi bir bilgisayar korsanı için ve iOS’a benzer bir saldırı için 2 milyon dolar.

Çin’in Kendi Hacking Yarışmaları

Bu arada Çin, küresel bilgi altyapısından giderek uzaklaşıyor ve altyapısını yurt içinde geliştirilen teknolojiye taşıyor. Şaşırtıcı olmayan bir şekilde, siber güvenlik hattı da aynı şeyi yapıyor ve bazı büyük istismar yarışmaları giderek Çin ürünlerine odaklanıyor.

Benincasa, uzun vadede Çin’in iki yol izlemesi gerekeceğini söylüyor.

“Çin’in hackleme rekabetinde kendi ürünlerine daha fazla odaklanırken aynı zamanda Batılı ürünlere olan güçlü ilgiyi de sürdürme yönünde ilginç bir değişim gözlemliyoruz” diyor ve şunu ekliyor: “Çin’in stratejik niyeti [is] Bilgisayar korsanlarının Batılı ürünleri hedefleme konusundaki uzmanlığı göz önüne alındığında, saldırgan amaçlarla uluslararası ürünlerde varlığını sürdürmek ve aynı zamanda ABD satıcılarına olan bağımlılığı giderek azaltan savunma amaçlı yerli ürünlere odaklanmak.”