Rus askerleri tarafından savaş bölgesi operasyonel planlamasının bir parçası olarak kullanıldığı bildirilen Alpine Quest haritalama uygulamasının truva atı sürümlerinde gizli yeni bir Android kötü amaçlı yazılım keşfedildi.

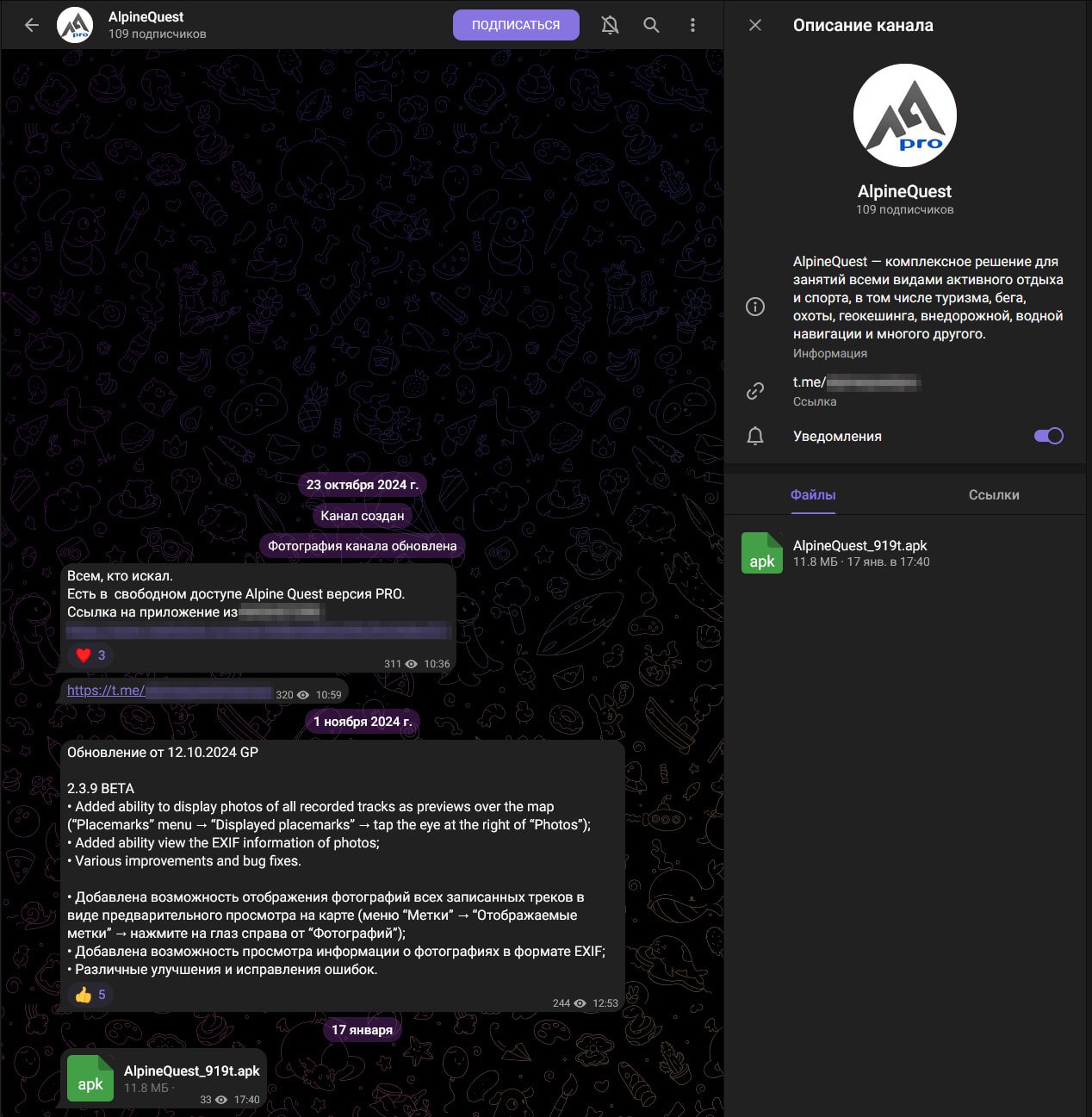

Saldırganlar, TeleRam kanallarını ve dağıtım için Rus uygulama kataloglarını kullanarak, Truva AP uygulamasını Premium Alpine Quest Pro’nun ücretsiz, çatlak bir versiyonu olarak tanıtıyor.

Alpinequest, maceracılar, sporcular, arama ve kurtarma ekipleri ve askeri personel tarafından kullanılan Android için çevrimdışı yetenekleri ve hassasiyeti için değer verilen meşru bir GPS ve Topografik Haritalama Uygulamasıdır.

Uygulamanın iki sürümü vardır: sınırlı özelliklere sahip ücretsiz bir Lite sürümü ve kütüphaneleri, analitikleri ve reklamları izlemeyen ücretli bir Pro sürümü.

Rus mobil antivirüs şirketi Doctor Web’de araştırmacılar tarafından keşfedilen casus yazılım, tamamen çalışan bir Alpe Quest uygulamasında saklanır, şüpheyi azaltır ve değerli veri hırsızlığı fırsatları yaratır.

Bir kez başlatıldıktan sonra, iletişim verilerini ve hassas belgeleri cihazdan çalmaya çalışır ve ordu operasyonları hakkında potansiyel olarak ayrıntıları ortaya çıkarır. Özellikle, casus yazılım aşağıdaki eylemleri gerçekleştirir:

- Saldırganlara kullanıcının telefon numarasını, kişileri, coğrafi konumunu, dosya bilgilerini ve uygulama sürümünü gönderir.

- Konum değişikliklerini gerçek zamanlı olarak izler ve güncellemeleri bir telgraf botuna gönderir.

- Gizli dosyaları, özellikle de Telegram ve WhatsApp aracılığıyla gönderilenleri çalmak için ek modüller indirir.

- Konum geçmiş günlükleri içeren Alpine Quest’ten ‘Loclog’ dosyasını arar.

Doctor Web, daha önce belgelenmemiş casus yazılımları ‘Android.spy olarak izler. 1292. Uzlaşma göstergeleri burada mevcuttur.

Kaynak: Doktor Web

Tabloları Döndürmek

Askerleri hedefleme taktiği daha önce Rus ordusu için istihbarat toplayan devlet destekli tehdit gruplarıyla bağlantılı olan Rus hack operasyonlarıyla ilişkiliydi.

Aralık 2022’de, Ukrayna Savunma Bakanlığı e -posta hesabını kullanan bilgisayar korsanları, Bait olarak Ukrayna istihbarat koleksiyonu ve yönetim sistemi Delta’yı kullanarak sonraki enfeksiyonları denedi.

Ekim 2024’te, Rus tehdit grubu ‘UNC5812’, ‘Sivil Savunma’ adlı sahte bir ajans aracılığıyla Windows ve Android kötü amaçlı yazılımlarla Ukrayna istifalarını hedefledi.

Daha yakın zamanlarda, Şubat 2025’te Google araştırmacıları, APT44 grubunun Rus tehdit aktörlerinin, hedefleri sinyal hesaplarını yetkisiz cihazlarla senkronize etmek için kandırmak için kötü niyetli QR kodları kullandıklarını açıkladı.

Truva atlı Alpinequest uygulamasının keşfi, bu sinsi saldırıların çatışmanın her iki ucundan da düzenlendiğini gösteriyor, çünkü istihbarat toplama savaş alanı avantajı elde etmek için çok önemli.