İlk olarak 2023’te tanımlanan bir kötü amaçlı yazılım yükleyici olan Highackloader, gizli yeteneklerini geliştirmek ve kötü amaçlı yazılım analiz ortamlarından kaçmak için tasarlanmış yeni modüllerin eklenmesi ile önemli bir evrim geçirmiştir.

Zscaler tehdidi tarafından yapılan son araştırmalar, bu güncellemelerin çağrı yığın sahtekarlığı, sanal makine (VM) tespiti ve kalıcılık mekanizmaları gibi gelişmiş teknikleri içerdiğini ve kötü amaçlı yazılımların sofistike olmasında önemli bir değişimi içerdiğini ortaya koyuyor.

Gelişmiş Kırılma Taktikleri: Çağrı Yığın Sahtekarlığı ve VM Tespiti

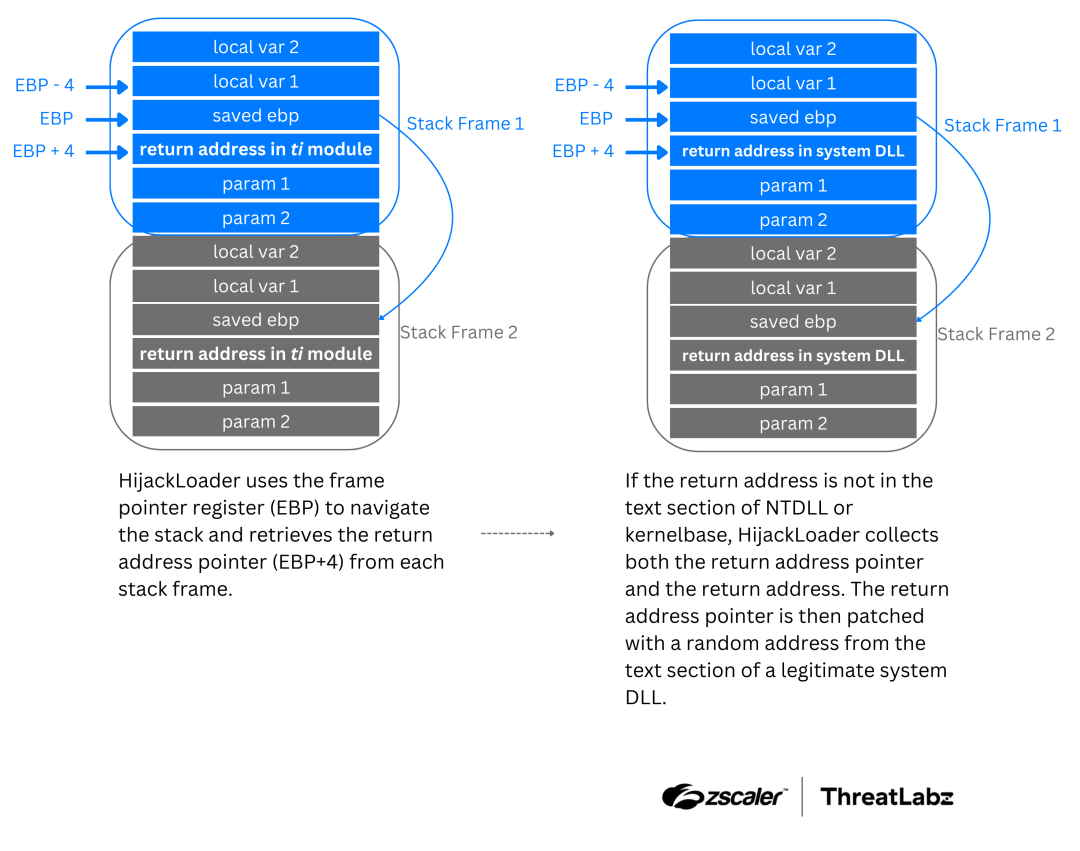

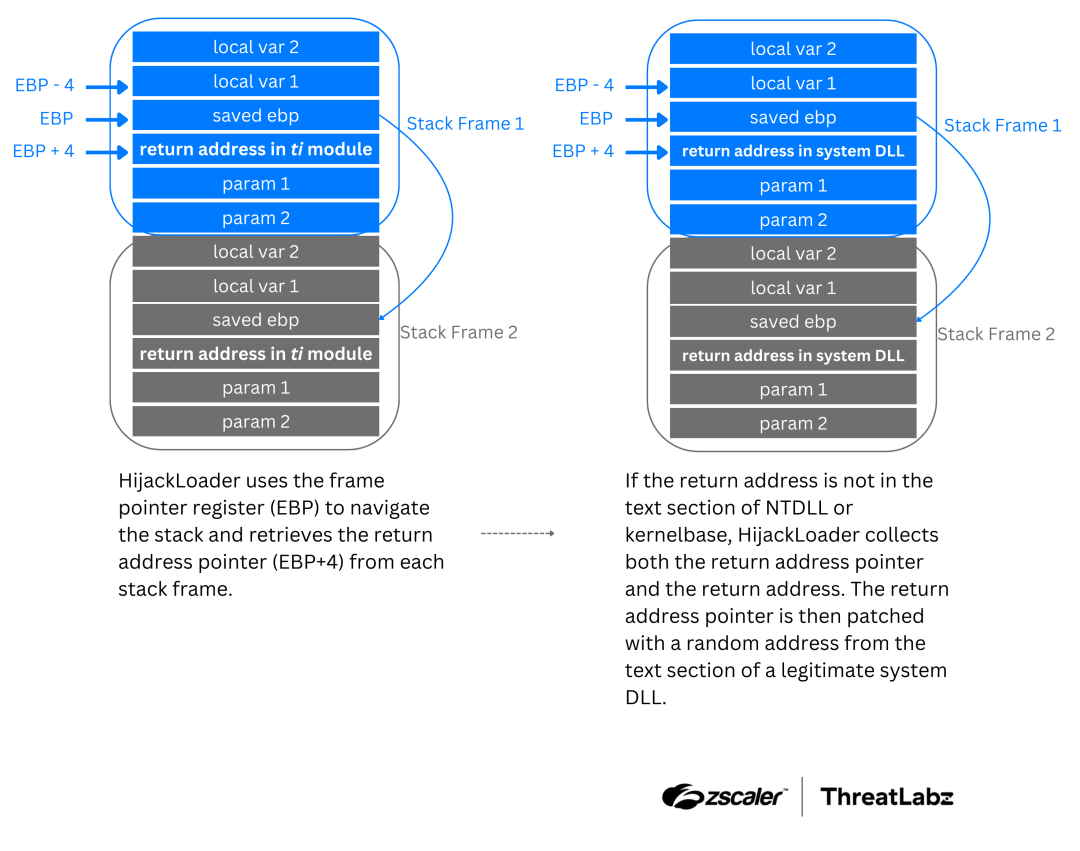

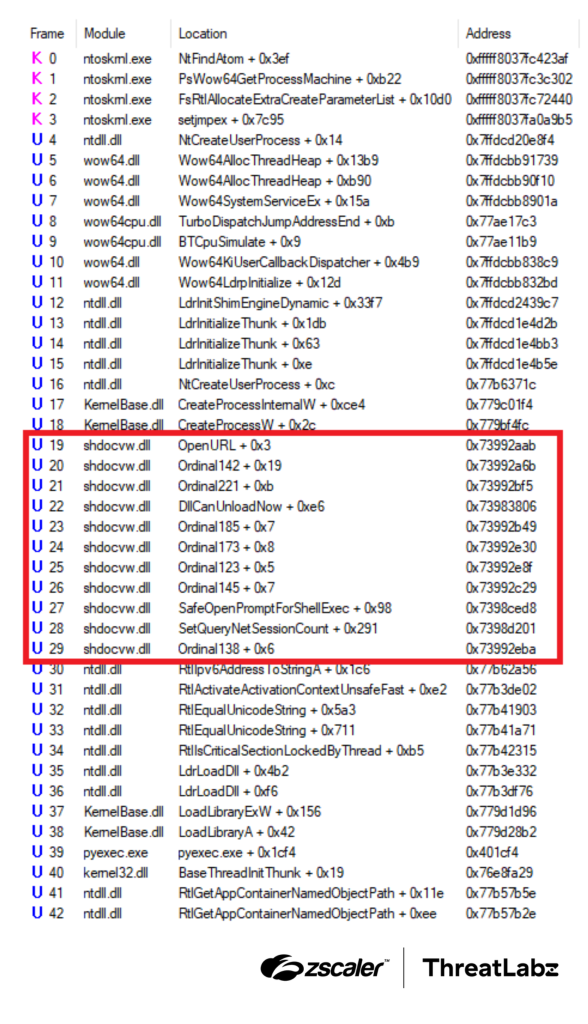

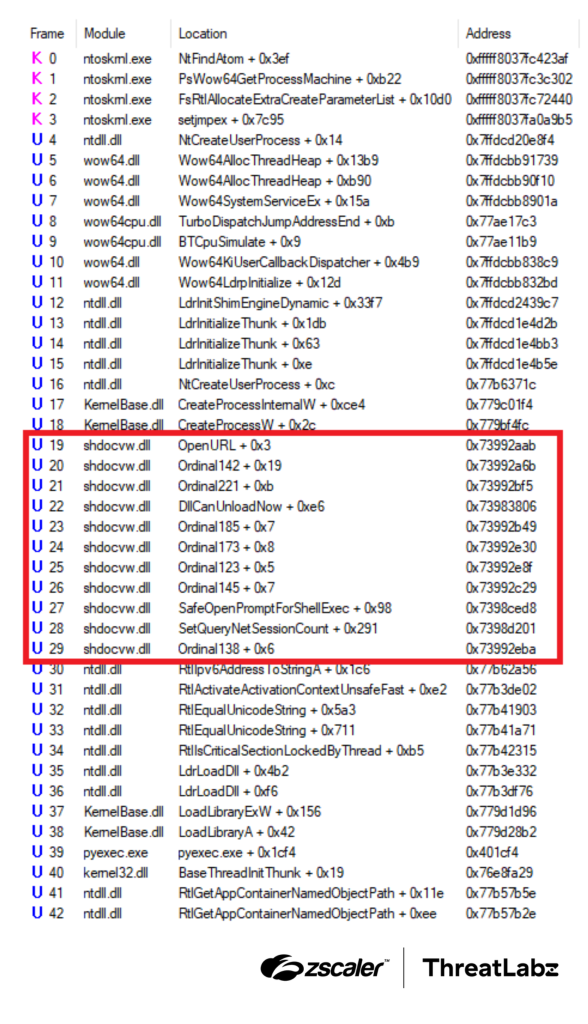

HighackLoader’ın en önemli güncellemelerinden biri, API veya sistem çağrıları gibi işlev çağrılarının kökenini gizlemek için kullanılan bir teknik olan Call Stack Sahtekarlığı’nın uygulanmasıdır.

Yığın üzerindeki dönüş adreslerini manipüle ederek, HighackLoader bunları meşru sistem DLL’lerinden imal edilmiş olanlarla değiştirerek kötü niyetli etkinlikleri etkili bir şekilde maskeliyor.

Bu yöntem ayrıca Cennet’in kapı tekniği ile birleştirilir ve kötü amaçlı yazılımların 32 bit ve 64 bit kod yürütme arasında sorunsuz bir şekilde geçiş yapmasına izin verir.

Ek olarak, yeni tanıtılan AntivM modülü, korsanlık yükleyicinin kötü amaçlı yazılım analizi için yaygın olarak kullanılan sanallaştırılmış ortamları tespit etmesini sağlar.

Bu modül, CPU öğretim zamanlaması, hipervizör varlık algılaması ve fiziksel bellek ve işlemci sayısı gibi sistem kaynak değerlendirmeleri gibi çeşitli kontroller kullanır.

Bu kontroller sanallaştırılmış bir ortamı gösteriyorsa, kötü amaçlı yazılım algılamayı önlemek için yürütmeyi sonlandırır.

Kalıcılık mekanizmaları ve modüler tasarım

HanjackLoader’ın modüler mimarisi, bileşenlerle genişlemeye devam ediyor modTask Ve modTask64planlanan görevler oluşturarak kalıcılık oluşturan.

Bu görevler Persdata modülünde depolanan parametreler kullanılarak yapılandırılır.

Kötü amaçlı yazılım ayrıca statik algılamadan kaçınırken modülleri dinamik olarak yürütmek için yansıtıcı kod yüklemesi kullanır.

Diğer önemli modüller arasında, belirtilen dosya yollarında oluşturulan meşru yürütülebilir dosyalardan yararlanarak işlem enjeksiyonunu kolaylaştıran CustomInject ve CustomInjectPath bulunur.

SM modülü, adres manipülasyonu için meşru DLL’ler belirterek çağrı yığını sahtekarında kritik bir rol oynar.

Uzlaşma Göstergeleri (IOCS)

Tespit çabalarına yardımcı olmak için araştırmacılar, HighackLoader ile ilişkili birkaç IOC’yi belirlediler:

- SHA256 Örnekler Hashes:

67173036149718a3a06847d20d0f30616e5b9d6796e050dc520259a15588ddc87b399ccced1048d15198aeb67d6bcc49ebd88c7ac484811a7000b9e79a5aac906cfbffa4e0327969aeb955921333f5a635a9b2103e05989b80bb690f376e4404- Daha fazla analiz için ek karmalar mevcuttur.

- Şifreli Modüller:

273bc7700e9153f7063b689f57ece3090c79e6b1038a9bc7865f61452c7377b028eb6ce005d34e22f6805a132e7080b96f236d627078bcc1bedee1a3a209bd1f

HanjackLoader’ın devam eden gelişimi, modern güvenlik savunmalarından kaçınma konusundaki uyarlanabilirliğini vurgulamaktadır.

Modüler tasarımı ve ileri kaçaklama taktikleri ile dünya çapında kuruluşlar için önemli bir tehdit oluşturuyor.

Güvenlik ekipleri, güncellenmiş tehdit istihbaratından yararlanarak ve bu gelişen kötü amaçlı yazılımlara karşı koymak için sağlam algılama mekanizmalarını dağıtarak uyanık kalmalıdır.

Gerçek dünyadaki kötü niyetli bağlantıları ve kimlik avı saldırılarını araştırın Tehdit İstihbarat Arama – Ücretsiz dene