Siber güvenlik firması Palo Alto Networks’ Unit 42 tarafından hazırlanan yakın tarihli bir rapora göre, Ashen Lepus olarak bilinen bir siber casusluk grubu, AshTag adı verilen yeni bir dizi kötü amaçlı aracı aktif olarak Orta Doğu’daki hükümet ve diplomatik ofislere saldırmak için kullanıyor. Hamas ile bağlantısı olan ve aynı zamanda WIRTE adı altında takip edilen bu grubun, 2018’den bu yana istihbarat toplama kampanyaları yürüttüğü bildiriliyor.

Amansız Bir Casusluk Kampanyası

Araştırmacılar, İsrail-Hamas çatışması sırasında faaliyetleri yavaşlayan diğer benzer gruplardan farklı olarak Ashen Lepus’un “ısrarla aktif kaldığını” ve Ekim 2025’teki Gazze ateşkesinden sonra bile faaliyetlerini sürdürdüğünü kaydetti.

Başlangıçta araştırmacılar, grubun Filistin Yönetimi, Mısır ve Ürdün gibi coğrafi olarak Filistin Topraklarına yakın ülkelere odaklandığını gözlemledi. Ancak daha ileri araştırmalar, artık Umman ve Fas’ı da kapsayan hedeflerinde kayda değer bir genişleme olduğunu ortaya çıkardı.

Saldırı yöntemiyle ilgili olarak rapor, bilgisayar korsanlarının kurbanlarını kandırmak ve dosya paylaşım hizmetleri aracılığıyla dağıtmak için Orta Doğu’nun jeopolitik meseleleriyle ilgili haber veya rapor gibi görünen belgelere güvendiğini ortaya koyuyor.

Bazen Arap Devletleri Birliği’ne veya BM Güvenlik Konseyi’ne atıfta bulunan bu temalar, hedefleri gerçek kötü amaçlı dosyayı indirmeleri için bir dosya paylaşım hizmetine yönlendiren ilk “iyi huylu PDF dosyası” aracılığıyla iletilir. Son dönemde yemlerinde daha çok Türkiye ve Filistin yönetimiyle ilişkileriyle ilgili konular yer alıyor.

AshTag Kötü Amaçlı Yazılım Analizi ve Saldırı Zinciri

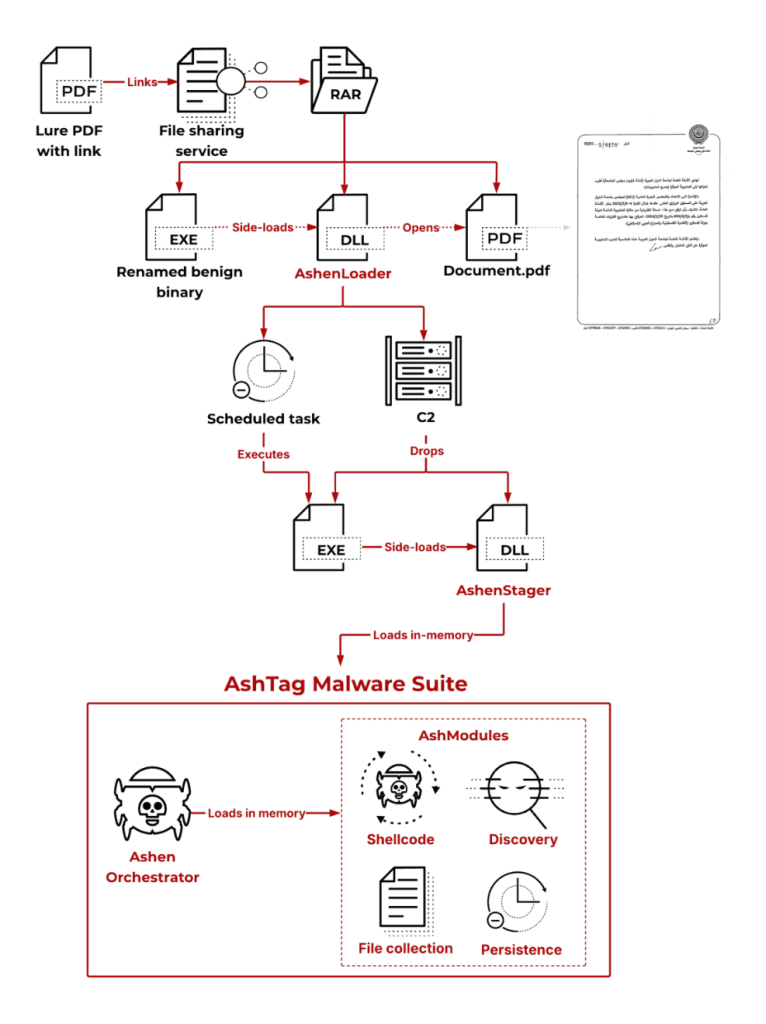

Bu kampanyanın temel unsuru olan yeni AshTag kötü amaçlı yazılım paketi, dosyaları çalmak ve kurbanın bilgisayarındaki komutları uzaktan çalıştırmak için tasarlandı. Bulaşma, ilk yemin hedefi üç ana bileşenden oluşan sıkıştırılmış bir RAR arşivi indirmeye yönlendirdiğinde başlar: sahte bir belge, kötü amaçlı bir arka plan programı (yükleyici) ve Document.pdf adlı ayrı, zararsız bir PDF.

Kurban sahte belgeyi açtığında, kötü amaçlı yükleyici arka planda sessizce başlatılır ve ardından anında Document.pdf dosyasını görüntüler. Bu akıllı hareket, Birim 42’nin AshenOrchestrator adını verdiği gerçek kötü amaçlı yazılım görünmeden yüklenirken, hedefin dosyayı başarıyla açtığına inanmasını sağlar.

Grubun faaliyetlerini gizleme konusunda giderek daha iyi hale geldiğini belirtmekte fayda var. Kötü amaçlı yazılımın iletişimini normal internet trafiğine benzeyecek şekilde gizlerler; örneğin, masum görünen web sitesi adreslerini kullanarak api.healthylifefeed.com.

Ayrıca saldırganlar, kötü amaçlı yazılımlarını doğrudan bilgisayarın belleğinde (bellek içi yürütme) çalıştırıyor; bu da, güvenlik araçlarının genellikle aradığı kanıtları arkalarında bırakmaktan kaçınmalarına yardımcı oluyor.

Operasyonel güvenliği artırmaya yönelik bu çaba, onların tespitten kaçmasına yardımcı oluyor. AshTag kötü amaçlı yazılımı bir sisteme başarılı bir şekilde sızdığında, bilgisayar korsanları “uygulamalı veri hırsızlığı”na girişerek, diplomasi ile ilgili belirli belgelere, genellikle kurbanın e-posta hesaplarından, onları çalmadan önce erişirler. Orta Doğu’daki kuruluşlara, özellikle de hükümet ve diplomatik sektörlere, bu sürekli ve gelişen tehdidin farkında olmaları çağrısında bulunuluyor.