İlk olarak Aralık 2021’de tanımlanan SysJoker Kötü Amaçlı Yazılımı, Windows, macOS ve Linux sistemlerini hedefleme yeteneğiyle tanınmaktadır.

Bölgede artan gerilimler arasında İsrail-Hamas Check Point Research’ün (CPR) ekibi, çatışmanın ardından çok platformlu bir arka kapı SysJoker’in yeni bir versiyonunu ortaya çıkardı. İki ülkedeki siber güvenlik faaliyetlerini izleyen CPR’ye göre, SysJoker kötü amaçlı yazılımı Hamas’a bağlı bir APT (gelişmiş kalıcı tehdit) grubu tarafından yakın zamanda İsrail’i hedef almak için kullanıldı.

Bilginiz olsun diye söylüyorum, SysJoker 2021’de Intezer tarafından keşfedildi. Çok platformlu bir arka kapıdır; yani Windows, macOS ve Linux sistemlerini hedefleyebilir. Kötü amaçlı yazılım, keşfinden bu yana aktif bir gelişim sürecindedir ve bugün tespit edilmekten kaçınmak için bir dizi taktikle donatılmıştır. Yeni SysJoker çeşidi Rust dilinde yazılmıştır.

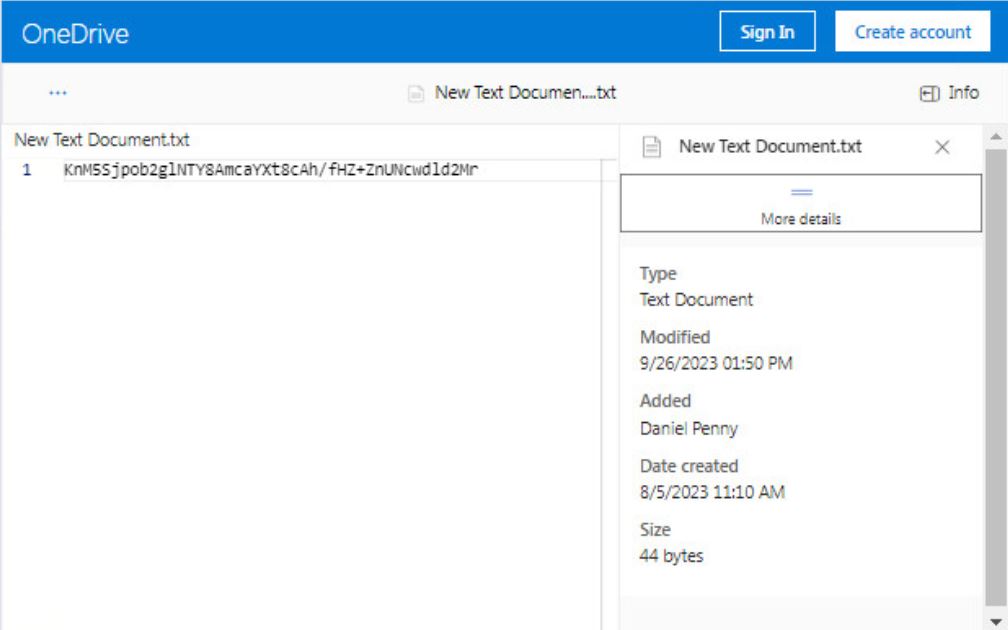

CPR araştırmacıları teknik raporlarında, kötü amaçlı yazılımın kodunun tamamen yeniden yazıldığını ancak kötü amaçlı yazılımın hala orijinal işlevlerini koruduğunu belirtti. Birincil değişiklik, Google Drive yerine Pas varyant, dinamik C2 URL’lerini depolamak için OneDrive’ı kullanır.

SysJoke, dize şifre çözme için iki farklı moda sahiptir. İlk yöntem oldukça basittir ve birçok SysJoker çeşidinin bir parçasıdır. Birden çok base64 kodlu şifrelenmiş veri blobunu ve base64 kodlu bir anahtarı gerektirir.

Şifreyi çözerken, hem base64 blob’ların kodunu çözer hem de düz metin dizeleri üretmek için bunları XOR’lar. İkinci yöntem çok daha karmaşıktır ve karmaşık bir dize şifre çözme algoritması oluşturmayı içerir.

onun içinde rapor Salı günü yayınlanmadan önce Hackread.com ile paylaşılan Check Point Research’teki siber güvenlik araştırmacıları, “Bu kampanyada kullanılan altyapı dinamik olarak yapılandırılmıştır. Kötü amaçlı yazılım ilk olarak bir OneDrive adresiyle iletişime geçiyor ve oradan iletişim kurulacak C2 adresini içeren JSON’un şifresini çözüyor. C2 adresi, sabit kodlanmış bir XOR anahtarıyla şifrelenir ve base64 ile kodlanır.”

Rapor, SysJoker’in Rust sürümü ve Windows sürümleri hakkında derinlemesine bilgiler sunuyor; bunların niteliklerinin yanı sıra bulaşma vektörleri, C2 iletişim mekanizması ve kötü amaçlı yazılımın dosya indirme/yükleme, komutları yürütme ve ekran görüntüleri yakalama gibi işlevleri de bulunuyor.

“Önceki SysJoker operasyonlarında, kötü amaçlı yazılımın yalnızca arşivden uzak dosyaları indirip yürütme değil, aynı zamanda operatörler tarafından dikte edilen komutları yürütme yeteneğine de sahip olduğunu belirtmek önemlidir. Araştırmacılar, bu işlevin Rust sürümünde eksik olduğunu belirtti.

Araştırmacılar kötü amaçlı yazılımın bağlantılarına dair kanıt buldu Gazze Siber Çetesi Daha önceki kampanyalarında kullandıkları gibi. Ayrıca SysJoker’in yeni çeşitleri ile İsrail organizasyonlarını sekteye uğratan Elektrik Tozu Operasyonu kampanyası arasında davranışsal benzerlikler de buldular. 2016-2017’de.

Bu kampanya aynı zamanda Gazze Siber Çetesi ile de gevşek bir şekilde bağlantılıydı. Bu çetenin Filistin yanlısı olduğu ve sık sık Filistinlilerin çıkarlarını korumak için saldırılar düzenlediği bildiriliyor. Bununla birlikte, SysJoker kötü amaçlı yazılımının yeniden dirilişi, hacktivistlerin kullandığı siber silahların cephaneliğini artırıyor. Bu olaydan önce Hamas korsanlarının Linux’ta yeni bir kötü amaçlı yazılım kullandığı keşfedilmişti. BiBi-Linux Silecek İsrail hedeflerine karşı.

İLGİLİ MAKALELER

- Bilgisayar korsanları İsrailli Rocket Alert uygulaması kullanıcılarını casus yazılımla hedef alıyor

- Filistin Yanlısı TA402 APT, Yeni Saldırıda IronWind Kötü Amaçlı Yazılımını Kullanıyor

- İran’ın Yaralı Manticore’u LIONTAIL Kötü Amaçlı Yazılımıyla Orta Doğu’yu Hedefliyor

- Deadglyph Arka Kapısı Orta Doğu’daki Stealth Falcon APT’ye Bağlı

- Bilgisayar korsanları, Hacked Red Alert Uygulaması aracılığıyla İsraillilere Sahte Roket Uyarıları Gönderiyor

- Hacktivistler İsrail ve Filistin’deki Kritik ICS Altyapısını Hedefliyor

- Gelsemium APT Grubu Güneydoğu Asya Saldırısında “Nadir” Arka Kapı Kullanıyor