Halka açık 15 milyondan fazla hizmet, CISA’nın KEV (bilinen istismar edilebilir güvenlik açıkları) kataloğunda listelenen 896 güvenlik açığından en az birine karşı hassastır.

Bu devasa sayı, ister devlet destekli ister fidye yazılımı çeteleri olsun, tehdit aktörlerinin siber saldırılarına maruz kalan savunmasız sistemleri belirlemek için geniş çaplı araştırmalar yürüten siber güvenlik şirketi Rezilion tarafından rapor ediliyor.

Rezilion’un bulguları özellikle endişe verici çünkü incelenen güvenlik açıkları, bilgisayar korsanları tarafından aktif olarak istismar edilen CISA’nın KEV kataloğunda biliniyor ve vurgulanıyor, bu nedenle yama uygulamalarındaki herhangi bir gecikme, tehdit aktörlerine çok sayıda potansiyel hedef vererek geniş bir saldırı yüzeyi sağlıyor.

Saldırılara açık

Rezilion, CISA’nın Bilinen İstismar Edilebilir Güvenlik Açıkları Kataloğuna eklenen CVE’lere karşı hâlâ savunmasız olan uç noktaları bulmak için Shodan web tarama hizmetini kullandı.

Bu özel arama sorgularını kullanan araştırmacılar, katalogdaki 200 CVE’ye karşı savunmasız 15 milyon örnek buldu.

Bu 7 milyon bulut sunucusunun yarısından fazlası, Microsoft Windows ile ilgili 137 CVE’den birine karşı savunmasızdı ve bu bileşen, savunucular için birinci öncelik ve saldırganlar için mükemmel bir hedef haline geldi.

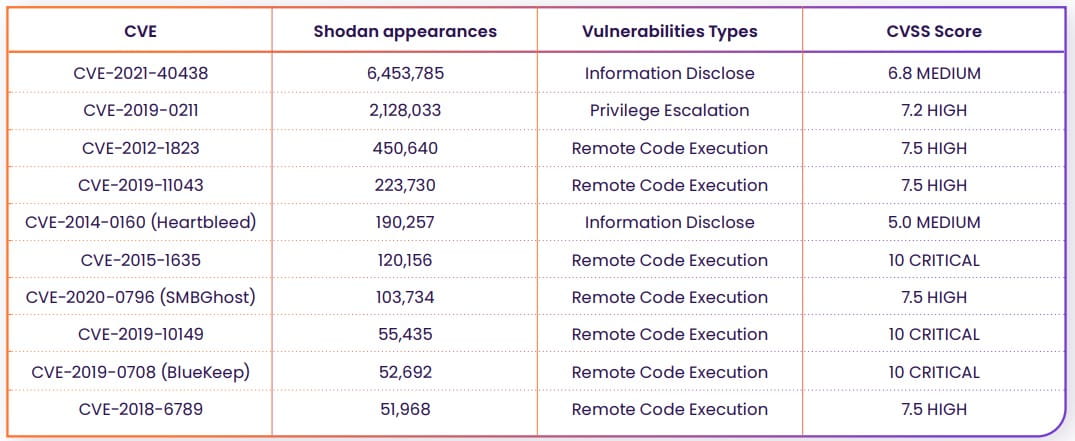

Windows hariç, Rezilion aşağıdaki ilk on CVE’yi belirlemiştir:

Bunların neredeyse yarısı beş yaşın üzerinde, bu nedenle yaklaşık 800.000 makine, önemli bir süre boyunca güvenlik güncellemelerini uygulamadı.

Rezilion raporda, “Genel olarak, 4,5 milyondan fazla internete bakan cihazın 2010 ile 2020 arasında keşfedilen KEV’lere karşı savunmasız olduğu belirlendi.”

“Bir yama yayınlanmış olmasına rağmen bu makinelerin ilgili yayınlanan güncellemeleri yıllarca yamalamaması çok endişe verici ve bu güvenlik açıklarının vahşi ortamda istismar edildiği biliniyor.”

Rezilion raporunda vurgulanan bazı dikkate değer CVE’ler şunlardır:

- CVE-2021-40438: yaklaşık 6,5 milyon Shodan sonucunda ortaya çıkan, Apache HTTPD sunucuları v2.4.48 ve daha eski sürümlerini etkileyen orta düzeyde bilgi ifşa kusuru.

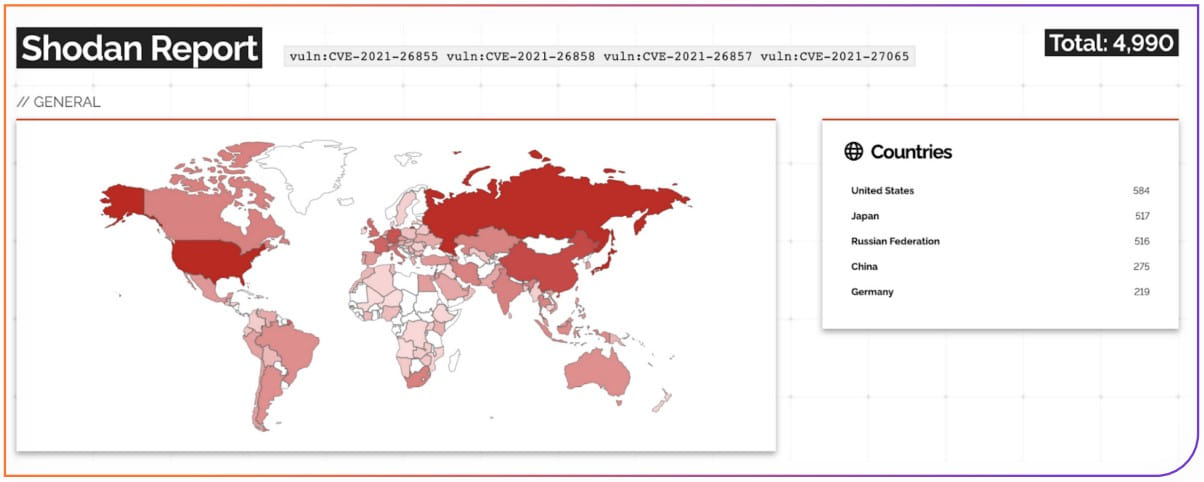

- Proxyshell: İran APT’lerinin 2021’de uzaktan kod yürütme saldırıları için birbirine zincirlediği Microsoft Exchange’i etkileyen üç güvenlik açığı grubu. Shodan bugün 14.554 sonuç verdi.

- ProxyLogon: Rus bilgisayar korsanlarının 2021’de ABD altyapısına karşı kapsamlı bir şekilde yararlandığı Microsoft Exchange’i etkileyen dört kusurdan oluşan bir dizi. Shodan’a göre, 584’ü ABD’de olmak üzere ProxyLogon’a karşı savunmasız 4.990 sistem var.

- HeartBleed (CVE-2014-0160): OpenSSL’yi etkileyen, saldırganların bir işlem belleğinden hassas bilgileri sızdırmasına olanak tanıyan orta düzeyde kusur. Shodan, 190.446’nın hala bu kusura karşı savunmasız olduğunu söylüyor.

Ayrıca, CVE-2021-40438 için bu büyük sayı, tek tek cihazlarda değil, Apache’de çalışan web sitelerinin/hizmetlerin sayısına karşılık gelir, çünkü birçok web sitesi tek bir sunucuda barındırılabilir.

Rezilion’un 15 milyon açığa çıkan uç nokta tahmininin ihtiyatlı olduğunun, yalnızca yinelenmeyenleri içerdiğinin ve ayrıca araştırmacıların ürün sürümlerini daraltan sorguları bulamadığı durumları dışarıda bıraktığının altını çizmek önemlidir.

Rezilion ayrıca BleepingComputer’a araştırmaları için yalnızca yerleşik Shodan CVE aramalarına güvenmediklerini, ayrıca cihazlarda çalışan yazılım sürümlerini belirleyen özel arama sorguları oluşturduklarını söyledi.

“Bazı güvenlik açıkları için Shodan’a özgü etiketlere sahibiz, ancak çoğunlukla, etkilenen her ürün için güvenlik açığı bulunan belirli sürümleri belirlemeyi ve bu sürümlerin meta verilerdeki göstergelerini tanımlamamıza izin verecek özel shodan sorguları tasarlamayı içeren kendi analizimizi yaptık. Shodan,” diye açıkladı Rezilion’un güvenlik açığı araştırması Direktörü Yotam Perkal, BleepingComputer’a.

Sömürü girişimleri

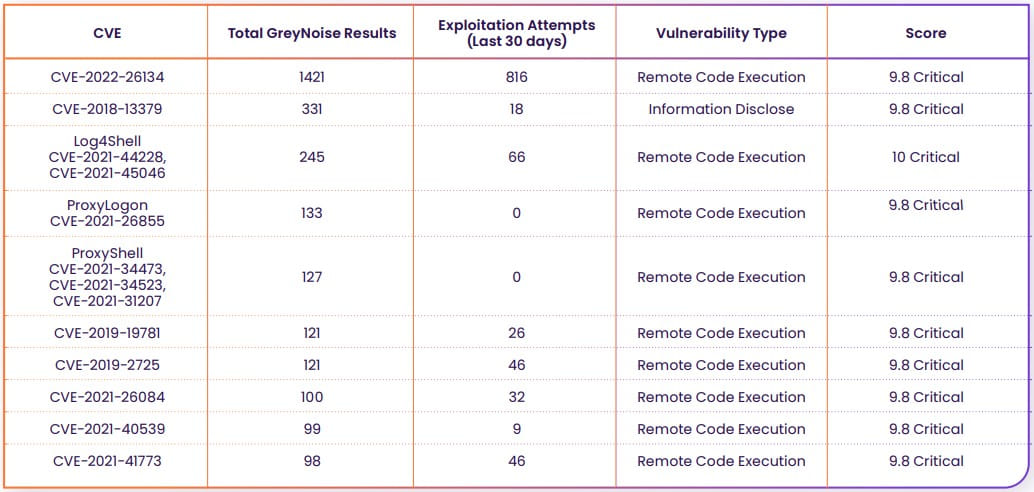

Maruz kalma bir şeydir, ancak bilgisayar korsanlarının ilgisi başka bir şeydir ve buna yanıt vermek için Rezilion, güvenlik açığından yararlanma girişimlerini izleyen ve kategorize eden Greynoise verilerini kullandı.

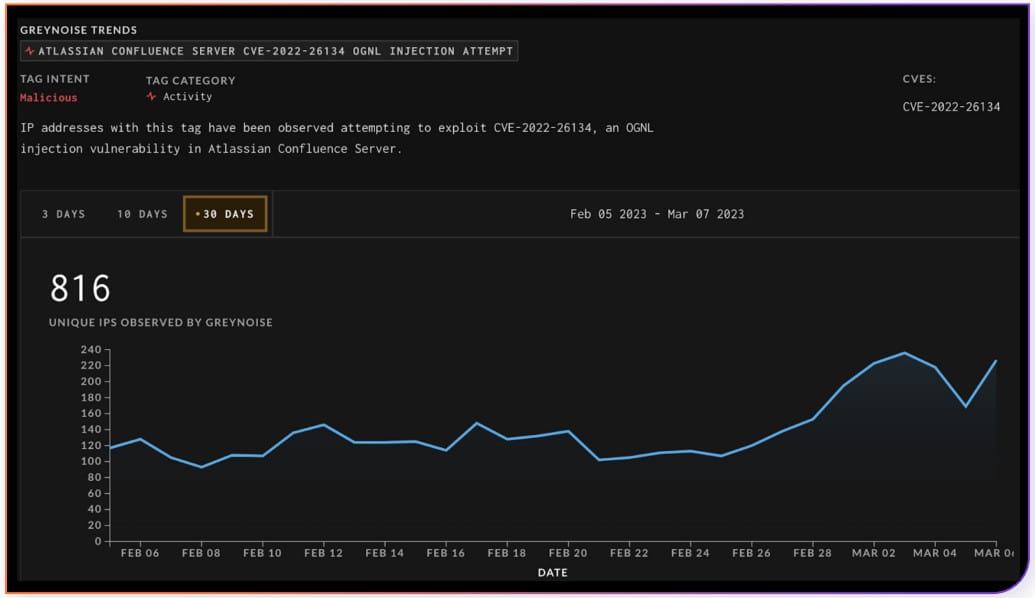

En çok yararlanılan kusurların listesinin başında, GreyNoise’da 1.421 sonuç ve geçen ay 816 istismar girişimi ile CVE-2022-26134 yer alıyor.

Atlassian Confluence Server ve Data Center’daki bu kritik öneme sahip kusur, uzaktaki bir saldırganın savunmasız örnek üzerinde bir Nesne Grafiği Gezinme Dili ifadesi yürütmesine olanak tanır.

Listede üst sıralarda yer alan diğer kusurlar arasında FortiOS cihazlarını etkileyen, GreyNoise’ta 331 sonucu olan rastgele bir ön kimlik doğrulama dosyası olan CVE-2018-13379 ve geçmişte 66 istismar girişimi olan Log4J2’de kötü bir kod yürütme hatası olan Log4Shell yer alıyor. ay.

Ortamınızdaki tüm kusurları yamalamak, bu risklerin bariz çözümüdür.

Ancak bu, kuruluşunuz için karmaşık bir görevse, ortamınızdaki kritik kusurlara öncelik vermek veya bunları bir güvenlik duvarının arkasında güvenceye almak, gidilecek yol olmalıdır.

Rezilion, Microsoft Windows, Adobe Flash Player, Internet Explorer, Google Chrome, Microsoft Office ve Win32k’deki kusurların CISA’nın KEV kataloğunun dörtte birini oluşturduğunu ve dolayısıyla bu ürünlerin iyi bir başlangıç noktası olacağını söylüyor.