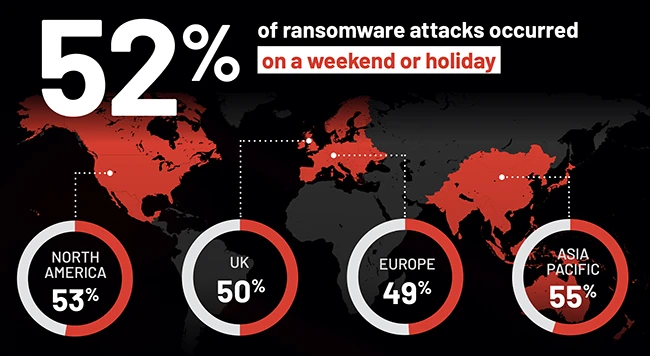

Semperis raporuna göre, geçtiğimiz yıl fidye yazılımı olayı yaşayan kuruluşların yarısından fazlası hafta sonu veya tatil sırasında saldırıya uğradı. Bu dönemler genellikle personel sayısının az olması, soruşturmanın yavaşlaması ve kimlik sistemlerine daha az dikkat edilmesiyle birlikte gelir. Davetsiz misafirler, dikkatin azalmasının, alarm verilmeden önce daha derine inmelerine olanak sağladığını biliyor.

Olayların %60’ı şirket içindeki birleşme, satın alma, yeniden yapılandırma veya benzeri bir değişiklik sonrasında meydana geldi. En yaygın tetikleyici birleşme ve satın alma çabasıydı. Kimlik ortamları konsolide edilirken tutarsızlıklar ortaya çıkar. Saldırganlar bu zayıf noktaları arar ve bulduklarında hızlı hareket ederler.

Küresel sonuçlar bölgeye ve sektöre göre değişiklik gösteriyor ancak kalıp aynı. Tehdit grupları, şirket içi ekiplerin meşgul olduğu, dikkatinin dağıldığı veya kritik sistemleri yeniden organize ettiği anları tercih eder.

SOC personel seçimi boşluklar yaratıyor

Ankete katılanların dörtte üçü kurum içi bir SOC işletiyor. Hafta sonları ve tatillerde personel sayısı keskin bir şekilde düşüyor. %78’i bu dönemlerde SOC kapsamını en az yarı yarıya azaltıyor ve %6’sı SOC’yi boş bırakıyor.

Sigorta kapsamının azalmasının en yaygın nedeni, iş-yaşam dengesini destekleme arzusudur. Sık karşılaşılan bir diğer neden ise kurumun çalışma haftası dışında kapalı olmasıdır. Daha küçük bir grup ise bu saatlerde bir saldırı ihtimalinin düşük olduğuna inanıyor. Bu varsayım azalmaya devam ediyor ve bu da ihlal varsayımına yönelik bir zihniyete doğru bir hareketin sinyalini veriyor.

İlk ABD Ulusal Siber Direktörü ve Semperis Stratejik Danışmanı Chris Inglis, “Tehdit aktörleri, fidye yazılımı saldırıları başlatmak için tatillerde ve hafta sonlarında azalan siber güvenlik personeli avantajından yararlanmaya devam ediyor. Bu zamanlarda dikkatli olmak her zamankinden daha kritiktir çünkü saldırganların ısrarı ve sabrı uzun süreli iş kesintilerine yol açabilir” dedi.

Bu personel alma modelleri, rakiplerin anlayabileceği açıklıklar yaratır. Dış kaynaklı izleme düzenlemeleri ve önceliklendirme süreçlerinin yanı sıra otomatik uyarı da yardımcı olur. Saldırganlar mesai saatleri dışında aktifken kimlik sistemlerini kimsenin izlemediği uzun bir sürenin işe yaramaması da işe yaramıyor.

Tespit güçlü, kurtarma gecikmeleri

Kimlik güvenliği, fidye yazılımı savunmasının standart bir parçası haline geldi. Ankete katılanların %90’ının bir kimlik tehdidi tespit ve müdahale stratejisi var. Çoğu, kimlik platformlarında güvenlik açığı taramaları gerçekleştiriyor ve bu da kimlik bilgilerinin kötüye kullanımına maruz kalmayı azaltıyor.

Boşluk takipte ortaya çıkıyor. Yalnızca %45’inin keşfettikleri zayıflıkları düzeltmeye yönelik prosedürleri var. Çözüm olmadan görünürlük tek başına saldırganları durduramaz. Davetsiz misafirlerin yalnızca açıkta kalan bir yola ihtiyacı vardır. Eğer düzeltmeler dikkate alınmaz ise bu yol açık kalır.

Kurtarma planlaması da benzer bir eğilimi takip ediyor. Üçte ikisi felaket planlarında Active Directory kurtarmayı içerir. Daha azı bulut kimlik sistemleri için kurtarma süreçlerini içerir. %63’ü kimlik kurtarmayı otomatikleştiriyor. Manuel yeniden oluşturma işlemleri yavaştır ve çoğu zaman kesinti süresini uzatır. Geçmiş olaylar, kimlik yenileme hızının işletmenin ne kadar hızlı yeniden çalışabileceğini belirlediğini göstermiştir.

Birleşme sırasındaki kimlik karmaşıklığı riski artırıyor

İki kuruluş birleştiğinde liderler genellikle iş koşullarına ve maliyet uyumuna odaklanırken kimlik tasarımı daha sonra dikkat çeker. Etki alanı birleştirme ve güven değişiklikleri sırasında eski hesaplar, zayıf kontroller ve belirsiz erişim yolları gibi tutarsızlıklar ortaya çıkar.

İşlemler sırasında erken kimlik planlaması bu sorunları azaltacaktır. Kimliği geç bir entegrasyon adımı yerine durum tespitinin bir parçası olarak ele almak, sorunları birleştirilmiş ortama yerleştirilmeden önce ortaya çıkaracaktır.

Ekipler, SOC analistleri üzerindeki baskıyı azaltmak için yapay zeka destekli araçları araştırıyor. Bu araçlar triyaj ve korelasyon görevlerinde yardımcı olabilir. Riskin yüksek olduğu dönemlerde personel değişimi yapmazlar. Güvenlik liderleri, otomasyonun nerede yararlı olduğunu ve nerede kapsam boşluklarını dolduramayacağını anlamalıdır. Yapay zeka aracıları ayrıca güvenliği sağlanması gereken yeni makine kimliklerini de tanıtıyor.