Filistin ve İsrail arasında artan çatışmanın ortasında, hem Filistin yanlısı hem de İsrail yanlısı hacktivistler, savunmasız olan kritik Endüstriyel Kontrol Sistemlerini (ICS) hedef alıyor.

Birkaç siber güvenlik firması, İsrail yanlısı ve Filistin yanlısı hacktivistlerin, iki ülke arasındaki artan gerilimin ortasında endüstriyel kontrol sistemlerini (ICS) incelediğini bildirdi. ICS’ler ilgi hedefi olabilir çünkü bu sistemlerin yüzlercesi hâlâ istismara karşı savunmasızdır.

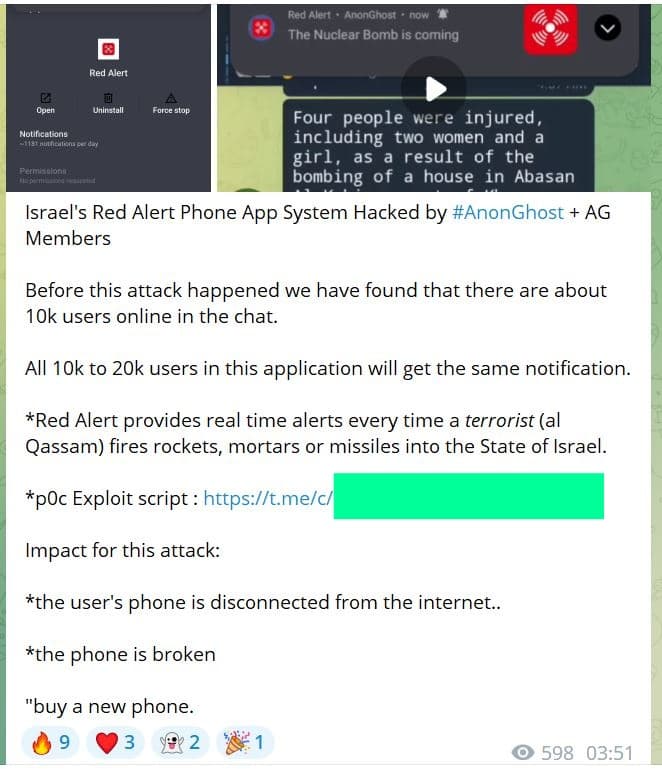

Waqas AhmedHackread.com’un kurucusu ve editörü, hacktivistlerin, özellikle Filistin ile İsrail arasındaki çatışmanın talihsiz bir şekilde tırmandığı zamanlarda genellikle DDoS saldırılarına veya küçük ölçekli veri sızıntılarına başvurduklarını belirtti. Ancak bu durumda faaliyetlerini daha üst bir düzeye çıkarmışlardır. Bu tırmanışın bir örneği, İsrail’in roket uyarı uygulaması Red Alert’ı hackleyerek İsrail akıllı telefonlarına binlerce sahte nükleer bomba uyarısı gönderen AnonGhost’tur.

Pek çok hacktivist, kritik altyapıyı bozmak istiyor ve manşetlere çıkıyor çünkü kritik altyapıya yönelik bir siber saldırı ciddi ekonomik, güvenlik, operasyonel ve itibar hasarına neden olabilir. Farklı endüstrilerdeki mekanik süreçleri izlemek/yönetmek için kurulan bilgisayarlı sistemler olan birçok ICS, bu tür tehditlere açık olmaya devam etmektedir.

Bir raporda CyberNews, birçok İsrailli kuruluşun Modbus adı verilen SCADA iletişim protokolünü açığa çıkardığını ortaya çıkardı. Yaklaşık 400 sistemin açıkta olduğu ve 150 açık Mesaj Queuing Telemetri Aktarımı (MQTT) bağlantı noktasının olduğu belirlendi. Bu bağlantı noktaları SCADA ve MES (üretim yürütme sistemi) arasındaki iletişimi yönetir.

Dikkat edilmesi gereken nokta, bunun sadece İsrail’de olmadığı, birçok Filistinli firmanın da MODBUS ve MQTT’yi ve buna ek olarak Siemens otomasyonu ve Symantec sistemlerini de açığa çıkardığıdır. Bu nedenle tehdit aktörlerinin onları hedef alması şaşırtıcı değil.

Microsoft’a göre Gazze merkezli tehdit aktörü Storm-1133, İsrail’in özel sektör, telekom ve savunma kuruluşlarını hedef almaya başladı. Bu grup Gazze Şeridi’ni kontrol eden Hamas’a bağlı. Bu, siber alanda mücadelenin çoktan başladığı anlamına geliyor.

Microsoft’un yıllık Dijital Savunma Raporu, Storm-1133’ün çalışanları İsrailli kuruluşlara çekmek için farklı sosyal mühendislik teknikleri ve sahte LinkedIn profilleri kullandığını ortaya koyuyor. Kimlik avı e-postaları gönderiyorlar, kötü amaçlı yazılım dağıtıyorlar, casusluk yapıyorlar ve hatta hedeflerine ulaşmak için halka açık bağlantıları olan üçüncü taraf kuruluşlara sızıyorlar. Grup, hedef kuruluşa erişim sağladıktan sonra arka kapıları dağıtır. C2 altyapısını düzenli olarak güncelleyerek tespit edilmekten kaçınır.

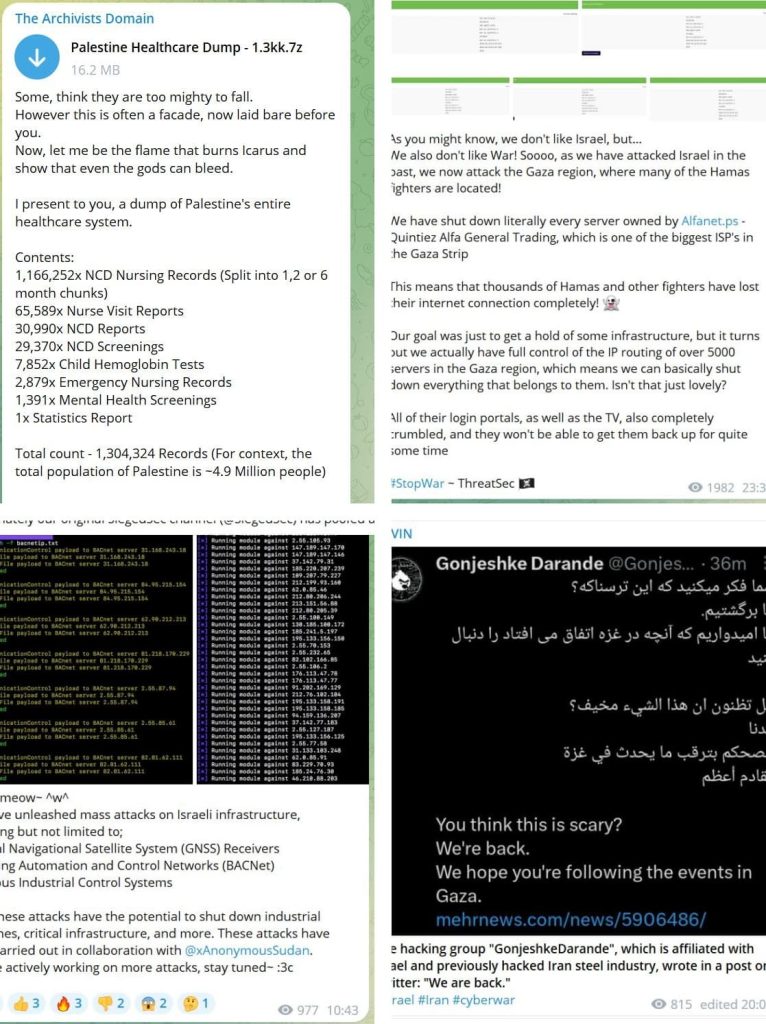

İsrail hükümetinin ve medya kuruluşlarının da hacktivistlerin hedefi haline geldiğine dair haberler var. İsrailli kuruluşları/kurumları hedef alan, çoğunlukla DDoS olmak üzere çok sayıda saldırı gözlemleniyor. Ancak tehdit aktörlerinin tümü olaya dahil olan iki taraftan herhangi birine bağlılık iddiasında bulunmadı. ThreatSec gibi her iki tarafı da aynı anda hedeflemeyi amaçlıyor.

“Bildiğiniz gibi İsrail’i sevmiyoruz ama… Savaşı da sevmiyoruz! Geçmişte İsrail’e saldırdığımız gibi şimdi de birçok Hamas savaşçısının bulunduğu Gazze bölgesine saldırıyoruz!” Grup Telegram’da yazdı ve Gazze Şeridi’nin en büyük İSS’si Quintiez Alfa da dahil olmak üzere Alfanet.ps’in tüm sunucularına sahip olduklarını iddia etti.

Bilginize, ThreatSec dünyanın en iyi organize edilmiş gruplarının beş ailesinden biridir. Diğerleri arasında GhostSec, Stormous, SiegedSec ve Blackforums yer alıyor. Diğer birçok grup aktif olarak İsrail ve Filistin örgütlerini hedef alıyor.

Pazar günü, gov.il web sitesine dünya çapında erişilemez hale geldi ve Telegram’a yapılan saldırının sorumluluğunu Rus Killnet grubu üstlendi. Killnet daha sonra “kendisini NATO’ya satan” rejimin peşinde olduğu için sıradan İsrail vatandaşlarını hedef almayacaklarını belirtti.

“Hamas veya İsrail’in sivillere karşı uyguladığı zulüm korkunç! Her iki tarafın da kritik altyapısına saldırı olasılığını dışlıyoruz!” çete Telegram’da kaydetti.

Microsoft araştırmacıları, ulus devlet tehdit aktörlerinin uzun vadeli casusluk kampanyalarıyla daha fazla ilgilendiğini belirtti. İsrail, ABD, Ukrayna ve Güney Kore, MENA ve Asya-Pasifik bölgelerinde düzenli olarak hedef alınan ülkelerden bazılarıdır.

İLGİLİ MAKALELER

- İsrail’in Kanal 10 TV İstasyonu Hamas Tarafından Hacklendi

- İsrail Petrol Rafinerisi Devi BAZAN Yeni Siber Saldırı Dalgasından Vuruldu

- Bilgisayar korsanları İsrail’deki Eurovision yayınını füze saldırısı uyarısıyla kesintiye uğrattı

- Hamaslı bilgisayar korsanları, IDF’yi kötü amaçlı yazılım indirmeye ikna etmek için kadın kılığına girdi

- İsrail, Kritik Altyapıyı Hedef Alan Yeni Siber Saldırı Dalgasıyla Karşı Karşıya