Hacktivistler, geleneksel DDoS saldırılarının ve web sitesi tahrifatlarının ötesine geçerek kritik altyapı ve fidye yazılımı saldırılarını hedef alarak 2025’te çok daha tehlikeli hale geldi.

Bu, Cyble’ın tehdit istihbarat şirketinin 2025 Tehdit Manzarası raporundan uyarlanan yeni blog gönderisinin sonuçlarından biri.

Trend, Z-Pentest’in 2024’ün sonlarında endüstriyel kontrol sistemlerini (ICS) hedeflemesiyle ciddi anlamda başladı ve oradan büyüdü. Cyble, hacktivistlerin özel araçların kullanımının artması ve “ulus-devlet çıkarları ile hacktivistler arasındaki uyumun derinleşmesiyle” birlikte bu saldırıların 2026’da da artmaya devam etmesini beklediğini söyledi.

Kritik Altyapılara Hacktivist Saldırıları Artıyor

Z-Pentest, ICS, operasyonel teknoloji (OT) ve İnsan Makine Arayüzü (HMI) ortamlarını hedef alan hacktivist grupların en aktif olanıydı. Dark Engine (Infrastructure Destruction Squad) ve Sector 16 da ısrarla ICS ortamlarını hedef alırken Golden Falcon Team, NoName057(16), TwoNet, RipperSec ve Inteid de birden fazla ICS saldırısını üstlendi.

HMI ve web tabanlı Denetleyici Kontrol ve Veri Toplama (SCADA) arayüzleri, hacktivistlerin en sık hedef aldığı sistemler oldu. Cyble, Sanal Ağ Bilgi İşlem (VNC) ortamlarının daha az sıklıkla hedef alındığını ancak “birkaç sektör için en büyük operasyonel riskleri oluşturduğunu” söyledi.

Bina Yönetim Sistemleri (BMS) ve Nesnelerin İnterneti (IoT) veya uç katman kontrolörleri de gruplar tarafından hedef alındı; bu durum, zayıf güvenlikli IoT arayüzlerinden yararlanmaya yönelik daha geniş bir eğilimi yansıtıyor.

Rusya yanlısı hacktivist grupların öncelikli hedefi Avrupa olurken, bu grupların en sık hedefleri İspanya, İtalya, Çek Cumhuriyeti, Fransa, Polonya ve Ukrayna oldu.

Devlet Çıkarları ve Hacktivizm Uyumlu

Cyble ayrıca hacktivist gruplar ile devlet odaklı çıkarlar arasındaki uyumun arttığına da dikkat çekti.

Cyble, Eastwood Operasyonu’nun Temmuz 2025’te NoName057(16)’nın DDoS altyapısını kesintiye uğrattığında grubun hızla kapasitesini yeniden inşa ettiğini ve Ukrayna, AB ve NATO’ya karşı operasyonlara yeniden başladığını söyledi. Bu da “devletin yönlendirdiği ekosistemlerin dayanıklılığının altını çizdi”.

Blog yazısında, ABD iddianamelerinin “Rus istihbarat servisleri ile Kremlin yanlısı hacktivist cepheler arasındaki iddia edilen yapılandırılmış işbirliğini daha da açığa çıkardığı” belirtildi. Adalet Bakanlığı, Rusya’nın Yeniden Doğan Siber Ordusu’nun (CARR) GRU destekli finansmanı ve yönetimini ve NoName057(16)’nın DDoSia platformunun devlet onaylı gelişimini açıkladı. Z-Pentest ayrıca CARR ekosisteminin bir parçası olarak tanımlandı ve GRU’ya bağlandı.

Ukrayna yanlısı hacktivist gruplar resmi olarak devlet çıkarlarıyla daha az bağlantılıdır, ancak BO Ekibi ve Ukrayna Siber İttifakı gibi gruplar “önemli Rus işletmelerini ve devlet mekanizmalarını” hedef alan veri imha, şifreleme ve silme saldırıları başlattı ve Ukraynalı aktörler de sızdırılan veri kümelerini ulusal istihbarat servislerine ilettiklerini iddia etti.

Hacktivist gruplar Cyber Partisans BY (Belarus) ve Silent Crow, 20 TB’tan fazla veriyi sızdırdıklarını, binlerce sunucuyu sabote ettiklerini ve havayolu sistemlerini bozduklarını iddia ederek Aeroflot’un BT ortamını uzun vadeli bir ihlalle önemli ölçüde tehlikeye attılar; bu ihlal Rusya Başsavcısı tarafından da doğrulandı.

Devlet çıkarlarıyla uyumlu diğer hacktivistler arasında BQT.Lock (BaqiyatLock, Hizbullah ile uyumlu) ve Cyb3r Av3ngers/Mr. İran’ın İslam Devrim Muhafızları Birliği’ne (IRGC) bağlı olan Soul Team, aynı zamanda kritik altyapıyı da hedef aldı.

Hacktivist Görüşleri %51 Arttı

Cyble, hacktivist gözlemlerinin 2025’te %51 artarak 2024’teki 700.000’den 2025’te 1,06 milyona çıktığını ve “aktivitenin büyük kısmının Asya ve Avrupa’ya odaklandığını” söyledi.

Araştırmacılar, “Rusya yanlısı devlet yanlısı hacktivistler ve Filistin yanlısı, İsrail karşıtı kolektifler, 2025 yılı boyunca hacktivist faaliyetlerin ana itici güçleri olmaya devam ederek tehdit manzarasının operasyonel temposunu ve jeopolitik odağını şekillendirdiler” dedi.

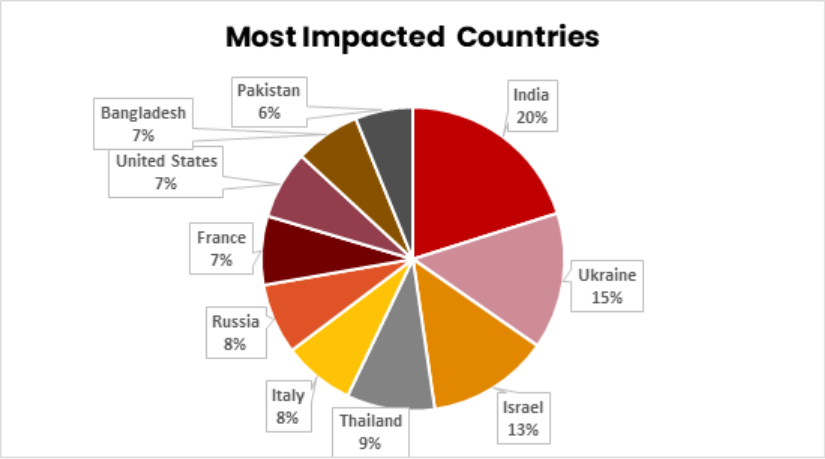

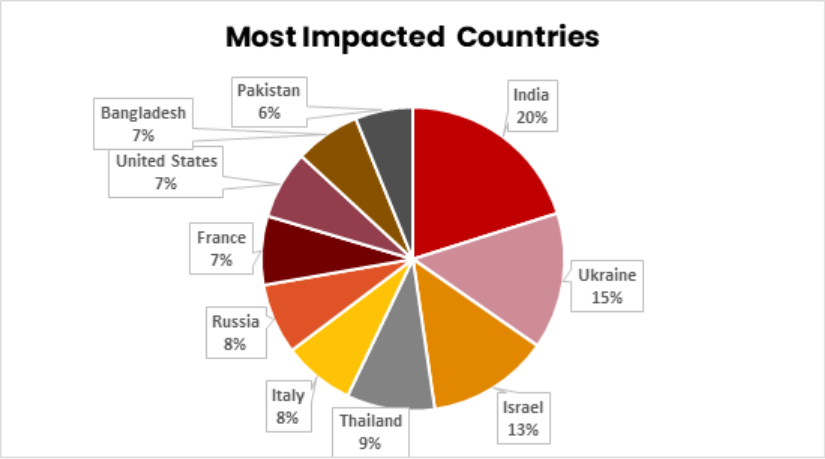

Hindistan, Ukrayna ve İsrail, 2025’te hacktivist faaliyetlerin en çok hedef aldığı ülkeler oldu (aşağıdaki tablo).

Hacktivist saldırılarda en fazla büyüme Devlet ve Kanun Uygulama, Enerji ve Kamu Hizmetleri, Eğitim, BT, Taşımacılık ve Lojistik ve İmalat sektörlerinde görülürken, Tarım ve Hayvancılık, Yiyecek ve İçecek, Otelcilik, İnşaat, Otomotiv ve Emlak sektörlerinde de saldırı sayıları arttı.

Cyble, “Hacktivizm, açıkta kalan OT ortamlarını istismar etmeye devam eden ve bir protesto mekanizması olarak fidye yazılımlarını giderek daha fazla silah haline getiren, jeopolitik olarak yüklü, ICS odaklı bir tehdide dönüştü” dedi.

Araştırmacılar, “2026’da bilgisayar korsanları ve siber suçlular, kamuya açık PoC’ler ve otomatik tarama şablonlarının yardımıyla açığa çıkan HMI/SCADA sistemlerini ve VNC devralmalarını giderek daha fazla hedef alacak ve enerji, su, ulaşım ve sağlık sektörlerinde dalgalanma etkileri yaratacak” dedi.