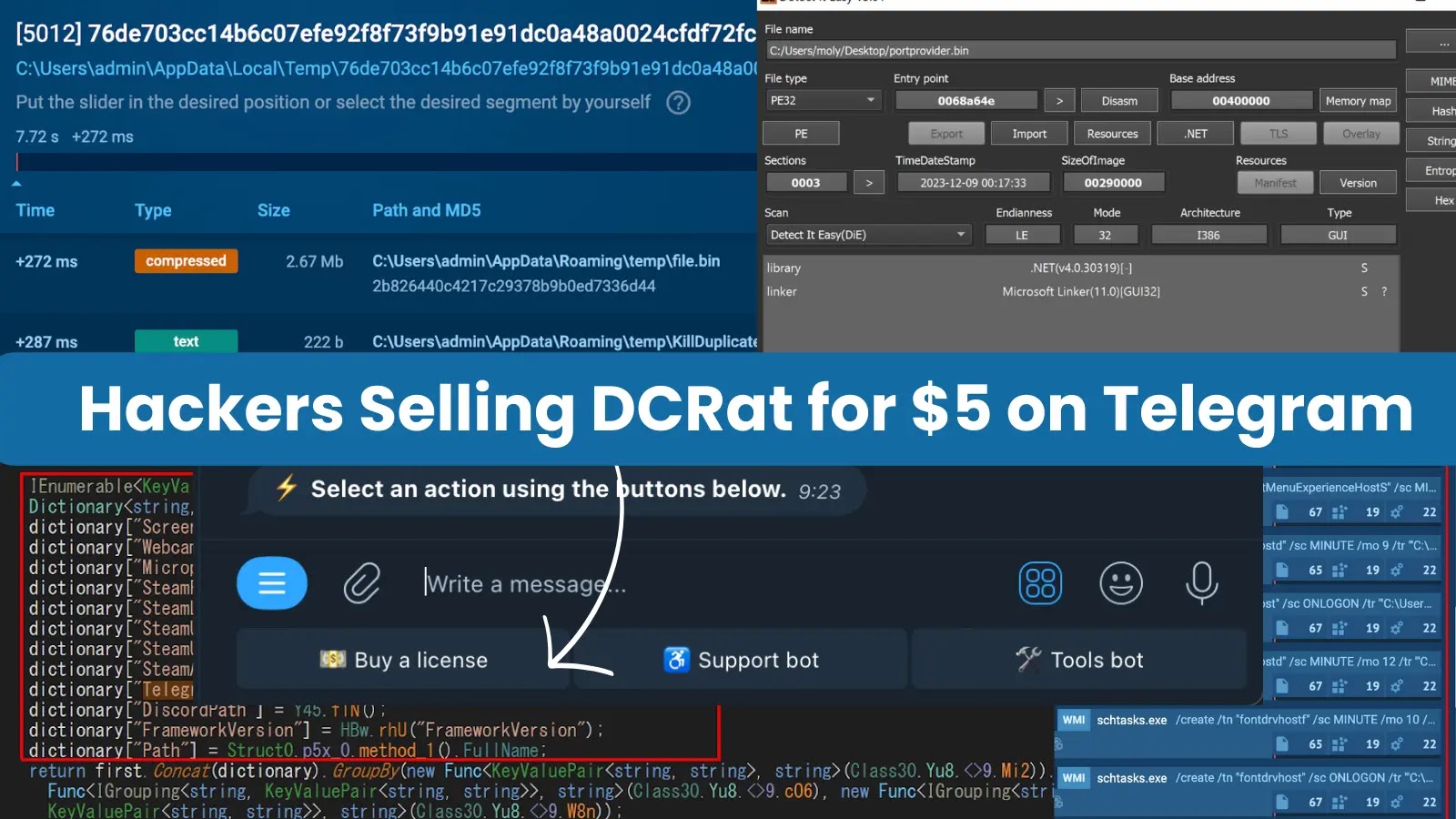

Son zamanlarda ANY.RUN’daki siber güvenlik araştırmacıları, bilgisayar korsanlarının Telegram gruplarında DCRat aboneliklerini 5 dolara sattığını tespit etti.

Bilgisayar korsanları, gelir elde etmek için Uzaktan Erişim Truva Atı (RAT) aboneliklerini diğer kötü niyetli aktörlere satar. Bu abonelikler, alıcılara güvenliği ihlal edilmiş bilgisayarlara yetkisiz erişim sağlar.

Bu, virüslü cihazları uzaktan kontrol etmelerini ve izlemelerini sağlar. RAT aboneliklerine yönelik yer altı pazarı, tehdit aktörlerinin çeşitli kötü amaçlı faaliyetler için güvenliği ihlal edilmiş sistemlerden yararlanmasına olanak tanıyor.

ANY.RUN, Windows kötü amaçlı yazılımlarını ve Linux tabanlı örnekleri analiz etmek için bulut tabanlı bir ortamdır. Kötü amaçlı yazılım analistleri, SOC, DFIR ekipleri Siber güvenlik stratejilerini geliştirmek için tehditleri güvenli bir şekilde inceleyebilir, farklı senaryoları simüle edebilir ve kötü amaçlı yazılım davranışlarına ilişkin içgörüler elde edebilir.

HERHANGİ BİR ÇALIŞMA ayrıca araştırmacıların kötü amaçlı yazılım davranışlarını anlamalarına, IOC’leri toplamalarına ve kötü amaçlı eylemleri TTP’lerle kolayca eşlemelerine olanak tanır; bunların tümünü etkileşimli sanal alanımızda gerçekleştirebilirsiniz.

Tehdit İstihbaratı Arama platformu güvenlik araştırmacılarının ANY.RUN’un korumalı alan görevlerinden ilgili tehdit verilerini bulmasına yardımcı olur.

Teknik Analiz

DCRat, 2018’den beri tam Windows arka kapı erişimi sağlayan, hassas verileri toplayan, ekran görüntüleri yakalayan ve Telegram, Steam ve Discord kimlik bilgilerini çalan güçlü ve aktif bir kötü amaçlı yazılımdır.

Bu güçlü kötü amaçlı yazılımın karmaşıklığının hafife alınması, büyük güvenlik ihlalleri ve veri kaybı riskini doğurabilir.

Yeraltı siteleri DCRat’ın giderek daha popüler hale geldiğini gösteriyor. Ucuz olmasına rağmen sosyal ağ hesaplarına erişim gibi birçok casusluk özelliğine sahiptir.

DCRat (aka Dark Crystal RAT) tehlikeli bir Uzaktan Erişim Truva Atı (RAT) ve bilgi hırsızıdır. Çift işlevselliği, modüler mimarisi ve 5 dolarlık düşük fiyatı onu çok yönlü ve erişilebilir kılıyor.

Bu RAT, belirli hedefler için özelleştirilebilir ve sürekli değişen kodu, tehdit aktörlerinin imza tabanlı tespitten kaçmasına yardımcı olur.

Bu temel çok yönlülükler nedeniyle hem yeni başlayan hem de uzman tehdit aktörleri tarafından aktif olarak kullanılmaktadır.

Aşağıda DCRat’ın barındırıldığı ödeme sayfasından bahsettik: –

DCRat’ın arkasındaki ekip, OPSEC konusunda oldukça ihtiyatlı ve bunun için: –

- Tüm iletişimi Telegram üzerinden yapıyorlar.

- Yalnızca yakıcı cüzdanlara yapılan kripto ödemelerini kabul ediyorlar.

- Crystalpay kullanıyorlar[.]İşlemleri daha da anonimleştirmek için io.

DCRat yükleyici, “Kolay Algıla” gibi araçlar tarafından bir SFX dosyası olarak tanımlanır. SFX dosyaları genellikle yazılım kurulumu için kullanılır ve kullanıcının bilgisi olmadan dosyaları ayıklamak ve çalıştırmak için gömülü komut dosyalarını çalıştırır.

.NET uygulamasının karartılması, DnSpy yardım analizi gibi araçlara rağmen, anlaşılmasını gizlemek için kaynak kodunu değiştirir. DCRat’ın “Upload” fonksiyonunu incelerken, kaynak kodu çözülmüş kaynak kodunu inceleyerek C2 sunucu adresini ortaya çıkarır.

Derlenmiş .NET kodu, güvenlik ve iletişim işlevleri için benzersiz ad alanlarına sahiptir. Ad alanı ns12, kötü amaçlı yazılım yapılandırmasının şifresini çözerken dgz, C2 iletişim şifre çözme işlemini gerçekleştirir.

300.000’den fazla analist ANY.RUN’u kullanıyor, dünya çapında bir kötü amaçlı yazılım analiz sanal alanıdır. En önemli tehditlere ilişkin derinlemesine araştırmalar yürütmek ve davranışları hakkında ayrıntılı raporlar toplamak için topluluğa katılın.

Ücretsiz Demo Talep Edin

Abonelik Modeli

Bir Telegram grubu aracılığıyla DCRat’ın satışları gerçekleşir; Bu Telegram grubunda satışlar sıklıkla yapılıyor. Bunun yanı sıra aşağıdaki tipik fiyatlara sahip bir abonelik modeli de kullanır: –

- 2 ay: 5$

- 1 yıl: 19$

- Ömür boyu: 39$

Fiyat etiketleri hakkında konuşursak, fiyat etiketleri zaten ucuz olduğu için bu kesinlikle şikayet edilecek bir durum değil.

Ancak fiyat daha da düşürüldü ve bu RAT’ın arkasındaki geliştiriciler, DCRat “lisansları” sunmak için bir Telegram botu kullandılar.

ANY.RUN Hakkında

ANY.RUN, profesyonellerin kötü amaçlı yazılımları analiz etmelerine ve güvenli, kontrollü bir ortamda davranışlarını anlamalarına olanak tanıyan etkileşimli bir siber güvenlik hizmetidir. Hizmet, dijital tehditlerle mücadele etmek için kapsamlı analiz araçları sağlamaya adanmıştır.

400.000’den fazla güvenlik uzmanının güvendiği, HERHANGİ BİR ÇALIŞMA SOC ve DFIR ekiplerine, bulut tabanlı kötü amaçlı yazılım korumalı alanı aracılığıyla tehditleri verimli bir şekilde araştırma olanağı sağlar.

Kötü amaçlı yazılım dosyasını, ağı, modülü ve kayıt defteri etkinliğini şu şekilde analiz edebilirsiniz: ANY.RUN kötü amaçlı yazılım korumalı alanı.

IOC’ler

- DCRat SFX: 76de703cc14b6c07efe92f8f73f9b91e91dc0a48a0024cfdf72fca09cacb5157

- DCRat: 5fe993c74d2fa4eb065149591af56011855a0a8f5471dab498d9e0f6641c6851

- C2 alanı: 019214cm[.]Nyashland[.]tepe

- C2: hxxp://019214cm[.]Nyashland[.]top/EternalLineLowgameDefaultsqlbaseasyncuniversal[.]php