Rus tehdit aktörleri, Ukrayna ve insan hakları ile ilgili kuruluşların çalışanlarının Microsoft 365 hesaplarını ele geçirmek için meşru OAuth 2.0 kimlik doğrulama iş akışlarını kötüye kullanıyor.

Düşman, Avrupa ülkelerinden gelen yetkilileri taklit ediyor ve WhatsApp ve sinyal mesajlaşma platformları aracılığıyla hedeflerle iletişim kuruyor. Amaç, potansiyel kurbanları hesaplara erişim sağlayan Microsoft yetkilendirme kodları sağlamaya ikna etmek veya girişleri ve tek seferlik erişim kodlarını toplayan kötü amaçlı bağlantıları tıklamaktır.

Siber güvenlik şirketi Volexity, bu etkinliği, Microsoft 365 hesaplarını çalmak için Cihaz Kodu Kimlik Doğrulama Kimlik avı kullanan Volexity ve Microsoft tarafından bildirilen benzer bir operasyondan hemen sonra Mart ayından bu yana bu etkinliği gözlemledi.

Volexity, UTA0352 ve UTA0355 olarak iki kampanyadan sorumlu tehdit aktörlerini izler ve her ikisinin de Rus olduklarına dair orta güvenle görev alır.

Saldırı akışı

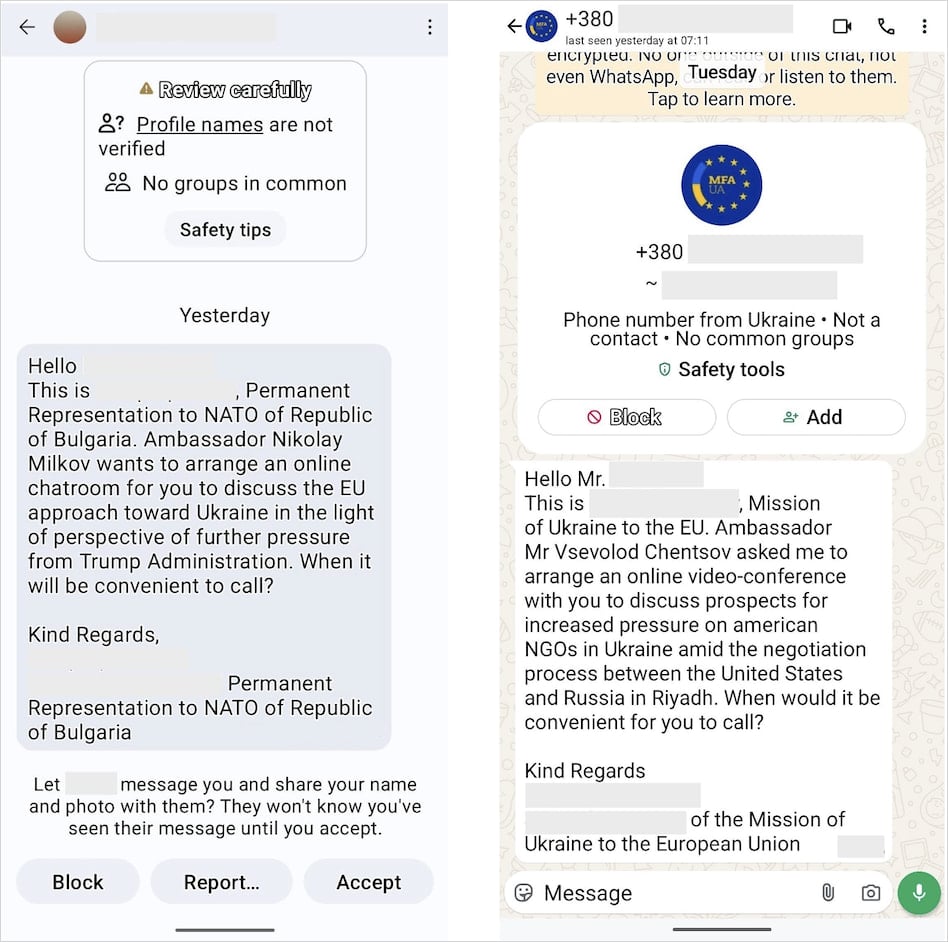

Bugün yayınlanan bir raporda, araştırmacılar saldırıyı sinyal veya whatsapp üzerinden bir mesajla başlıyorlar. Volexity, bir durumda iletişimin tehlikeye atılan bir Ukrayna hükümet hesabından geldiğini belirtiyor.

Kaynak: Volexity

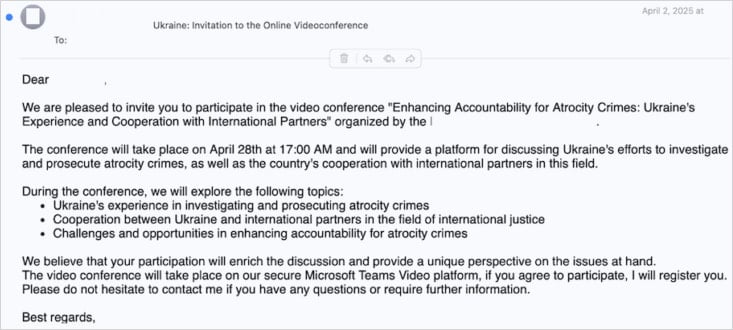

Saldırgan, Avrupa siyasi yetkililerini veya Ukrayna diplomatlarını taklit ediyor ve Ukrayna ile ilgili işleri tartışmak için özel video toplantılarına davetiyelerle hedefleri cezbediyor.

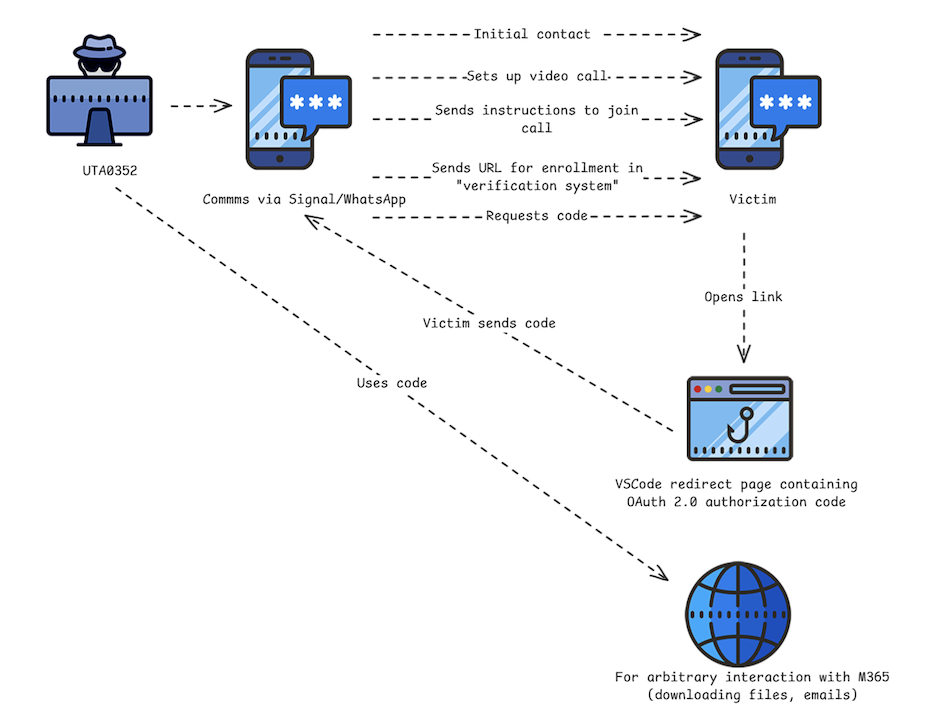

İletişim kanalı kurulduktan sonra, saldırgan, video görüşmesinin katılması için gerekli olduğu bahanesi altında bir OAuth kimlik avı URL’si gönderir.

Kaynak: Volexity

UTA0352, kullanıcıyı Microsoft 365 OAuth iş akışlarını kullanan Microsoft ve üçüncü taraf uygulamalar halinde kaydetmek için hazırlanmış kötü amaçlı bir URL ile birlikte toplantıya bir PDF dosyası şeklinde katılmak için talimatları paylaşabilir.

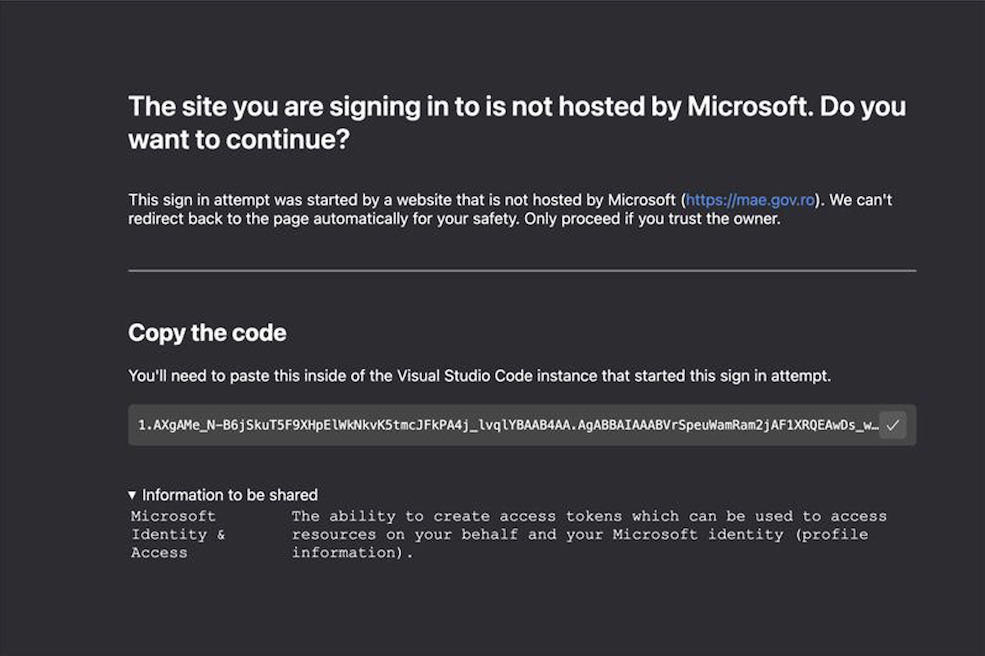

Hedef kimlik doğrulamasından sonra, “Insiders.vscode.dev adresinde barındırılan Visual Studio kodunun tarayıcı içi bir sürümüne yönlendirilir” diye açıklar.

Açılış sayfası, OAuth’u içeren Microsoft 365’ten oturum açma paramentleri alabilir ve hedef aşağıdaki iletişim kutusunu görecektir:

Kaynak: Volexity

Saldırgan, sosyal mühendisliği kullanarak, toplantıya katılmak için gerekli olduğu iddiası altında, yukarıdaki kodu geri göndermek için kurbanı kandırmaya çalışır.

Bununla birlikte, dize, 60 gün boyunca geçerli bir yetkilendirme kodudur, “kullanıcı için normal olarak mevcut olan tüm kaynaklar” için bir erişim belirteci elde etmek için kullanılabilecek.

Volexity, “Bu kodun adres çubuğundaki URI’nın bir parçası olarak da göründüğü belirtilmelidir. Visual Studio kodu, bu kodu çıkarmayı ve paylaşmayı kolaylaştırmak için ayarlanmış gibi görünürken, diğer örneklerin çoğu basit sayfalara yol açacaktır.”

Araştırmacılar, bir Visual Studio Kodu Birinci Party uygulamasına güvenerek kullanıcıları hedefleyen saldırı akışını aşağıdaki diyagramda basitleştirdiler:

Kaynak: Volexity

Araştırma, saldırganın V2.0 yerine Azuread v1.0 için bir format kullandığı, kullanılan URL parametrelerinden oluşan farklılıklar kullandığı son kimlik avı saldırısının eski varyasyonları olduğunu belirtiyor.

Nisan ayında UTA0355’e atfedilen kampanya UTA0352’ninkine benzer, ancak ilk iletişim tehlikeye atılan bir Ukrayna hükümet e -posta hesabından geldi ve saldırgan “Mağdurun Microsoft Entra Kimliğine (eski Azure Active Directory) yeni bir cihaz kaydetmek için çalınan OAuth Yetkilendirme Kodunu kullandı.

Volexity araştırmacıları, cihaz tescil ettikten sonra, hedefi kurbanın e-postasına erişebilmeleri için iki faktörlü kimlik doğrulama (2FA) isteğini onaylamaya ikna etmek zorunda olduklarını söylüyor.

Bunu başarmak için, tehdit oyuncusu 2FA kodunun “konferansla ilişkili bir SharePoint örneğine erişim kazanmak” için gerekli olduğunu söyleyerek sosyal tasarladı.

Bu son adım, saldırgana kurbanın bilgilerine ve e -postalarına erişmek için bir jeton, aynı zamanda daha uzun bir süre yetkisiz erişimi sürdürmek için yeni kayıtlı bir cihaz verir.

Volexity araştırmacıları, “Volexity tarafından gözden geçirilen günlüklerde, ilk cihaz kaydı saldırganla etkileşime girdikten kısa bir süre sonra başarılı oldu. Ertesi gün meydana gelen e -posta verilerine erişim, UTA0355’in 2FA isteklerinin onaylanacağı bir durum tasarladığı zamandı” diyor.

Bu tür saldırılara karşı korumak için Volexity, Visual Studio kodunu kullanarak girişlerde uyarılar oluşturmayı tavsiye eder client_idengelleme ‘Insiders.vscode.dev‘ Ve ‘vscode-revrect.azurewebsites.net‘.

Araştırmacılar ayrıca yalnızca onaylanmış cihazlara erişimi sınırlamak için şartlı erişim politikaları oluşturmanızı önerir.