Bilgisayar korsanları meşru birleştiren yeni bir teknik kullanıyor Office.com Kullanıcıları Microsoft 365 girişlerini çalan bir kimlik avı sayfasına yönlendirmek için Active Directory Federasyon Hizmetleri (ADFS) ile bağlantılar.

Yöntem, saldırganların Microsoft’un ilk yönlendirme için altyapısında güvenilir bir alandan yararlanarak geleneksel URL tabanlı algılama ve çok faktörlü kimlik doğrulama işlemini atlamasına olanak tanır.

Güvenilir bir yönlendirmenin meşruiyeti

Kimlik tabanlı saldırılara karşı koruma çözümleri sağlayan bir şirket olan PUSH Security’deki araştırmacılar, birkaç müşterisini hedefleyen ve çalışanları bir phish avlama web sitesine bağlayan bir kampanyayı analiz etti.

Kimlik avı sayfası tespitini önleyecek özel unsurlar sergilemese de, teslimat yöntemi güvenlik ajanlarını tetiklemek için güvenilir altyapı kullanmıştır.

Push Security, kimlik avı saldırısının hedefin Office 265 (muhtemelen bir yazım hatası) için Google arama sonuçlarında kötü amaçlı sponsorlu bir bağlantıyı tıklamasıyla başladığını belirledi.

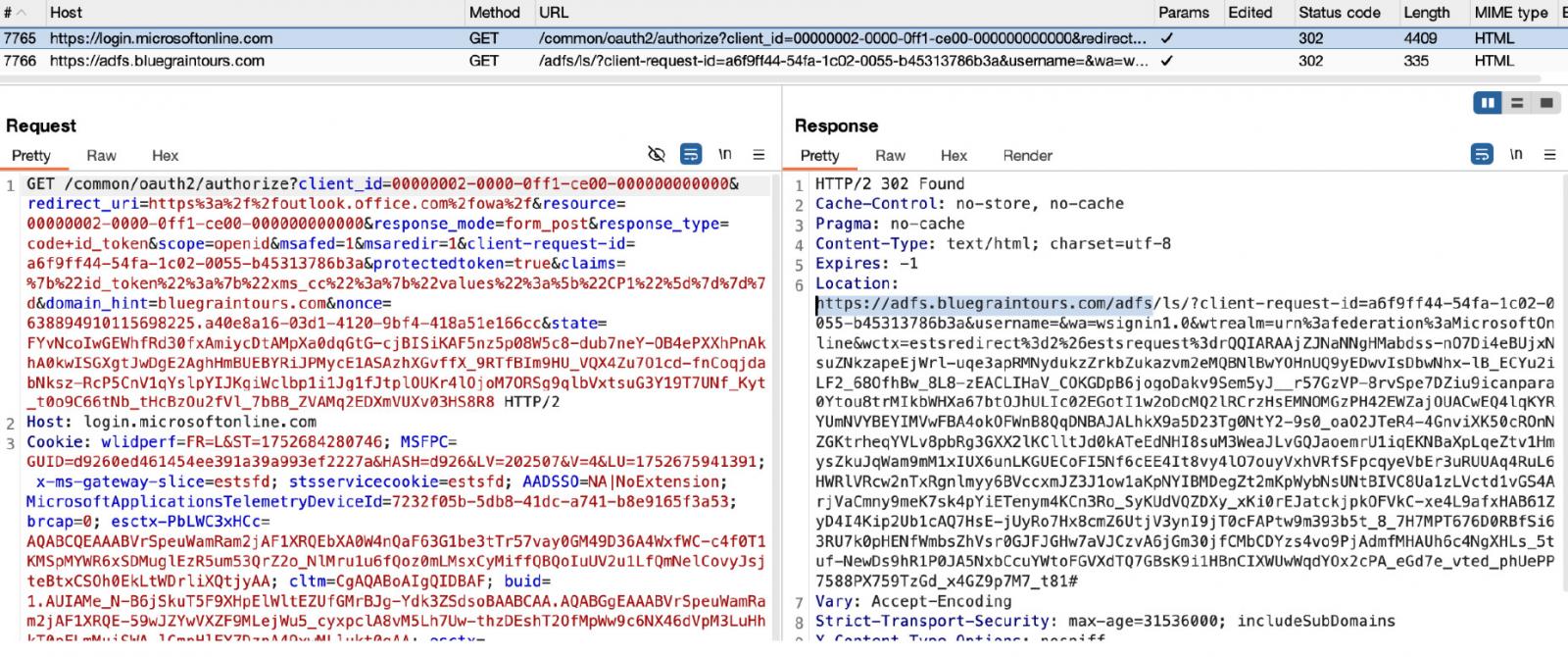

Kötü niyetli sonucu tıklamak, hedefi Microsoft’un ofisine yönlendirir ve bu da başka bir etki alanına yönlendirilir, bluegraintours[.]comkimlik bilgilerini toplamak için ayarlanmış bir kimlik avı sayfasına yönlendirilen.

İlk bakışta, kötü niyetli sayfaya ulaşmak, Microsoft’un bir yönlendirmesi olarak gerçekleşti Office.com Kimlik avı e -postası olmayan alan adı dahil.

Olayları araştırırken PUSH güvenlik araştırmacıları, “saldırgan Active Directory Federasyon Hizmetleri (ADFS) yapılandırılmış özel bir Microsoft kiracısı kurduğunu” keşfetti.

ADFS, Microsoft’tan, kullanıcıların tek bir oturum açma kimlik bilgileri kümesi kullanarak kurumsal ağın içinde ve dışında birden fazla uygulamaya erişmesine olanak tanıyan tek bir oturum açma (SSO) çözümüdür.

Hizmet Windows Server 2025’te mevcut olmaya devam etse de ve bundan istifa etmek için resmi bir plan olmamasına rağmen, Microsoft müşterileri Kimlik ve Erişim Yönetimi (IAM) için Azure Active Directory’ye (Azure AD) taşımaya teşvik ediyor.

Bir Microsoft kiracısı kontrol ederek, saldırgan ADF’leri yetkilendirme talepleri almak için kullanabildi. bluegraintours Kimlik avı sayfasında kimlik doğrulamasına izin vermek için bir IAM sağlayıcısı olarak hareket eden alan adı.

Kaynak: Push Güvenliği

Çünkü bluegraintours Site, yönlendirme zinciri sırasında hedefe görünmezdir, saldırgan sahte blog yayınları ve otomatik tarayıcılar için meşru görünmesini sağlamak için yeterli ayrıntılarla dolduruldu.

Saldırının daha fazla analizi, tehdit oyuncusunun kimlik avı sayfasına yalnızca geçerli kabul edilen hedeflere erişim sağlayan koşullu yükleme kısıtlamalarını uyguladığını ortaya koydu.

Bir kullanıcı koşulları karşılamazsa, otomatik olarak meşrulara yönlendirilir Office.com Site, araştırmacılar diyor.

Push Security’nin kurucu ortağı ve baş ürün sorumlusu Jacques Louw, BleepingComputer’a bu saldırıların belirli bir endüstriyi veya iş rollerini hedeflemediği görülmediğini ve bir tehdit oyuncunun yeni saldırı yöntemleriyle denemesinin sonucu olabileceğini söyledi.

“Bu gördüğümüzden, kullanıcıların oldukça standart kimlik avı kitlerine son derece güvenilir bağlantıları tıklamalarını sağlamak için yeni tekniklerle deney yapan bir grup gibi görünüyor – parlak avcılar ve dağınık örümcek gibi gruplarla aynı şekilde görüldü” – Jacques Louw, kurucu ve Push Security’de CPO

Microsoft ADFS, daha önce kimlik avı kampanyalarında kullanılmıştır, ancak saldırganlar kimlik bilgilerini çalmak için hedeflenen kuruluşun ADFS giriş sayfasını taklit etti.

Bu tür saldırılara karşı korumak için PUSH Security, ADFS yönlendirmelerinin izlenmesini kötü amaçlı yerlere yönlendiren bir dizi önlem önerir.

Araştırılan saldırı kötü niyetli saldırıdan başladığından beri, araştırmacılar ayrıca işletmelere Google’daki reklam parametrelerini kontrol etmelerini tavsiye ediyor. Office.comçünkü bu kötü niyetli alanlar veya kimlik avı sayfalarına yönlendirmeler ortaya çıkarabilir.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.