Siber suçlular, kötü amaçlı yazılım dağıtmak için Inno Kurulumu gibi meşru yazılım yükleyici çerçevelerini giderek daha fazla silahlandırıyor ve kullanıcı dostu araçları kötü amaçlı yükler için gizli araçlara dönüştürüyor.

Başlangıçta Windows’ta yazılım dağıtımını basitleştirmek için tasarlanan Inno kurulumu, güvenilir görünümü ve güçlü Pascal komut dosyası özellikleri nedeniyle tehdit aktörleri arasında tercih edilen bir araç haline geldi.

Bu sofistike istismar, saldırganların görünüşte iyi huylu kurulum paketleri içinde kötü amaçlı yazılımları gizlemelerine olanak tanır, genellikle kullanıcı şüphesini atlar ve hatta bazı antivirüs çözümlerinden bile kaçınır.

Yazılım dağıtım araçlarına olan güvenden yararlanmak

Splunk Tehdit Araştırma Ekibi (STRT) tarafından vurgulandığı gibi, yeni bir kampanya, bu kötü amaçlı kurulumcuların, kabuk kodu yürütülmesini ve gizli yük teslimatı için hakem yükleyici kullanımı içeren çok aşamalı bir enfeksiyon zinciri aracılığıyla Redline Stealer gibi bilgi çalma kötü amaçlı yazılımları nasıl sunduğunu göstermektedir.

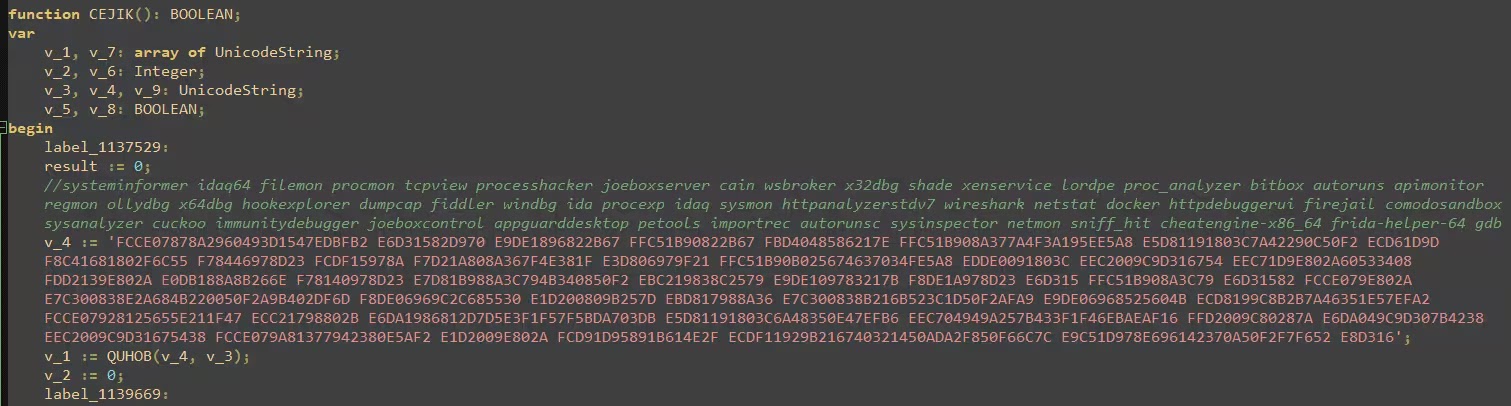

Saldırı, hata ayıklayıcı ve kum havuzu tespiti de dahil olmak üzere bir dizi kaçaklama tekniğini yürütmek için Pascal komut dosyasını kullanan kötü amaçlı bir Inno kurulum yükleyicisi ile başlar.

Komut dosyası, kritik dizeleri gizlemek için XOR şifrelemesi kullanır ve kötü amaçlı yazılım analiz araçlarını ve sanal makine ortamlarını kontrol etmek için Windows Management Enstrümantasyon (WMI) sorgularını kullanır ve bu koşullar algılanırsa işlemi sonlandırır.

Çevre bu kontrolleri geçerse, yükleyici, genellikle kira gibi platformların arkasına gizlenmiş bir komut ve kontrol (C2) sunucusundan sıkıştırılmış bir yükü indirmek için bir TinYURL bağlantısı kullanır.[.]Org.

Çok aşamalı bir kötü amaçlı yazılım dağıtım zinciri

İndirildikten sonra, yük A Zip Arşivi, yeniden adlandırılan bir 7-ZIP yardımcı programı kullanılarak çıkarılır ve planlanan bir görev, sistem yeniden başlatılması üzerine gizli bir yürütülebilir yapılabilir başlatarak kalıcılığın kalmasını sağlar.

Bu yük daha sonra DLL sideloading içeren karmaşık bir dizi başlatır, burada bir truva atışında bir qtGuid4.dll, şifreli bir dosyadan kabuk kodunu şifresini çözer ve sonuçta hakem yükleyici yükler.

Heaven’s Gate ve Process Holling gibi modüler tasarım ve kaçış taktikleri ile tanınan, Hackloadser, tarayıcı kimlik bilgileri ve kripto para cüzdanı bilgileri gibi hassas verileri çalmak için son yükü, Redline Stealer’ı meşru bir msbuild.exe işlemine karıştırır ve enjekte eder.

Redline Stealer ayrıca, statik analizi karmaşıklaştırmak için çalışma zamanında dinamik olarak parametreler oluştururken, güvenlik özelliklerini devre dışı bırakmak için Chrome’da NO-sandbox gibi tarayıcı bayraklarını kullanırken ve internet explorer’ı saptırılmamış uzantılarla devre dışı bırakılmamış olarak devre dışı bırakılmamış olarak devre dışı bırakılan uzantılarla “sürekli açılan” şaşkınlık kullanır.

Bu kampanya, saldırganlar Inno Setup’ın kimlik avı, çatlak yazılım veya zehirlenmiş güncellemeler yoluyla kötü amaçlı yazılım dağıtma meşruiyetini kullandıkça güvenilir araçların sofistike kötüye kullanımını örneklendiriyor.

STRT, imzasız DLL kenar yükleme, gizli planlanmış görevler ve şüpheli tarayıcı davranışları gibi göstergelere odaklanarak bu tür tehditleri tanımlamak için çoklu tespitler geliştirdi.

Siber suçlular bu taktikleri geliştirmeye devam ettikçe, kötü niyetli amaçlar için meşru çerçevelerden yararlanarak, hem kullanıcılar hem de kuruluşlar, kritik verileri tehlikeye atmadan önce bu gizli tehditleri tespit etmek ve azaltmak için güçlü bir uç nokta güvenliği ve izleme kullanmalıdır.

Uzlaşma Göstergeleri (IOC)

| Tanım | Doğramak |

|---|---|

| Kötü niyetli inno kurulum yükleyici karma 1 | 0D5311014C66423261D1069FDA108DAB3673BD68D697E22ADB096DB05D851B7 |

| Kötü niyetli inno kurulum yükleyici karma 2 | 0E63776197A80DE42E164314CEAA55453A24D8EABCA0B481F778BA7215C160 |

| Kötü niyetli inno kurulum yükleyici karma 3 | 12876f134bde914fe87b7ab8e6b0727b2fe9e9334797b7dcbaaa1c612ed6 |

| Kötü niyetli inno kurulum yükleyici karma 4 | 8F55AD8C8DEC23576097595D2789C9D53C92A6575E53BFBC51699D52D0D30A |

Özel Web Semineri Uyarısı: Gelişmiş API Güvenliği İçin Intel® İşlemci Yeniliklerini Koşullandırma – Ücretsiz Kayıt