Apache Axis, web uygulamalarına web servis arayüzleri ekleme olanağı sağlayan bir web servis motorudur.

Bağımsız bir uygulama sunucusu olarak çalışabilir ve SOAP 1.1, SOAP 1.2 ve REST tarzı web servislerini destekler.

Binary Defense araştırmacıları yakın zamanda, bilgisayar korsanlarının kötü amaçlı web kabukları dağıtmak için Apache AXIS sunucusuna aktif olarak saldırdığını tespit etti.

Apache AXIS Sunucusu

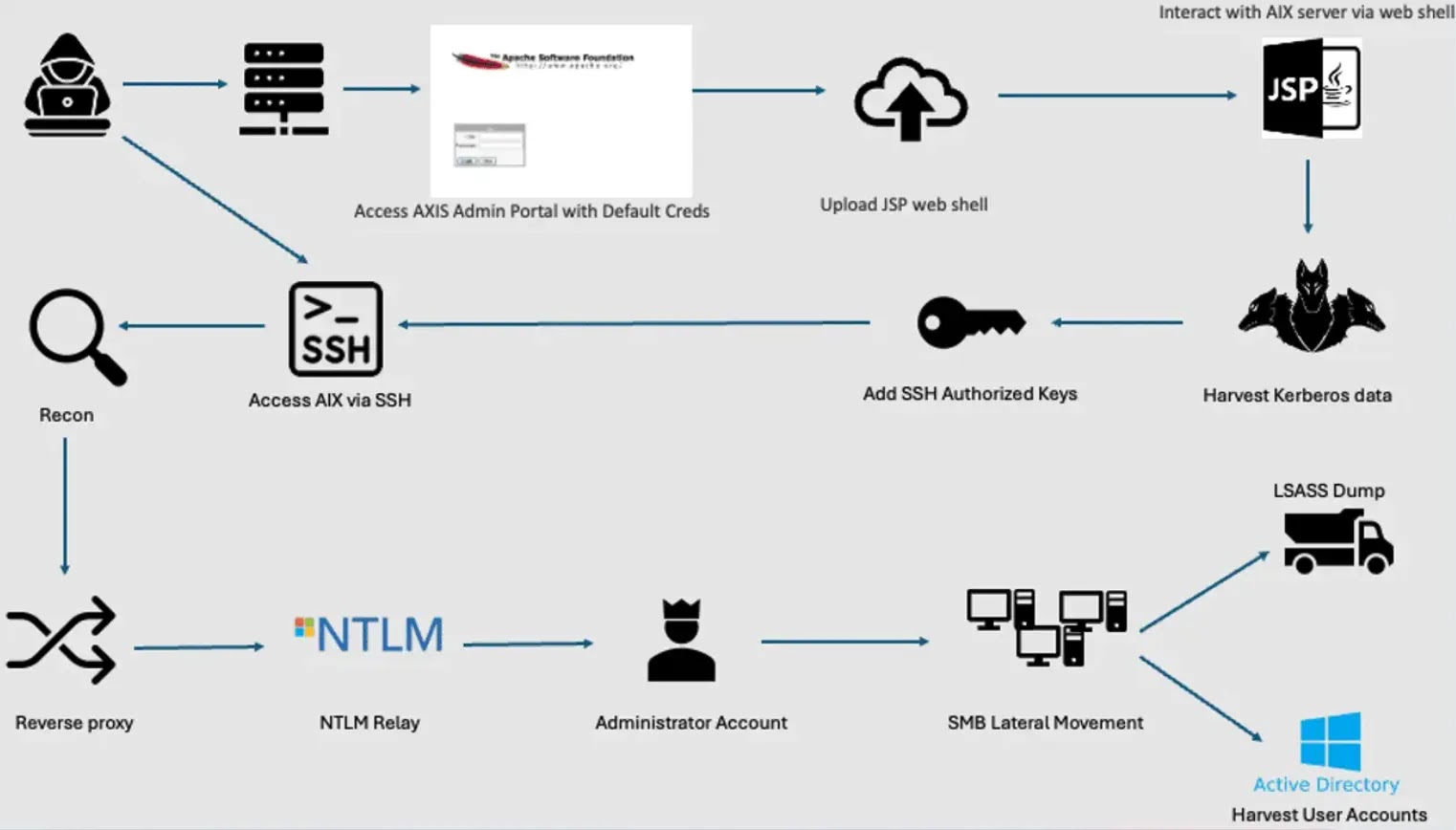

Ağustos 2024’te Çin bağlantılı bir tehdit aktörü, Apache Axis sunucularının yönetiminde kullanılan temel parolalarla internet üzerinden erişilen üç yönetilmeyen AIX sunucusunu ihlal etti.

CISO’larla tanışın, uyumluluğu öğrenmek için Sanal Panele katılın – Ücretsiz Katıl

Saldırgan daha sonra bir AxisInvoker web kabuğu yükledi, SSH erişimi elde etti ve hedeflenen ağ ile kalıcı iletişim için Hızlı Ters Proxy (FRP) kullandı.

Mart ayından ağustos ayına kadar LDAP, SMB paylaşımları ve yerel yapılandırma dosyalarının yardımıyla keşif çalışmaları yürüttüler.

Tehdit aktörleri daha sonra Windows işletim sistemine geçerek, JavaScript ile yapılmış Cobalt Strike işaretleri ve web kabukları eklemeye çalıştı.

Active Directory keşfi ve hesapların taklit edilmesi amacıyla NTLM röle saldırıları gerçekleştirdiler.

Birisi Windows sunucusunda kimlik bilgilerini toplamak için kullanılan bilinen bir teknik olan LSASS işlem belleğini boşaltmaya çalıştığında saldırı sınırlı kaldı.

Bu tür bir olay, BT çözümlerinin güvenlik ekibinin kontrolü dışında uygulanması durumunda gölge BT’nin tehlikelerini ortaya koymaktadır.

Bu kadar karmaşık, önemsiz ve düşük profilli vektörlerin kullanıldığı bir saldırının önlenmesi için, güncelliğini yitirmiş sistemler de dahil olmak üzere tüm ağ genelinde gelişmiş tehdit tespitinin önemi vurgulanıyor.

Binary Defense raporunda, yönetilmeyen AIX (Advanced Interactive eXecutive) sunucularının karmaşık saldırılara karşı savunmasız olduğu belirtiliyor.

Çin kökenli olabilecek tehdit aktörleri, ilk erişimi elde etmek için AXISInvoker web kabuğunu ve Hızlı Ters Proxy (FRP) aracını kullanarak bu sistemleri kullanabilmiştir.

Windows ortamına geçtiler ve yan tarafa geçmeye çalıştılar ancak güvenlik mekanizmaları ve yerinde kontroller tarafından engellendiler.

Saldırganlar, AIX çözümleriyle uyumsuz olan ‘wget’ ve ‘curl’ gibi Linux komutlarını kullandılar ve cobalt Strike üzerinden Komuta ve Kontrol (C2) kanalı oluşturmaları engellendi.

Bu olay, eski ve görünüşte düşük öncelikli sistemler de dahil olmak üzere, ağa bağlı her cihazda kapsamlı bir güvenlik izleme sisteminin gerekliliğini ortaya koyuyor.

Gölge BT tehditleri konusunda uyarıda bulunuluyor ve düzenli izleme ve denetimlerin, kimlik bilgilerinin yönetiminin ve güvenlik entegrasyonunun unsurlarının gerekliliği açıklanıyor.

Kuruluşların, bu senaryonun tekrar yaşanmasını önlemek ve güvenlik savunmalarını eskisinden daha iyi bir şekilde güçlendirebilmek için hiçbir sistemin görünürlük ve korumadan yoksun kalmamasını sağlamaları gerekiyor.

Are You From SOC/DFIR Teams? - Try Advanced Malware and Phishing Analysis With ANY.RUN - 14-day free trial