GO#WEBBFUSCATOR adlı kalıcı bir Golang tabanlı kötü amaçlı yazılım kampanyası, virüslü sistemlerde kötü amaçlı yükleri dağıtmak için NASA’nın James Webb Uzay Teleskobu’ndan (JWST) alınan derin alan görüntüsünden yararlandı.

tarafından ortaya konan gelişme Securonixprogramlama dilinin platformlar arası desteği göz önüne alındığında, tehdit aktörleri arasında Go’nun giderek artan şekilde benimsendiğini ve operatörlerin farklı işletim sistemlerini hedeflemek için ortak bir kod tabanından yararlanmalarını etkin bir şekilde sağladığına işaret ediyor.

Go ikili dosyaları ayrıca C++ veya C# gibi diğer dillerde yazılmış kötü amaçlı yazılımların aksine analiz ve tersine mühendisliği zorlaştırma avantajına da sahiptir, ayrıca uzun analiz ve algılama girişimlerinden bahsetmeye gerek yok.

Bir Microsoft Office eki içeren kimlik avı e-postaları, açıldığında, gizlenmiş bir VBA makrosunu alan saldırı zinciri için giriş noktası görevi görür ve bu da alıcının makroları etkinleştirmesi durumunda otomatik olarak yürütülür.

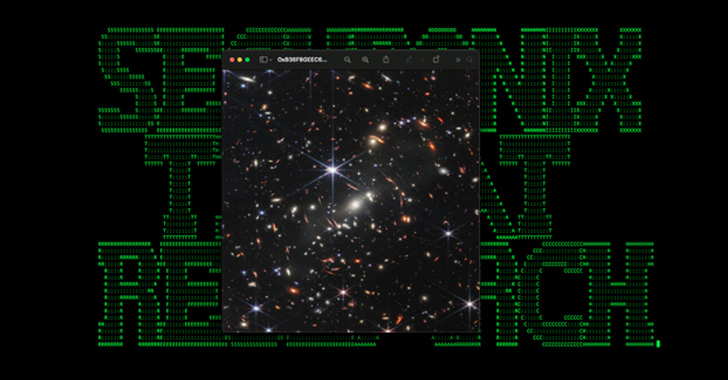

Makronun yürütülmesi, görünüşte JWST tarafından yakalanan İlk Derin Alanın bir görüntüsü olan, ancak bir metin düzenleyici kullanılarak incelendiğinde aslında Base64 kodlu bir yük olan “OxB36F8GEEC634.jpg” görüntü dosyasının indirilmesiyle sonuçlanır.

“Görülmemiş [macro] kod yürütülür [a command] Securonix araştırmacıları D. Iuzvyk, T. Peck ve O. Kolesnikov, OxB36F8GEEC634.jpg adlı bir dosyayı indirecek, certutil.exe’yi kullanarak ikili (msdllupdate.exe) kodunu çözecek ve son olarak yürütecek” dedi.

1.7 MB boyutunda Windows 64-bit yürütülebilir ikili dosya, yalnızca kötü amaçlı yazılımdan koruma motorlarının radarı altında uçmak için donatılmamış, aynı zamanda Golang gizleme aracını herkese açık olarak kullanan gobfuscation adı verilen bir teknikle gizlenmiştir. GitHub’da mevcut.

gobfuscate kitaplığı daha önce, araç setlerinin bir parçası olarak PYSA (aka Mespinoza) fidye yazılımı operatörleri tarafından kullanılan bir uzaktan erişim truva atı olan ChaChi’nin arkasındaki aktörler ve Sliver komut ve kontrol (C2) çerçevesi tarafından kullanıldığı belgelenmiştir.

C2 sunucusuyla iletişim, şifreli DNS sorguları ve yanıtları aracılığıyla kolaylaştırılır ve kötü amaçlı yazılımın sunucu tarafından Windows Komut İstemi (cmd.exe) aracılığıyla gönderilen komutları çalıştırmasını sağlar. Kampanya için C2 alan adlarının Mayıs 2022’nin sonlarında kaydedildiği söyleniyor.

Microsoft’un Office uygulamalarında makroları varsayılan olarak engelleme kararı, birçok rakibin kötü amaçlı yazılım dağıtmak için sahte LNK ve ISO dosyalarına geçerek kampanyalarını değiştirmesine neden oldu. GO#WEBBFUSCATOR oyuncularının benzer bir saldırı yöntemini benimseyip benimsemeyeceği henüz belli değil.

Araştırmacılar, “Certutil ile bir Golang ikili dosyası oluşturmak için meşru bir görüntü kullanmak çok yaygın değil” dedi ve ekledi, “ikili programın orijinal yazarının yükü hem bazı önemsiz adli tıp hem de EDR karşıtı algılama metodolojileriyle tasarladığı açık. akılda.”