Kritik sitrixble 2 güvenlik açığını (CVE-2025-5777) hedefleyen büyük bir sömürü dalgası, Haziran ayında açıklanmasından bu yana 11.5 milyondan fazla saldırı denemesi kaydedildi.

Kampanya, dünya çapında 100’den fazla kuruluşu başarıyla tehlikeye attı ve saldırganlar büyük ölçüde tespitten kaçınan sofistike kurban profili ve kalıcılık tekniklerini gösteriyor.

Kuşatma altında finansal hizmetler endüstrisi

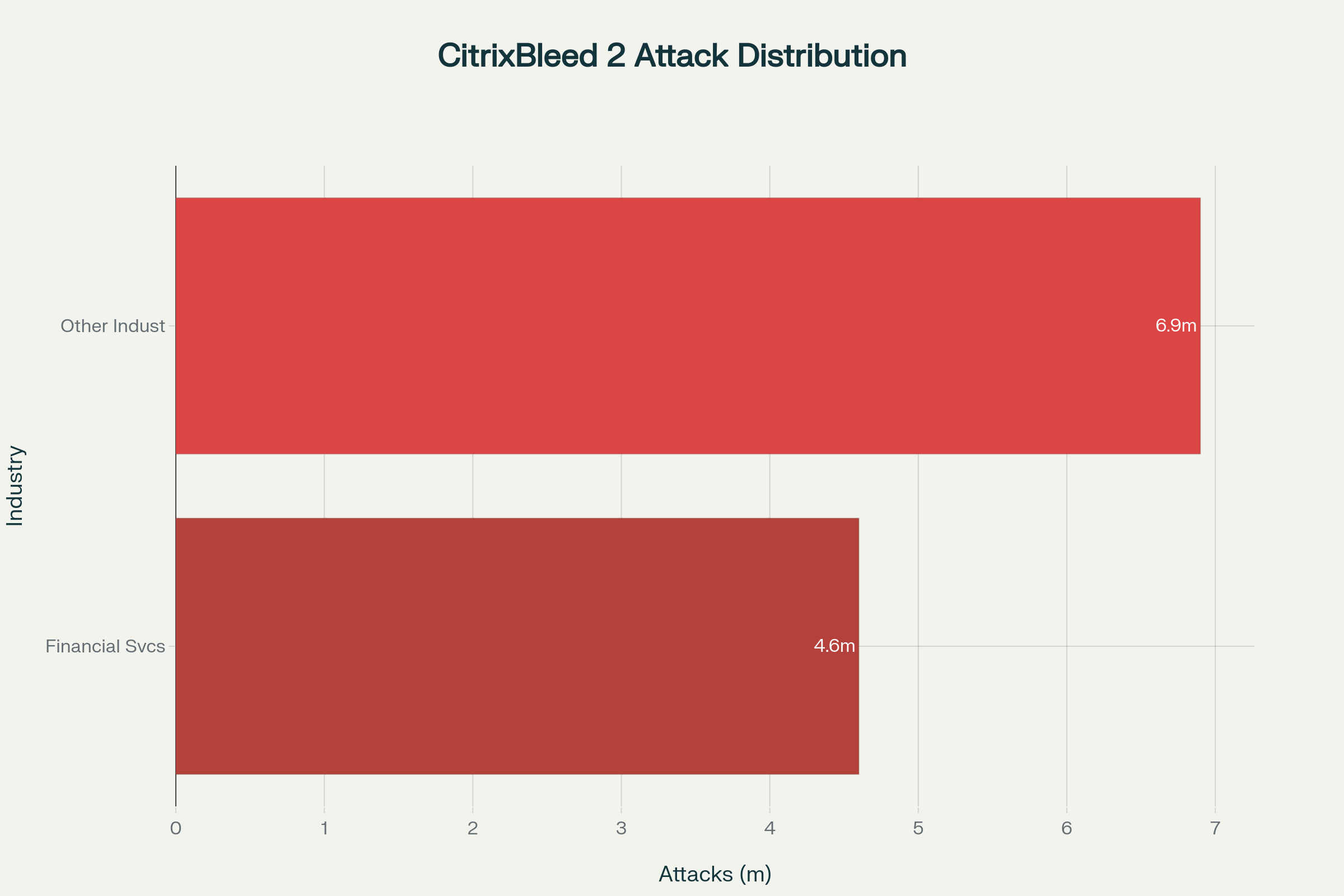

Saldırı verileri, finansal hizmetler kuruluşlarının kötü niyetli faaliyetin yükünü taşıyan rahatsız edici bir hedefli sömürü paterni ortaya koymaktadır.

Imperva’nın tehdit istihbaratına göre, tüm saldırı girişimlerinin yaklaşık% 40’ı özellikle bu kritik sektöre karşı yaklaşık 4,6 milyon saldırıyı temsil eden finansal hizmetler altyapısını hedefledi.

Saldırıların geri kalan% 60’ı diğer endüstrilere yayılmıştır, bu da hem hedefli hem de fırsatçı sömürü kalıplarını gösterir.

“Citrixbleed 2” terimini ilk kez icat eden güvenlik araştırmacısı Kevin Beaumont, saldırganların “gerçek bir kutu olduğundan emin olmak için saldırmadan önce Netscaler’ı profille seçtiklerini” bildirdi.

Bu metodik yaklaşım, tehdit aktörlerinin balkapotlardan kaçınmasını ve çabalarını meşru girişim altyapısına odaklamasını sağlamıştır.

Güvenlik açığının sömürü zaman çizelgesi, ilk saldırılar ve kamuoyu bilinçlendirme arasında bir boşluk göstermektedir.

Grinnoise’in Honeypot verileri, aktif sömürünün 23 Haziran 2025’te, kavram kanıtı istismarlarının 4 Temmuz’da kamuya açıklanmasından yaklaşık iki hafta önce başladığını doğruladı.

Bu erken sömürü penceresi, organizasyonlar tehdidin farkına varmadan önce saldırganların kurban ağlarında dayanaklar kurmasına izin verdi.

Aktif sömürü kanıtlarına rağmen, Citrix 11 Temmuz’a kadar “CVE-2025-5777’nin sömürülmesini öneren hiçbir kanıt” olmadığını iddia etti.

Şirket, CISA’nın bilinen sömürülen güvenlik açıklarına (KEV) kırılganlığı federal ajanslar için benzeri görülmemiş 24 saatlik bir yama yetkisi ile ekledikten sonra danışmanlığını güncelledi.

Fidye yazılımı grupları sağlık hedeflerinden yararlanır

İstihbarat kaynakları, en az bir fidye yazılımı grubunun Haziran ayından bu yana ilk erişim için güvenlik açığından yararlandığını doğruladı.

Beaumont, bir sağlık kuruluşunun böyle bir saldırıya kurban düştüğünü açıkladı, ancak kurban devam eden iyileştirme çabaları nedeniyle anonimlik talep etti.

Son sömürü faaliyeti (64.176.50.109) ile ilişkili bir IP adresi daha önce CISA tarafından RansomHub fidye yazılımı işlemleriyle bağlantılıdır.

Gözlenen sömürü teknikleri, kullanıcı Citrix oturumlarından veri toplama ve kalıcılık için meşru MSP yönetim araçlarının kurulmasını içerir. Önemli bir şekilde, bu saldırılar “güvenlik yığınlarında hiçbir uyarıyı tetiklemedi”, uzlaşmanın gizli doğasını vurguladı.

Güvenlik uzmanları, Citrix’in güvenlik açığı açıklama ve iyileştirme rehberliğini ele almasını eleştirdi.

Şirketin yama talimatları, kuruluşları yamalar uyguladıktan sonra bile oturum kaçırmaya karşı savunmasız bırakan kritik bir adım olan oturum çerez açıklığını ele alamıyor. Bu gözetim, 2023’teki orijinal sitrixed güvenlik açığı sırasında tanımlanan benzer sorunları yansıtır.

Ayrıca, Citrix’in kendi web uygulaması güvenlik duvarı ürünü, şirketin WAF çözümlerinin tehdidi etkili bir şekilde azaltamayacağı iddialarına rağmen, bu güvenlik açığı için algılama yeteneklerinden yoksundur.

Bu, tespit mekanizmalarını başarıyla uygulayan Akamai ve Imperva da dahil olmak üzere diğer büyük güvenlik satıcılarından yapılan ifadelerle çelişmektedir.

Araştırmacılar, 139.162.47.194, 38.180.148.215, 102.129.235.108, 121.237.80.241 ve 45.135.232.2 dahil olmak üzere aktif sömürü kampanyalarıyla ilişkili çeşitli IP adresi belirlediler.

Grinnoise verileri, Çin, Rusya, Güney Kore ve Amerika Birleşik Devletleri’nden kaynaklanan faaliyetlerle birlikte 22 benzersiz kötü amaçlı IP adresinin gözlendiğini göstermektedir.

The Shadowserver Vakfı’na göre, 17 Temmuz’dan itibaren yaklaşık 4.700 NetScaler örneği 17 Temmuz’dan kalma kalmasıyla, kuruluşların iyileştirme çabalarına derhal öncelik vermesi gerekiyor.

Güvenlik açığının önceden kimlik doğrulama doğası ve çok faktörlü kimlik doğrulamasını atlama yeteneği, güvenli uzaktan erişim için NetScaler cihazlarına dayanan işletme ortamları için özellikle tehlikeli hale getirir.

Tespiti artırın, uyarı yorgunluğunu azaltın, yanıtı hızlandırın; Güvenlik ekipleri için inşa edilmiş etkileşimli bir sanal alan ile hepsi -> Herhangi birini deneyin. Şimdi