Bir bilgisayar korsanı, telefon numaraları ve ses kayıtları da dahil olmak üzere 12.000 iddia edilen Twilio arama kaydını sızdırdı. İhlal, kişisel verileri ifşa ederek hizmeti kullanan işletmeler ve bireyler için önemli gizlilik riskleri yaratıyor.

Bir hacker, son zamanlarda oldukça aktif ve ‘grep’ takma adıyla bilinen, Twilio müşterilerine ait olduğunu iddia ettikleri sesli 12.000’den (11.802) fazla çağrı kaydını sızdırdı. Sızıntının zaman damgası 2019-06-14 ile 2024-09-23 arasında değişiyor.

Twilio, geliştiricilerin API’sini kullanarak ses, mesajlaşma, video ve kimlik doğrulama özelliklerini doğrudan uygulamalara entegre etmelerini sağlayan San Francisco, Kaliforniya merkezli bir bulut iletişim platformudur. 2024 itibarıyla şirketin 350.000’den fazla aktif müşteri hesabı var, bu da son iddia edilen sızıntının toplam hesapların yaklaşık %3,37’si olduğu anlamına geliyor.

Bilgisayar korsanı, iddia edilen ihlalin Eylül ayında gerçekleştiğini ancak bunun üçüncü bir tarafın ihlali olup olmadığını veya kayıtlara doğrudan Twilio’nun sistemlerinden erişilip erişilmediğini belirtmedi.

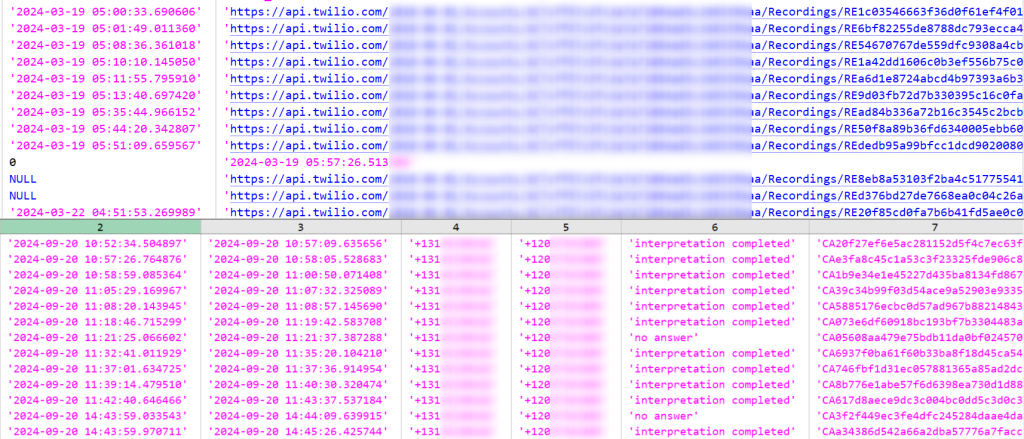

Hackread.com araştırma ekibi sızdırılan verilerin tamamını analiz etmeyi başardı. Sızdırılan kayıtlar iki TXT dosyasına bölünmüştür. İlk dosya, muhtemelen bir telekomünikasyon sisteminden alınmış bir arama kaydı gibi görünüyor.

Her iki dosya da muhtemelen bir telekomünikasyon ve tercüme hizmeti bağlamında çağrıları izler. Dosya 1 temel bir çağrı kaydıdır, Dosya 2 ise diller, ücretler ve oturum ayrıntıları gibi tercüme hizmetlerine özgü ek ayrıntılara sahiptir. İşte alanların ve içerdiği verilerin bir dökümü:

Dosya 1

Start_time & End_time:

- Bu alanlar, çağrının ne zaman başladığını ve bittiğini gösteren zaman damgalarını depolar.

- Örnek:

'2019-06-14 05:40:49.924214'ile'2019-06-14 05:42:19.907792'.

Called_from & Called_to:

- Arayanın telefon numaraları (

called_from) ve alıcı (called_to). - Örnek:

+165********çağırıyor+144********.

Status:

- Çağrının ‘tamamlandı’, ‘başarısız’ veya ‘cevap yok’ gibi durumunu gösterir.

- Örnek:

'completed'.

Duration:

- Çağrının saniye cinsinden süresi.

- Örnek:

90saniye.

Notes:

- Çağrıyla ilgili ek yorumlar veya notlar için bir yer tutucu gibi görünüyor.

- Çoğu durumda bu alan boştur.

Agent_id, interpretation_session_id, Call_sid, direction, Call_type, interpreter_id: Çağrıyı işleyen tercümanın kimliği ve meta veri gibi görünüyor.

Agent_id: Çağrıyı yöneten temsilcinin kimliği.

Interpretation_session_id: Bir tercüme seansına ilişkin kimlik (bunun tercüme hizmetlerini içerebileceğini düşündürmektedir).

Call_sid: Çağrı için benzersiz tanımlayıcı.

Direction: Çağrının ‘gelen’ mi yoksa ‘giden’ mi olduğu.

Call_type: ‘Gelen’ veya ‘tercüman giden’ gibi çağrı türünü açıklar.

Dosya 2

İkinci dosya, potansiyel olarak tercüme veya çeviri hizmetlerini içeren çağrılar için daha ayrıntılı kayıtlar içeriyor gibi görünüyor. Çağrının çeşitli yönlerini izlemek için çeşitli ek alanlar içeriyor. İşte bir dökümü:

Start_time & end_time:

- Dosya 1’dekiyle aynı, çağrının başlangıç ve bitiş zamanını gösteriyor.

Called_from & called_to:

- Arayanın ve arananın telefon numaraları, tıpkı Dosya 1’deki gibi.

Status:

- ‘Yorumlama tamamlandı’ veya ‘cevap yok’ gibi genişletilmiş durumlar.

- Örnek:

'interpretation completed'.

Incoming_call_sid:

- Gelen çağrı için tanımlayıcı. Bu, çağrıları Dosya 1’deki ilgili günlüklerine eşlemeye yardımcı olabilir.

Duration:

- Çağrının saniye cinsinden süresi, Dosya 1’e benzer.

Language:

- Çağrı sırasında yorumlanacak dili belirtir.

- Örnek:

'English','Arabic'.

Rate:

- Çağrı için olası ücret oranı veya tercüman maliyet oranı.

- Örnek:

'1.00'.

Interpretation_start_time:

- Gerçek tercüme oturumunun ne zaman başladığını gösterir.

- Örnek:

'2019-06-14 05:42:02.498291'.

Recording_url:

- Bu alan, aramanın kaydına erişim için URL’yi depolayabilir (genellikle

NULL(örnek verilerde).

Agent_answered_time, payout, total_cost:

- Temsilcinin ne zaman cevap verdiğini ve finansal ayrıntıları (örneğin, tercüman için ödeme ve çağrının toplam maliyeti) izleyen meta veriler.

- Twilio, müşterilerin gerçek ses kayıtlarıyla bağlantı kurar

Conference_name, sms_callback, client_hold_time, department_code:

- Konferanslar, geri aramalar ve departman takibiyle ilgili daha fazla meta veri alanı.

Queued_count:

- Çağrının kaç kez sıraya alındığını izler.

Is_video:

- Aramanın görüntülü arama olup olmadığını belirtir.

- Örnek:

0(Video yok).

Remarks, disposition_response_agent:

- Bu alanlar, temsilci yanıtlarını, çağrı sonuçlarını veya diğer takip eylemlerini yakalayabilir.

Sesli Arama Kayıtları ve Siber Güvenlik Riskleri

Sızdırılan veri sayısı sayısal olarak çok az olsa da, gerçek görüşme kayıtlarının varlığı, yalnızca meta verileri değil, konuşmaların içeriklerini de ifşa ettiği için ihlalin ciddiyetini ciddi şekilde artırıyor.

Bu, özellikle aramalar hassas kişisel veya ticari bilgileri içeriyorsa ciddi gizlilik ihlallerine yol açabilir. Saldırganlar bu kayıtları şantaj, dolandırıcılık veya kimliğe bürünme için kullanabilir. İşletmeler, aşağıdakiler altında yasal sonuçlarla karşı karşıya kalabilir: GDPR gibi düzenlemeler veya bu verileri korumadaki başarısızlığı nedeniyle CCPA’ya dava açılabilir.

Ayrıca, sızdırılan telefon numaraları artık smishing saldırılarına karşı savunmasızdır (SMS kimlik avı) ve sesli mesaj (sesli arama kimlik avı) dolandırıcılıkları. Her iki saldırı yöntemi de siber suçlular ve tehdit aktörleri arasında, özellikle organize gruplar tarafından desteklenenler arasında popülerdir. Son bir örnek geçen ayki saldırı ABD’deki işletmelerde, bilgisayar korsanlarının çalışanları arayarak şirketlerinin VPN kimlik bilgilerini ele geçirdiği tespit edildi.

Bununla birlikte, durum etkilenen taraflara bildirimde bulunmak, sızdırılan kayıtları güvence altına almak ve hukuk uzmanlarına danışmak gibi acil eylemler gerektirebilir. Kuruluşlar ayrıca erişim kontrollerini gözden geçirmeli, şifreleme uygulamalı ve ihlali yönetmek için bir olay müdahale ekibini dahil etmelidir.

İLGİLİ KONULAR

- ShinyHunters 33 Milyon Twilio Authy Telefon Numarasını Sızdırdı

- 42 milyon İranlının telefon numaraları bir hacker forumunda satıldı

- 176 milyon Pakistanlı cep telefonu kullanıcısının veritabanı çevrimiçi olarak satıldı

- AT&T Veri İhlali: Bilgisayar Korsanları Tüm Kullanıcıların Arama ve Mesaj Kayıtlarını Çaldı

- 267 milyon Facebook kullanıcısının adı ve telefon numarası ifşa oldu