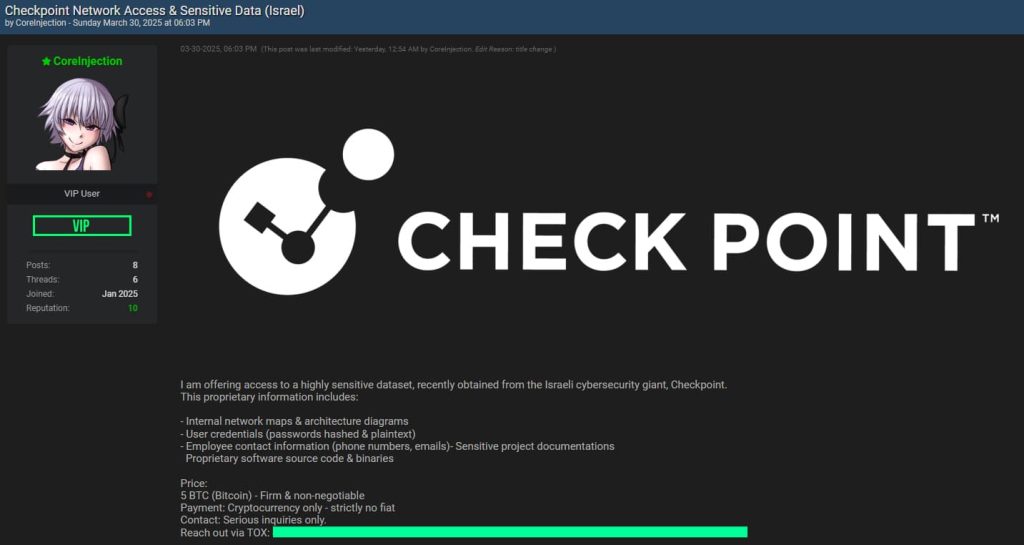

Takma adı altında faaliyet gösteren bir hacker, İsrail siber güvenlik şirketinin ihlali için sorumluluk üstleniyor Kontrol noktasıhassas dahili verilere ve ağ sistemlerine erişim iddiası.

Hacker, iddialarını 30 Mart 2025 Pazar günü ihlal forumlarında yayınladı ve çalınan içeriğin 5 bitcoin (434.570 $) fiyatına satışını duyurdu. Hacker, fiyatın “sağlam ve pazarlık edilemez” olduğunu vurguladı, kripto para birimi kabul edilen tek ödeme biçimidir. İlgilenen taraflar Tox Mesaj Platformu aracılığıyla iletişim kurmaya yönlendirildi.

Forum listesinde, CoreInjection satılık verilerin şunları içerdiğini söyledi:

- Dahili Proje Belgeleri

- Hem karma hem de düz metin kullanıcı kimlik bilgileri

- Dahili ağ haritaları ve mimari diyagramlar

- Kaynak kodu ve tescilli yazılımın derlenmiş ikili dosyaları

- Telefon numaraları ve e -posta adresleri dahil çalışan iletişim bilgileri

Kontrol noktası yanıt verir

Postun dikkat çektikten kısa bir süre sonra, Check Point bu ölçeğin son ihlalini reddeden bir açıklama yaptı. Şirkete göre, talep sınırlı sayıda kuruluşu etkileyen ve herhangi bir temel sisteme dokunmayan “eski, bilinen ve çok belirgin bir olay” ile ilgilidir.

“Bu aylar önce ele alındı ve Karanlık Forum mesajında detaylandırılan açıklamayı içermedi,” dedi Check Point. “Bu kuruluşlar o zamanlar güncellendi ve ele alındı ve bu eski bilgilerin düzenli olarak geri dönüşümünden daha fazla değil.”

Şirket, müşterileri, altyapısı veya iç operasyonları için güvenlik tehdidi olmadığı konusunda ısrar ediyor. Etkilenen portalın üretim ortamlarını veya hassas mimariyi içeren sistemleri içermediğini açıkladılar.

CoreInjection kimdir?

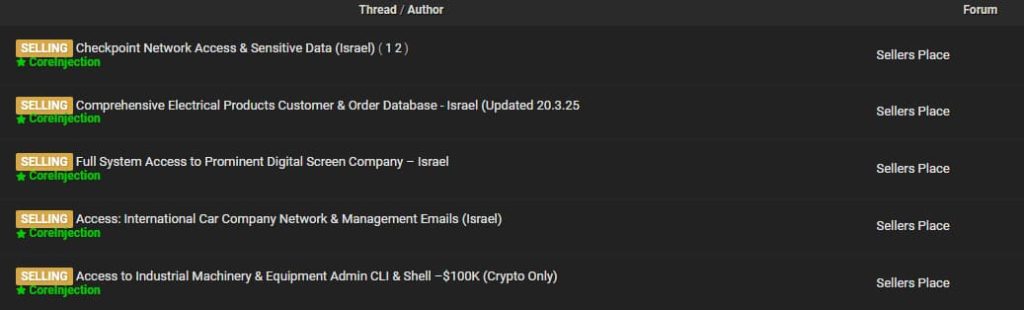

CoreInjection siber suçta nispeten yeni bir oyuncudur, ancak özellikle İsrail’de kritik altyapı ve yüksek profilli ağları hedefleyerek hızla bir isim yaptı. Hacker’ın ihlal forumlarındaki ilk görünüşü 15 Mart 2025’teydi ve o zamandan beri çeşitli şirketlere ağ erişimi sunan beş liste yayınladılar.

En eski görevleri, ABD merkezli bir şirket için 100.000 $ fiyatla bir endüstriyel makine ve ekipman yönetici paneline erişim içindi. Ancak kısa bir süre sonra ortaya çıkan model, belirli bir coğrafi odağa işaret ediyor: İsrail.

16 Mart’ta CoreInjection, İsrail merkezli bir uluslararası otomobil şirketinin ağ ve yönetim e-postalarına erişim sattığını iddia etti. Listeye göre, erişim 50.000 dolarlık bir fiyat etiketi ile “Şirketin İsrail Ağ Altyapısı üzerinde tam kontrol” içeriyor.

İki gün sonra, 18 Mart’ta, bu kez İsrail merkezli “önde gelen bir dijital ekran şirketine tam sistem erişim” sunan başka bir liste ortaya çıktı. 100.000 $ olarak fiyatlandırılan liste, alışveriş merkezlerinde büyük bir dijital ekran envanterini yönetmekten sorumlu merkezi bir sunucuya erişimi açıkladı. Gönderi, erişimin “anlık içerik ve yayılmaya” izin verdiğini ve genel görüntüleme sistemleri üzerinde gerçek zamanlı kontrol sağladığını vurguladı.

Bu detay tek başına siber güvenlik uzmanları için bayraklar yükseltiyor. İran, Hizbullah ve Filistin hacktivistlerine bağlı gruplar tarih hedefleme CCTV Kameralar– televizyon beslemeleri ve halka açık ekranlar, genellikle onları siyasi mesajlarla tahrif ediyor. CoreInjection’un iddiası doğruysa, bu tür erişimin satışı benzer yüksek görünürlük saldırılarına kapı açabilir.

20 Mart’ta başka bir liste izledi; Elektrik ürünleri sektöründe bir İsrail şirketi için bu kez. CoreInjection, firmadan “münhasır ve güncel bir müşteri ve sipariş veritabanına” sahip olduğunu iddia etti.

(Ekran görüntüsü kredisi: hackread.com)

Tamamen, CoreInjection’ın listeleri açık bir desenle odaklanmış bir kampanya önermektedir: yüksek değerli erişim, kritik sistemlerve İsrail altyapısına güçlü bir ilgi. İster bağımsız veya daha geniş bir çabanın bir parçası olarak çalışırsa, bilgisayar korsanının faaliyetleri hem yeraltı forumlarında hem de siber güvenlik topluluğunda dikkat çekmiştir.

Sorular kaldı

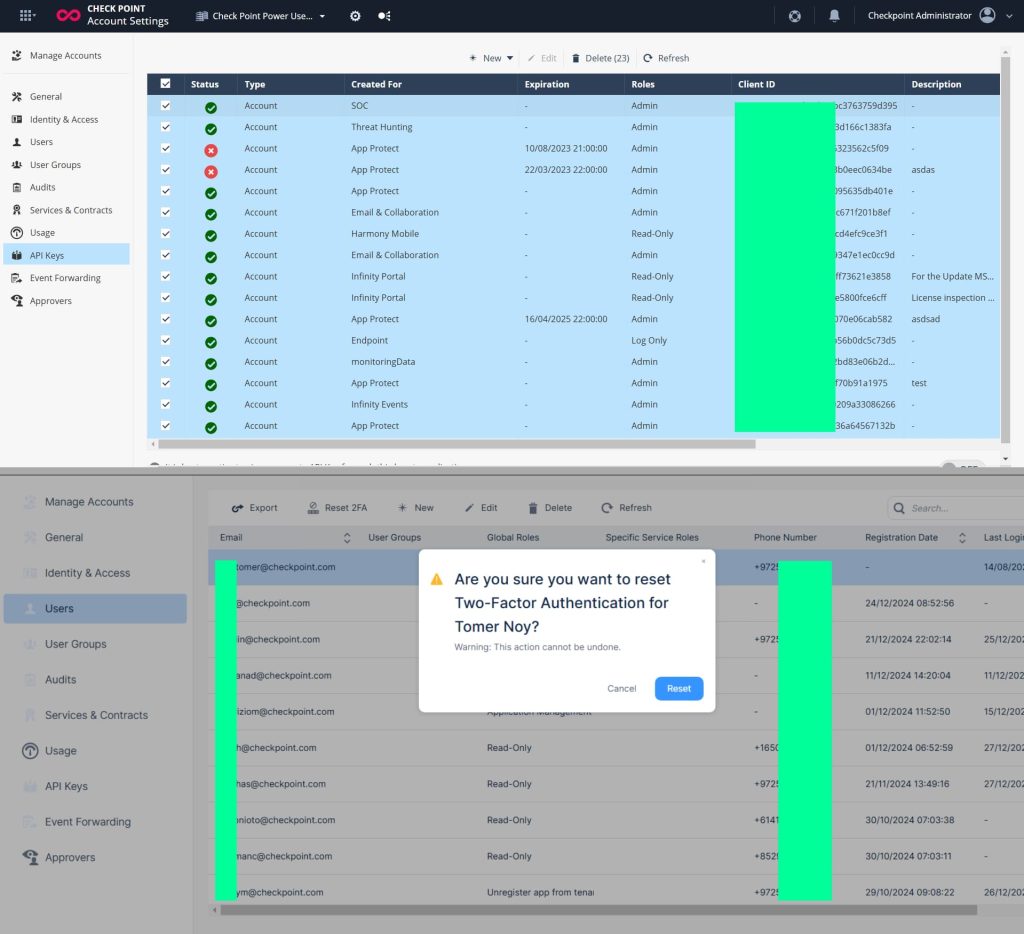

Şirketin güvencesine rağmen, bilgisayar korsanının çalındığı iddia edilen materyallerin ayrıntılı açıklaması endişeleri artırdı. Dahili ağ diyagramları, düz metin kimlik bilgileri ve tescilli yazılımdan bahsedilmesi, kontrol noktasının verilerin gerçek olup olmadığını kabul ettiğinden daha derin erişime işaret edebilir.

Birkaç soru hala cevapsız. Eğer bu gerçekten eski bir olaysa, neden olduğu zaman neden herkese açık olarak açıklanmadı? Özellikle Check Point’in boyutunun siber güvenlik satıcısından şeffaflık bekleniyor. Olayın nasıl meydana geldiği hakkında ayrıntıların eksikliği de anlayışta bir boşluk bırakıyor İhlalin doğası. Yanlış yapılandırılmış bir portal, kimlik bilgisi uzlaşması, içeriden bir tehdit mi yoksa tamamen başka bir şey miydi?

Ayrıca, Check Point, ihlal yöntemini tanımlayıp tanımlamadıklarını veya etkinliğe bağlı herhangi bir şüphelileri olup olmadığını ele almamıştır. Bu bilgi olmadan, tehdidin tam olarak içerilip içermediğini veya devam eden bir tehdit olup olmadığını değerlendirmek zordur.

Bu olay, siber suçluların giderek daha fazla Siber güvenlik satıcılarını hedefleme kendileri, genellikle daha büyük ihlallere yükselmek için daha küçük yanlış adımlardan yararlanırlar. CoreInjection’un iddialarının ağırlık tutup gelmediği, durum, savunmada uzmanlaşmış firmaların bile tehdit aktörlerinden korunmadığını gösteriyor.