USDoD hacker’ı CrowdStrike’tan 100.000 satırlık bir Tehlike Göstergesi (IoC) listesini kazıyıp sızdırıyor ve ayrıntılı tehdit istihbaratı verilerini ortaya çıkarıyor. Breach Forums’da yayınlanan sızıntı, Mispadu kötü amaçlı yazılımı ve SAMBASPIDER tehdit aktörü hakkında kritik bilgiler içeriyor.

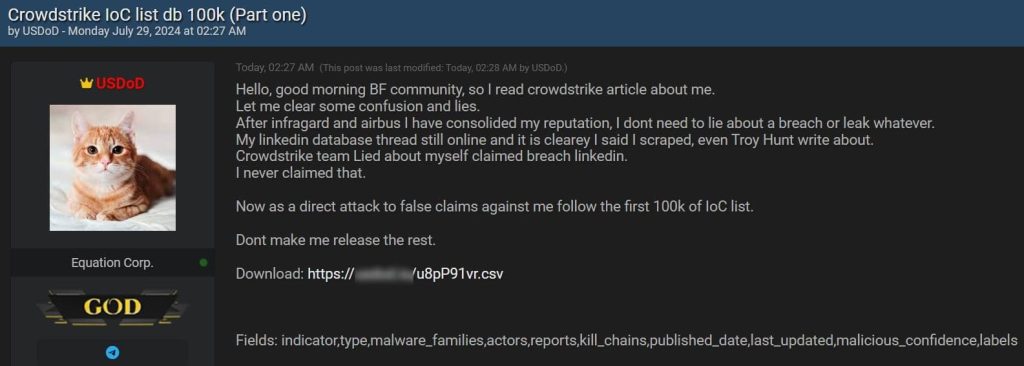

Özellikle FBI’ın Güvenlik Platformu’ndaki veri ihlaliyle tanınan, USDoD takma adını kullanan bir bilgisayar korsanı InfraGardCrowdStrike’ın Tehlike Göstergesi (IoC) listesinin birinci kısmı olduğunu iddia ettikleri şeyi sızdırdı. 103.000 satır bilgi içeren 53 MB’lık bir CSV dosyası olan veriler, bugün erken saatlerde, 29 Temmuz 2024 Pazartesi günü Breach Forumlarında yayınlandı.

Bu sızıntı, USDoD’nin 24 Temmuz 2024’te CrowdStrike’ın “tüm tehdit aktörleri listesini” duyurduğu önceki bir iddiayı takip ediyor. Hacker, Breach Forums’daki gönderisinde “250 milyondan fazla veriyle tüm IOC listesini topladım, yakında yayınlayacağım” iddiasında bulundu.

İçinde cevapCrowdStrike, USDoD’nin iddialarını tamamen reddetmek yerine onlara karşı ölçülü bir tepki gösterdi. Şirket, USDoD’nin tehdit aktörü ve IOC listelerini sızdırdığı iddiasını kabul etti ve sağlanan örnek verileri analiz etti.

Ancak CrowdStrike, USDoD’nin itibarlarını artırmak için iddiaları abartma geçmişine sahip olduğunu ve mevcut iddialar hakkında bir miktar şüphecilik olduğunu ileri sürdü. Özellikle hacker’ın bir LinkedIn veritabanından kazındı Kasım 2023 itibariyle 35 milyondan fazla kullanıcının kişisel bilgilerine sahip.

Sızıntının İçeriği

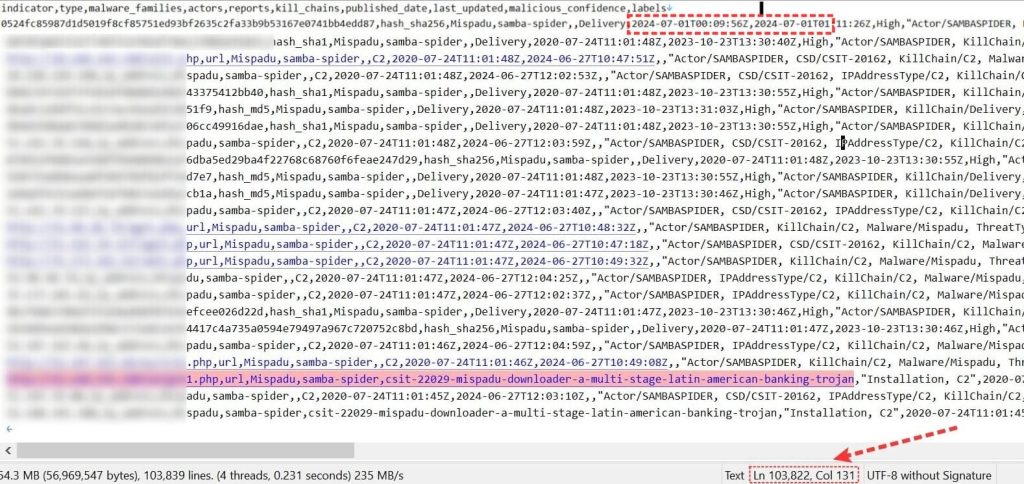

Hackread.com’un araştırma ekibi tarafından analiz edilen sızdırılan örnek veriler, aşağıdakilerle ilişkili çeşitli Tehlike Göstergeleri hakkında ayrıntılı bilgi sağlar: Mispadu kötü amaçlı yazılımıSAMBASPIDER olarak bilinen kötü şöhretli tehdit aktörüyle ilişkilendirilir. İşte sızdırılan dosyada bulunan temel bileşenlerin bir dökümü:

- Karma ve Kötü Amaçlı Yazılım Bilgileri:CSV dosyası, Mispadu kötü amaçlı yazılımına bağlı belirli kötü amaçlı dosyaları tanımlamak için kullanılan MD5, SHA-1 ve SHA-256 gibi çeşitli karma türlerini içerir.

- Tehdit Aktörü: Sızdırılan örnek verilerdeki tüm girdilerin SAMBASPIDER adlı tehdit aktörüyle ilişkili olduğu görülüyor.

- Öldürme Zinciri Aşamaları: Veriler, siber saldırı zincirinin “Teslimat” ve “Kurulum” aşamalarını vurgulayarak, kötü amaçlı yazılımın hedef sistemlere hangi aşamalarda teslim edildiği ve kurulduğuna dair içgörüler sağlıyor.

- Güven Düzeyleri:Her girdi, tehdit istihbaratının güvenilirliğini gösteren yüksek bir güven düzeyiyle işaretlenmiştir.

- Tehdit Türleri:Tehditler Bankacılık, Suç ve Modüler olmak üzere çeşitli türler altında kategorilere ayrılmış olup, Mispadu kötü amaçlı yazılımının çok yönlü yapısı vurgulanıyor.

- GÖNYE ATT&CK Teknikleri: IoC’ler çeşitli MITRE ATT&CK tekniklerine eşlenmiştir, örneğin:

- Yürütme/Kullanıcı Yürütmesi

- Keşif/Sistem Kontrolleri

- Kimlik Bilgisi Erişimi/Giriş Yakalama

- Kimlik Bilgisi Erişimi/Kimlik Bilgisi Dökümü

- Komuta ve Kontrol/Veri Karartma

- Savunma Kaçakçılığı/Karıştırılmış Dosyalar veya Bilgiler

USDoD’nin BreachForums’da 24 Temmuz 2024 tarihli gönderisine yanıt verirken CrowdStrike’ın verilerin zaman damgasından özellikle “Son Aktif” tarihi olarak bahsettiğini ve şunları belirttiğini belirtmekte fayda var:

“Örnek veriler, en geç Haziran 2024’e kadar olan “Son Aktif” tarihlerine sahip verileri içeriyordu; ancak, Falcon portalının atıfta bulunulan aktörlerden bazıları için son aktif tarihleri Temmuz 2024 kadar yakın bir tarihtir; bu da aktörün bilgileri potansiyel olarak ne zaman elde ettiğini göstermektedir.”

Son sızıntı, zaman damgasının “İlk Görülme: 2024-07-01T00:09:56Z” (IoC’nin ilk olarak 1 Temmuz 2024’te 00:09:56 UTC’de tespit edildiğini gösterir) ve “Son Görülme: 2024-07-01T01:11:27Z” (IoC’nin son olarak 1 Temmuz 2024’te 01:11:27 UTC’de gözlemlendiğini gösterir) olduğunu gösteriyor.

Bu zaman damgaları, IoC’nin etkinlik süresinin anlaşılmasına yardımcı olur ve ne kadar süredir etkin veya alakalı olduğunu gösterir. Bu bilgi, tehdit analizi ve yanıt için kritik öneme sahiptir ve siber güvenlik uzmanları Belirli tehditlerin yaşam döngüsünü ve yaygınlığını izlemek.

CrowdStrike’ın Tepkisi

CrowdStrike, şu ana kadar bugünkü sızıntıya yanıt olarak yeni bir açıklama yapmadı. Siber güvenlik topluluğu sızdırılan verilerin gerçekliğini ve etkisini değerlendirirken ilk yanıtları incelemeye alınabilir.

Sızıntının Sonuçları

Bu ayrıntılı Tehlike Göstergesi (IoC) verilerinin ifşa edilmesi, ağlarını güvence altına almak için CrowdStrike’tan tehdit istihbaratı kullanan kuruluşları olumsuz etkileyebilir. Bu bilgiler, kötü niyetli aktörler tarafından tespit edilmekten kaçınmak için de kullanılabilir.

Aynı zamanda bu bilgiler siber güvenlik araştırmacılarının ve uzmanlarının Mispadu kötü amaçlı yazılımına ve SAMBASPIDER tehdit aktörüne karşı güvenlik mekanizmalarını güçlendirmelerine yardımcı olabilir.

CrowdStrike için sıkıntılı bir Temmuz ayı

Son güvenlik sorunları, CrowdStrike’ın büyük bir sorun yaşamasından sadece bir hafta sonra ortaya çıktı hatalı bir güncelleme nedeniyle Falcon sensör yazılımlarına zarar vererek Windows cihazlarda yaygın sistem çökmelerine neden oluyor.

Günler içinde, tehdit aktörleri bu sorunu istismar etmeye başladı ve şunları teklif etti: sahte düzeltmeler Windows aygıtları için, gerçekte onları kötü şöhretli Remcos RAT ile enfekte eden. Durum ayrıca Microsoft’u şuraya da götürdü bir aracı serbest bırakmak hatalı CrowdStrike güncellemesinin neden olduğu sorunları gidermek için.

İLGİLİ KONULAR

- Dünyanın Lider Siber Güvenlik Şirketi Kaspersky Hacklendi

- Google Siber Güvenlik Şirketi Mandiant’ın X Hesabı Hacklendi

- Ticketmaster Veri İhlali: Bilgisayar Korsanları 560 Milyon Kullanıcının Verilerini Satıyor

- Küçük Bir Yazım Hatası Amazon’un Tüm İnternet Ağını Çökertti

- Siber Güvenlik Şirketi Kendini Hackledi, DNS Açığını Buldu ve AWS Kimlik Bilgilerini Sızdırdı