Seyahat acenteleri, adı verilen kiralık hack grubunun hedefi olarak ortaya çıktı. Evilnum Orta Doğu ve Avrupa’daki yasal ve finansal yatırım kurumlarını hedefleyen daha geniş bir kampanyanın parçası olarak.

Kaspersky, bu hafta yayınlanan teknik bir raporda, 2020 ve 2021 yılları boyunca hukuk firmalarını hedef alan saldırıların, YouTube gibi bir dizi kamu hizmetini ölü bırakma çözümleyicileri olarak kullanan Janicab adlı bir kötü amaçlı yazılımın yenilenmiş bir çeşidini içerdiğini söyledi.

Janicab enfeksiyonları, Mısır, Gürcistan, Suudi Arabistan, BAE ve Birleşik Krallık’ta bulunan çeşitli kurbanları içermektedir. Gelişme, Suudi Arabistan’daki yasal kuruluşların bu grup tarafından ilk kez hedef alınmasına işaret etmektedir.

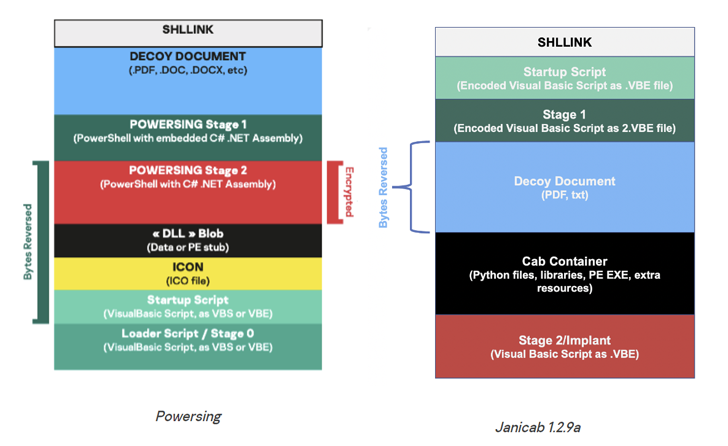

DeathStalker olarak da izlenen tehdit aktörünün, gizli kurumsal bilgileri sızdırmak için Janicab, Evilnum, Powersing ve PowerPepper gibi arka kapılar kullandığı biliniyor.

Rus siber güvenlik şirketi Ağustos 2020’de “Hassas ticari bilgileri toplamaya olan ilgileri, DeathStalker’ın kiralık bilgisayar korsanlığı hizmetleri sunan veya finans çevrelerinde bir tür bilgi komisyoncusu olarak hareket eden bir grup paralı asker olduğuna inanmamıza neden oluyor.”

ESET’e göre, bilgisayar korsanlığı ekibi şirket içi sunumları, yazılım lisanslarını, e-posta kimlik bilgilerini ve müşteri listelerini, yatırımları ve ticari işlemleri içeren belgeleri toplama modeline sahiptir.

Bu yılın başlarında Zscaler ve Proofpoint, Evilnum tarafından düzenlenen ve 2021’in sonlarından bu yana kripto ve fintech sektörlerindeki şirketlere yönelik yeni saldırıları ortaya çıkardı.

Kaspersky’nin DeathStalker izinsiz girişlerine ilişkin analizi, hedef odaklı kimlik avı saldırısı aracılığıyla ilk erişim için bir ZIP arşivinin içine yerleştirilmiş LNK tabanlı bir damlalığın kullanıldığını ortaya çıkardı.

Yem eki, açıldığında komut yürütme ve daha fazla araç yerleştirme yeteneğine sahip VBScript tabanlı Janicab implantının konuşlandırılmasına yol açan güç hidroliği ile ilgili bir kurumsal profil belgesi olma iddiasındadır.

Modüler kötü amaçlı yazılımın daha yeni sürümleri, aynı anda ses kayıt özelliklerini kaldırdı ve önceki Powersing saldırılarıyla örtüşenleri paylaşan bir keylogger modülü ekledi. Diğer işlevler, kurulu antivirüs ürünlerini kontrol etmeyi ve kötü amaçlı yazılım analizini gösteren işlemlerin bir listesini almayı içerir.

2021 saldırıları, takip komutlarını almak ve verileri dışarı sızdırmak için komut ve kontrol (C2) IP adresini çıkarmak üzere Janicab tarafından deşifre edilen kodlanmış bir diziyi barındırmak için kullanılan, listelenmemiş eski YouTube bağlantılarını kullanmasıyla da dikkat çekiyor.

Araştırmacılar, “Tehdit aktörü, listelenmemiş eski YouTube bağlantılarını kullandığından, ilgili bağlantıların YouTube’da bulunma olasılığı neredeyse sıfırdır” dedi. “Bu aynı zamanda tehdit aktörünün C2 altyapısını yeniden kullanmasına da etkili bir şekilde izin veriyor.”

Bulgular, tehdit aktörünün uzun süreler boyunca gizliliği korumak için kötü amaçlı yazılım araç setini güncellemeye devam ettiğini vurguluyor.

Tarayıcı, C2 sunucusuyla iletişim kurmak için gizli modda kullanıldığından, uygulamaların izin verilenler listesine eklenmesi ve işletim sistemi güçlendirmenin yanı sıra, kuruluşların Internet Explorer işlemlerini izlemeleri önerilir.

Hukuk ve finans sektörleri tehdit unsuru için ortak bir hedef olduğundan, araştırmacılar ayrıca DeathStalker’ın müşterilerinin ve operatörlerinin izinsiz girişleri davaları takip etmek, yüksek profilli kişilere şantaj yapmak, finansal varlıkları takip etmek ve potansiyel hakkında iş istihbaratı toplamak için izinsiz girişleri silah olarak kullanabileceklerini teorize ettiler. birleşme ve Devralmalar.