Siber güvenlik araştırmacıları, gelişmiş bir kötü amaçlı yazılım indirici tarafından benimsenen çok çeşitli teknikleri ortaya çıkardı. GuLoader güvenlik yazılımından kaçmak için

CrowdStrike araştırmacıları Sarang Sonawane ve Donato Onofri, geçen hafta yayınlanan teknik bir yazıda, “Yeni kabuk kodu anti-analiz tekniği, sanal makine (VM) ile ilgili tüm diziler için tüm işlem belleğini tarayarak araştırmacıları ve düşman ortamları engellemeye çalışıyor.”

CloudEyE olarak da adlandırılan GuLoader, uzaktan erişim truva atlarını virüslü makinelere dağıtmak için kullanılan bir Visual Basic Komut Dosyası (VBS) indiricisidir. İlk olarak 2019’da vahşi doğada tespit edildi.

Kasım 2021’de, RATDispenser adlı bir JavaScript kötü amaçlı yazılım türü, Base64 kodlu bir VBScript damlalığı aracılığıyla GuLoader’ı bırakmak için bir kanal olarak ortaya çıktı.

CrowdStrike tarafından ortaya çıkarılan yeni bir GuLoader örneği, VBScript’in, VBScript içinde gömülü kabuk kodunu belleğe enjekte etmeden önce anti-analiz kontrolleri gerçekleştiren bir sonraki aşama sağlamak üzere tasarlandığı üç aşamalı bir süreç sergiliyor.

Kabuk kodu, aynı anti-analiz yöntemlerini içermesinin yanı sıra, saldırganın seçtiği son bir yükü uzak bir sunucudan indirir ve güvenliği ihlal edilmiş ana bilgisayarda yürütür.

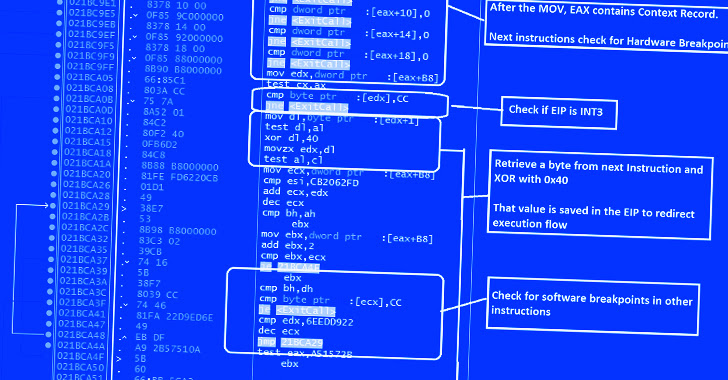

Araştırmacılar, “Kabuk kodu, yürütmenin her adımında birkaç anti-analiz ve anti-hata ayıklama numarası kullanır ve kabuk kodu, hata ayıklama mekanizmalarının bilinen herhangi bir analizini tespit ederse bir hata mesajı atar.”

Bu, uzak bir hata ayıklayıcının ve kesme noktalarının varlığını algılamak ve bulunursa kabuk kodunu sonlandırmak için hata ayıklamayı önleme ve parçalarına ayırmayı önleme kontrollerini içerir. Kabuk kodu ayrıca sanallaştırma yazılımı için taramalar da içerir.

Ek bir yetenek, siber güvenlik şirketinin uç nokta algılama ve yanıt (EDR) çözümleri tarafından uygulanan NTDLL.dll kancalarını önlemek için “yedek kod enjeksiyon mekanizması” olarak adlandırdığı şeydir.

NTDLL.dll API çengelleme, tehdit aktörleri tarafından kötüye kullanıldığı bilinen API’leri izleyerek Windows’ta şüpheli işlemleri algılamak ve işaretlemek için kötü amaçlı yazılımdan koruma motorları tarafından kullanılan bir tekniktir.

Özetle, yöntem, bellek ayırmak (yani, NtAllocateVirtualMemory) için gerekli Windows API işlevini çağırmak ve işlem boşaltma yoluyla belleğe rasgele kabuk kodunu enjekte etmek için derleme yönergelerinin kullanılmasını içerir.

CrowdStrike’tan elde edilen bulgular, siber güvenlik firması Cymulate’in, “bağımsız, kancasız bir durumda yalnızca NTDLL ile bir süreç” oluşturmak için donanım kesme noktalarını kullanarak rastgele kod çalıştırmaya izin veren Blindside olarak bilinen bir EDR baypas tekniğini göstermesiyle geldi.

Araştırmacılar, “GuLoader, tespit edilmekten kaçınmak için sürekli yeni yöntemlerle gelişen tehlikeli bir tehdit olmaya devam ediyor.”