Tarih boyunca, bir rakibin savunmalarını yenme kavramı savaş stratejilerinin merkezinde yer almıştır. Tünel ve kuşatma motorlarını kullanan eski kuşatmalardan, büyük bir saldırı başlatmadan önce hava savunmalarını etkisiz hale getirmeyi amaçlayan modern taktiklere kadar, ilke aynı kalır: saldırı için bir yol açmak için savunmaları ihlal edin. Bu strateji, saldırganların güvenlik sistemlerinin kendilerini tehlikeye atmayı, koruyucu mekanizmaları başlangıç erişim, yanal hareket veya savunma kaçakçılığı için yollara dönüştürmeyi amaçladığı siber güvenlik alanında da ilgilidir.

Siber güvenlikte, özellikle ağları ve uç noktaları korumak için tasarlanmış güvenlik araçlarını hedeflemek giderek daha fazla kullanılan bir taktiktir. Saldırganlar, bu güvenlik kontrolleri içindeki kusurlardan yararlanarak onları daha fazla saldırı için kanallara dönüştürebilirler. Böyle bir taktik, kimlik doğrulama süreçlerini atlamak, güvenlik monitörleri tarafından algılama ve keşif yapmak veya bir ağ içinde yanal olarak hareket etmek için ayrıcalıkların artması da dahil olmak üzere önemli avantajlar sunar. Ayrıca, güvenlik mekanizmaları genellikle yüksek ayrıcalıklar ve geniş ağ erişimi ile çalışır ve bu da onları çekici hedefler haline getirir.

Bazı güvenlik ürünlerine aşırı bağımlılık, saldırganların çeşitli kuruluşlara erişimini genişletmelerine izin verebilir. Örneğin, Crowdstrike’ın yaygın küresel kesintilere neden olan son nokta algılama ve yanıt (EDR) aracının yakın zamanda başarısız olması, tek bir güvenlik çözümüne çok bağlı olarak riskleri vurgulamaktadır. Bu olay bir siber saldırının sonucu olmasa da, böyle bir güvenden kaynaklanabilecek potansiyel sorunları açıkça göstermektedir.

Siber güvenlik topluluğu yıllardır güvenlik ürünlerindeki güvenlik açıklarının ortaya koyduğu risklerin farkındadır. 2015’ten gelen dikkate değer bir örnek, FireEye’nin e -posta koruma sisteminde, saldırganların keyfi komutlar yürütmesine ve potansiyel olarak cihazın tam kontrolünü almasına izin veren kritik bir kusur içeriyordu. Daha yakın zamanlarda, Proofpoint’in e -posta güvenlik hizmetindeki bir güvenlik açığı, IBM ve Disney gibi büyük şirketleri taklit eden bir kimlik avı kampanyasında kullanıldı.

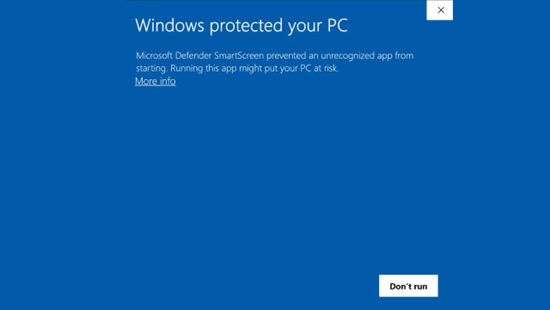

Windows SmartScreen, kullanıcıları kötü amaçlı yazılımlardan, kimlik avı saldırılarından ve diğer çevrimiçi tehditlerden korumak için tasarlanmıştır. Başlangıçta Internet Explorer ile başlatılan SmartScreen, sürüm 8’den beri Windows’un temel bir parçası olmuştur. İndirilen dosyaları ve web sitelerini analiz ederek ve bunları bilinen tehditlerin sürekli olarak güncellenmiş bir veritabanıyla karşılaştırarak çalışır. Bir dosya veya web sitesi şüpheli görünüyorsa, SmartScreen kullanıcı ilerlemeden önce bir uyarı verir. Bu koruma, URL filtrelemesine, uygulama itibarı ve bulut tabanlı sezgisel taramalara dayanır.

SmartScreen resmi olarak bir Microsoft Defender özelliğidir ve Endpoint Manager için Microsoft Defender aracılığıyla ölçeklendirilebilir. Bununla birlikte, SmartScreen’in Microsoft Edge tarayıcısı ve diğer Windows bileşenleri ile entegrasyonu, Microsoft Defender birincil antivirüs çözümü olmasa bile aktif kaldığı anlamına gelir. Bununla birlikte, 2023’ün ortalarından bu yana, akıllı ekrandaki çeşitli güvenlik açıkları, saldırıları önleme yeteneğini baltalayarak kullanılmıştır.

Mart 2023’ten bu yana, çeşitli saldırılarda en az yedi akıllı ekran güvenlik açığı kullanılmıştır. Bu kusurlar, saldırganların akıllı ekran uyarılarını atlamasını sağladı ve kullanıcıları kötü amaçlı dosyalar indirmeye kandırdı. Bu dosyalar, saldırganlarla iletişim kanalları oluşturmaktan kripto para madenciliğine, bilgi hırsızlığına ve sistemleri botnetlere entegre etmeye kadar çeşitli zararlı faaliyetler için kullanılmıştır.

Fotoğraf kredisi: Zafran

Örneğin, Mart 2023’te, Qakbot kötü amaçlı yazılım tarafından bir güvenlik açığı (CVE-2023-24880) kullanıldı. Daha önceki bir kusurla ilgili bu güvenlik açığı (CVE-2022-44698), başlangıçta Magniber fidye yazılımı tarafından Güney Kore’yi hedeflemek için kullanılmıştır. Saldırı, SmartScreen’in uyarı sistemini atlayan özel hazırlanmış bir JavaScript dosyası içeriyordu. Temmuz 2023’te Microsoft, belirli güvenlik özelliklerini atlamak için sıfır gün olarak sömürülen başka bir akıllı ekran güvenlik açığını (CVE-2023-32049) yamaladı.

Kasım 2023’te, hem ortaya çıkan siber suç grubu Battleroyal hem de Avrupa ve Japonya’daki organizasyonları hedefleyen organizasyonlar için bilinen APT grubu TA544 tarafından sömürülen kritik bir güvenlik açığı (CVE-2023-36025) keşfedildi. Bu saldırganlar, meşru bulut hizmetlerinde kötü niyetli URL’lere ev sahipliği yaptı ve pencerelerin onları yanlışlıkla güvenli olarak tanımlamasına neden oldu. Kullanıcılar bu bağlantıları tıkladığında, SmartScreen uyarılar veremedi ve saldırganların sofistike bir bilgi çalma aracı olan Phemedron kötü amaçlı yazılımını içeren gizlenmiş bir zip dosyası sunmasına izin verdi.

Ocak 2024’e kadar, Rus grubu Water Hydra tarafından düzenlenen ticaret platformlarına yönelik bir kimlik avı kampanyasında başka bir akıllı ekran güvenlik açığı (CVE-2024-21412) kullanıldı. Durum, Mart 2024’te Kaspersky antivirüsünü atladığı bilinen Darkgate kötü amaçlı yazılımların bu kırılganlığı geniş çapta kullandığı zaman arttı. CVE-2024-21351 ve CVE-2024-29988 gibi ek güvenlik açıkları da vahşi doğada gözlemlenmiştir, bu da Windows Defender’ın akıllı ekranı için devam eden tehdidi göstermiştir.

Windows akıllı ekran güvenlik açıklarının devam eden kullanımı kritik bir dersin altını çizmektedir: En güvenilir güvenlik kontrolleri bile tehlikeye girebilir ve koruyucu önlemleri potansiyel risklere dönüştürebilir. Bu durum, ortaya çıkan tehditleri azaltmak için sürekli uyanıklığın ve hızlı eylemin önemini vurgulamaktadır.

Bu tür olayları önlemek için kuruluşlar, riske maruz kalmalarını doğru bir şekilde değerlendirmek için mevcut akıllı ekran güvenlik açıklarının tespitine ve araştırmasına öncelik vermelidir. Tehdit aktörleri tarafından yakın zamanda kullanılan taktikleri ve teknikleri iyice analiz ederek, mevcut güvenlik önlemlerinin tüm kontrollerde etkinliğini değerlendirebilirler. En önemlisi, güvenlik açıklarını, tehdit gruplarını ve kontrolleri kapsayan otomatik, kapsamlı bir risk değerlendirmesi, kuruluşların savunmalarını hızlı ve etkili bir şekilde ölçeklendirmeleri için güçlendirecektir.

Yazar hakkında

Yonatan Keller, tüm altyapılarda maruz kalma riskini ortaya çıkarmak, düzeltmek ve azaltmak için kurumsal güvenlik araçlarını entegre eden yenilikçi bir tehdit maruziyet yönetim şirketi olan Zafran Security analist ekibine liderlik ediyor. Yonatan, siber tehdit istihbarat departmanını yönettiği Elite IDF İstihbarat Kolordusu ve Siber Savunma Müdürlüğü’nde yirmi yılı aşkın bir süredir geçirdi.

Yonatan Keller, tüm altyapılarda maruz kalma riskini ortaya çıkarmak, düzeltmek ve azaltmak için kurumsal güvenlik araçlarını entegre eden yenilikçi bir tehdit maruziyet yönetim şirketi olan Zafran Security analist ekibine liderlik ediyor. Yonatan, siber tehdit istihbarat departmanını yönettiği Elite IDF İstihbarat Kolordusu ve Siber Savunma Müdürlüğü’nde yirmi yılı aşkın bir süredir geçirdi.