Kuruluşlar genellikle güvenlik kontrolleri, dağıtıldıkları, yapılandırıldıkları ve izlendikleri için tamamen etkili gibi çalışırlar. Güvenlik duvarları yerinde, uç noktalar korunuyor ve SIEM kuralları çalışıyor. Hepsi iyi, değil mi? O kadar hızlı değil. Görünüşler aldatıcı olabilir. Ve aldatma yıkıcı olabilir.

Picus Security’nin Mavi Raporu 2025, iyi yapılandırılmış ortamların bile saldırıların önemli bir bölümünü kaçırmaya devam ettiğini göstermektedir. Aslında, 160 milyondan fazla saldırı simülasyonunda Picus Labs, kuruluşların 7 saldırıdan sadece 1’ini tespit ettiğini ve algılanan ve gerçek güvenlik etkinliği arasında ciddi bir boşluk ortaya çıkardığını buldu.

Bu boşluk yanlış bir güvenlik duygusu yaratır. Takımlar tamamen korunduklarına inanabilirler, ancak saldırganlar kuruluşun ağları içinde yanal olarak hareket edebilir, ayrıcalıkları artırabilir ve uyarıları tetiklemeden hassas verileri dışarı atabilir. Bu potansiyel olarak felaket durumları, güvenlik kontrollerinin gerçek dünyadaki saldırıları gerçekten önlediklerinden emin olmak için sürekli olarak test edildiği bir validasyon ilk yaklaşımına olan ihtiyacı vurgulamaktadır.

Güvenlik kontrolleri neden sessizce başarısız

Güvenlik denetimleri ayarlı araçlar değildir. Laboratuar testlerinde mükemmel performans gösteren sistemler bile, bazıları Hatta Miter ATT & CK değerlendirmelerinde% 100 puan alan, genellikle operasyonel ortamlarda başarısız olur. Neden? Bu sessiz başarısızlıklara çeşitli faktörler katkıda bulunur:

- Yapılandırma Drift: Zamanla, güvenlik duvarı kuralları, uç nokta politikaları ve algılama eşikleri, güncellemeler, iş süreçlerindeki değişiklikler veya insan hatası nedeniyle genellikle orijinal konfigürasyonlarından sapar.

- Entegrasyon Boşlukları: Güvenlik araçları nadiren tek başına çalışır. SIEM’ler, EDR platformları, ağ izleme ve bulut güvenlik kontrolleri arasındaki yanlış hizalamalar ve yanlış iletişim, kör noktalar bırakarak saldırıların tespiti atlamasına izin verebilir.

- Gelişen tehditler: Saldırganlar sürekli olarak yeni taktikler, teknikler ve prosedürler (TTP’ler) geliştirmektedir. Altı ay önce bir tehdidi başarıyla tespit eden bir kural, günümüzün daha kapsamlı versiyonuna kör olabilir.

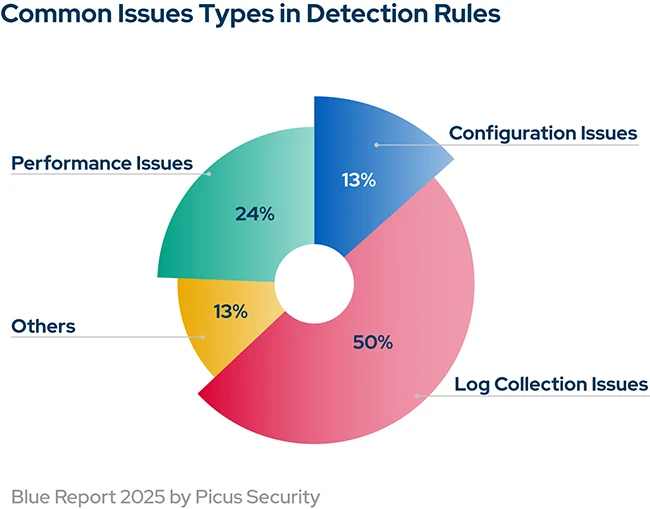

Mavi Rapor 2025, bu başarısızlıkların büyüklüğünü vurgulamaktadır. Algılama kuralı arızalarının% 50’si sadece günlük toplama sorunlarından kaynaklanırken, yanlış yapılandırmalar% 13’e neden oldu ve performans darboğazları% 24’ü oluşturdu. Bu bulgular, güvenlik kontrollerinin güvenlik yanılsamasını verirken, gerçek güvenlik açıklarını maskelemesiyle tespit edilemeyeceği anlamına gelir.

Kurtarma için çekişmeli maruz kalma doğrulaması

Bu, düşmanca maruz kalma doğrulaması (AEV) boşluğu kapatmak için adım atar. Güvenlik kontrollerinin sadece yerinde oldukları için çalıştığını varsaymak yerine, AEV aslında onları gerçek dünya saldırısı davranışlarına karşı test eder. Saldırganların gerçekte kullandıkları taktikleri simüle ederek, kimlik bilgisi hırsızlığından yan hareket ve veri açığa kadar uzanan AEV, size karşı kullanılmadan önce günlük operasyonlarda sıklıkla fark edilmeyen boşlukları ortaya çıkarır.

Doğrulama sadece sorunları vurgulamakla kalmaz; Ayrıca, problemleri çözmek ve boşlukları çözmek için gerçekten kullanabileceğiniz net, eyleme geçirilebilir içgörüler sağlar. Hangi SIEM kurallarının, güvenlik duvarlarının, uç nokta korumalarının ve politikalarının gerçekten etkili olduğunu ve hangilerinin ayarlanması gerektiğini gösterir. Örneğin, bir güvenlik duvarı tamamen yapılandırılmış görünebilir, ancak test, yanal hareketin veya hassas verilerin kaçmasına izin veren bir yol ortaya çıkarabilir. Bu anlayışlarla, güvenlik ekipleri, organizasyonu gerçekten koruduklarını bilerek kontrollerini güvenle ayarlayabilir.

Gerçek dünyadaki etkinlik için kontrollerin uyarlanması

Zayıf yönlerini belirledikten sonra, kuruluşlar güvenlik yığınlarına ince ayar yapmalıdır. SIEM kuralları, gürültüyü azaltmak ve uyarı doğruluğunu artırmak için eşik ayarlarına, rafine korelasyon mantığına ve optimize edilmiş filtrelere ihtiyaç duyar. Son nokta korumaları, yanal hareket, ayrıcalık artış ve pesfiltrasyon gibi yüksek riskli davranışları kapsamalıdır. Güvenlik duvarları ve ağ segmentasyonu, iş operasyonlarını bozmadan yetkisiz etkinliği engellemek için düzenli olarak test edilmeli ve ayarlanmalıdır.

Tanım gereği, bu sürecin yinelemeli olması gerekir. Sürekli değişen bir tehdit manzarasıyla mücadele etmek için ekipler her zaman yeni ve mevcut zayıflıkları tespit etmek, düzeltmeleri uygulamak ve sonuçlarını sürekli olarak izlemek için test etmelidir. Sürekli tehdit maruziyet yönetimi (CTEM) bu döngüyü resmileştirerek validasyon ve ayarlamanın devam eden, uyarlanabilir ve algılama ve önlemede ölçülebilir iyileştirmelere bağlı olmasını sağlar. Kuruluşlar, gerçek dünyadaki düşman davranışlarına karşı kontrolleri tekrar tekrar test ederek ve rafine ederek, gelişen tehditlere karşı bile esnek bir güvenlik duruşunu sürdürebilirler.

Güvenlik ekipleri için doğrulamanın pratik faydaları

AEV ve CTEM’in uygulanması somut, ölçülebilir faydalar sağlar. Doğrulama, kontrollerin sadece teorik güvenlik açıklarını değil, gerçek saldırıları tespit etmesini ve düşman davranışlarını simüle ederek, ekipler uç noktaları, ağları ve bulut ortamlarında gizli boşlukları ortaya çıkarır. Doğrulanmış uyarılar ve uygun şekilde ayarlanmış kurallarla, güvenlik ekipleri daha hızlı yanıt verebilir, saldırgan bekleme süresini azaltabilir ve genel olay yanıtlarını önemli ölçüde artırabilir.

AEV’den gelen bilgiler, Blue Report 2025’in bulgularıyla birleştiğinde, takımların düşük riskli sorunları ve varsayımsal sorunları kovalamak yerine en etkili boşluklara odaklanarak gerçek riske dayalı iyileştirmeye öncelik vermelerine izin verir. Örneğin, rapor, birçok kuruluşun bunu yapmak için gelişmiş araçlar kullanmasına rağmen kimlik temelli saldırıları ve yanal hareketi tespit edemediğini göstermektedir. Doğrulama, ekiplerin güvenlik iyileştirmelerine öncelik vermek ve en önemli riskleri azaltmak için hangi kontrollerin çalıştığını onaylamasına olanak tanır.

Gerçek Dünya Çıkarları: Mavi Rapordan Dersler 2025

Bu yılki Mavi Rapor, kurumsal savunmalarda sessiz başarısızlıkların somut kanıtları sunuyor:

- Tespit Boşlukları: Kuruluşlar, 7 simüle edilmiş saldırıdan sadece 1’ini tespit ettiler, bu da nominal olarak aktif SIEM kurallarının genellikle sessizce başarısız olduğunu gösteriyor.

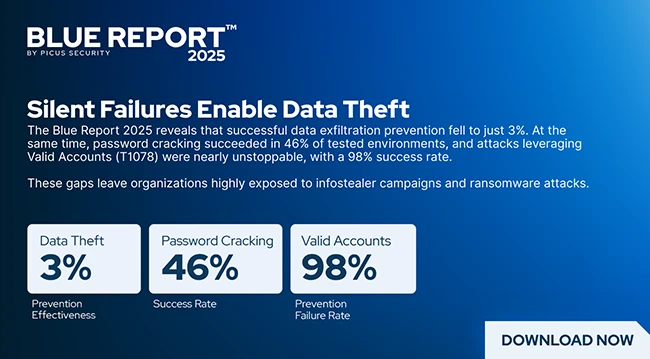

- Risk Altındaki Kimlik Bilgileri: Şifre çatlaması test edilen ortamlarda% 46 başarılıdır ve geçerli hesaplar (T1078), simüle edilmiş saldırılarda% 98 başarı oranı ile üstten çıkarılmış bir teknik olmaya devam etmektedir.

- Yanal hareket: Yanal hareket sırasında birçok kontrol atlanır ve saldırganların tespit edilmeyen hassas sistemlere erişmesini sağlar.

- Performans ve Yapılandırma Sorunları: Tamamlanmamış günlük koleksiyonu ile birleştiğinde yanlış yapılandırılmış veya verimsiz SIEM kuralları, uyarı ve algılama etkinliğinizi önemli ölçüde azaltır.

Picus Security’nin bulguları, güvenlik kontrollerinizin yalnızca yapılandırmaya veya laboratuvar puanlarına göre etkili olabileceğini güçlendirir. Sürekli doğrulama, ekiplerin geçerli, gerçek dünya, eyleme geçirilebilir zeka ile çalışmasını sağlar.

Kontrollerinizin gerçekten çalışmasını sağlamak

Mavi Rapor 2025, kontrol etkinliği ile ilgili kontrolsüz varsayımların gerçek risk yarattığını göstermektedir. Kuruluşlar, sürekli olarak rakip yöntemlerle doğrulanarak ve bu uygulamayı CTEM’e yerleştirerek kaynakları en önemli boşluklara odaklayabilir. Sonuç sadece daha güçlü tespit ve önleme değil, önemli olduğu yerde ölçülebilir risk azaltmadır.

Savunmalarınızın nerede çalıştığını ve nerede sessizce başarısız olabileceğini görün. Güvenlik kontrollerinizi doğrulamak ve optimize etmek için somut, eyleme geçirilebilir içgörüler ve pratik öneriler için mavi rapor 2025’i indirin.