İşbirliğine dayalı bir soruşturmada, güvenlik uzmanlarından oluşan bir ekip RedLine Stealer’ın operasyonlarını kesintiye uğrattı.

bir dizide tweet’lerESET Research, GitHub ve Flare Systems’in yardımıyla RedLine Stealer’ın operasyonlarını geçici olarak nasıl kesintiye uğrattıklarını ayrıntılarıyla açıkladı..

rahatsız edici RedLine Stealer Operations — Başarılı bir işbirliği

ESET Research’teki Kötü Amaçlı Yazılım araştırmacısı Mathieu Tartare, The Cyber Express ile yaptığı görüşmede, kalıcı çözümleyici ve RedLineStealer tarafından nasıl kullanıldığı hakkında ayrıntılı bilgi verdi.

Tartare, “Dead drop çözümleyici, saldırgan tarafından kontrol edilen ek komuta ve kontrol altyapısına (C2) işaret eden bilgileri barındırmak için kullanılan mevcut, meşru bir web sitesidir” dedi.

“Örneğin, şifrelenmiş bir C2 adresini bir GitHub deposunda, bir Reddit veya imgur yorumunda, bir Steam topluluk profilinde vb. depolayabilirsiniz. Kötü amaçlı yazılım, bu şifrelenmiş C2 adresini meşru web sitesinden alır ve şifresini çözer. Daha sonra C2 sunucusuyla iletişim kurabilecektir.”

“RedLine Stealer söz konusu olduğunda, RedLine paneli tarafından (bağlı kuruluşlar tarafından kullanılır) arka uç sunucuların adresini almak için kullanılır (RedLine hırsız operatörleri/satıcıları tarafından kontrol edilir). RedLine paneli olarak adlandırdığımız şey, bağlı kuruluşlar tarafından bilgi çalma kampanyalarını yönetmek için kullanılan bir GUI kontrol panelidir,” diye sözlerini bitirdi Tartare.

Havuzların kaldırılmasının olmaması durumunda, RedLine hırsız operatörleri artık kimlik doğrulama için arka uç sunucularına sahip olmayacak. Müşterileri için yeni ve eksiksiz bir panel güncellemesine ihtiyaçları olacak.

ESET Araştırma ekibi, depoların ölü bırakma çözümleyicileri olarak kullanıldığını fark edince GitHub’daki bağlantılarından birine durumu bildirdi ve depo kaldırıldı.

RedLine Stealer’ın kesintiye uğramasıyla ilgili ayrıntılar

Tehdit araştırma firması ESET Research, yazılım geliştirme barındırma hizmeti GitHub ve siber güvenlik firması Flare system, RedLine Stealer faaliyetlerini toplu olarak kesintiye uğrattı.

Araştırmacılar, incelemeler sırasında RedLine Stealer’ın üçüncü katmanının modüllerini buldular.

Bir Sleuthcon raporuna göre, halka açık olarak gösterilmeyen arka uçla birlikte dört depo bulundu.

bu dört depo aşağıdaki gibiydi –

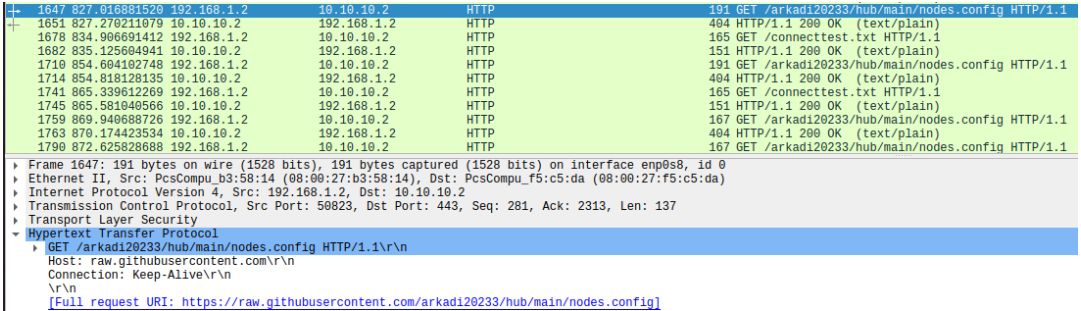

- github[.]com/lermontovainessa/hub

- github[.]com/arkadi20233/hub

- github[.]com/ivan123iii78/hub

- github[.]com/MTDSup/updateResolver

Neyse ki, depoların kaldırılmasının Redline Stealer tarafından kullanılan panellerin kimlik doğrulamasını bozacağının doğrulanmasına yol açan araştırmacılar tarafından fark edilen hiçbir geri dönüş kanalı yoktu.

Tartare, The Cyber Express’e verdiği demeçte, bir geri dönüş mekanizmasının yürürlükte olması durumunda, GitHub depolarını kaldırmak panelleri bozmak için yeterli olmayabilir, çünkü arka uç sunucularıyla iletişim kurmanın alternatif bir yolu olacaktır.

Depoların kaldırılmasına rağmen, arka uç sunucuları etkilenmeyecek, ancak RedLine Stealer geliştiricilerinin alıcıları için yeni paneller oluşturmasına yol açacaktır.

RedLine Stealer hakkında ayrıntılar

RedLine Stealer kötü amaçlı yazılımı ilk olarak 2020 yılında araştırmacılar tarafından keşfedildi. Kullanıcı kimlik bilgilerini, tarayıcı verilerini, finansal bilgileri, kripto para cüzdanlarından verileri vb. çalıyor.

RedLine Stealer’a siber suçlular tarafından bir Hizmet Olarak Kötü Amaçlı Yazılım olarak bir abonelik ücreti ödenerek erişilir.

Bilgi hırsızı, Rus yeraltı forumlarında ayda yaklaşık 100 dolara bulunabilir. Hedeflere gönderilen kimlik avı e-postaları ve truva atı bulaşmış uygulamalar aracılığıyla yüklenir.

Tartare, The Cyber Express’e “Fiyat karşılığında, bir bağlı kuruluş, kötü amaçlı yazılım örnekleri oluşturabilen ve onlar için bir C&C sunucusu görevi görebilen bir kontrol paneli alıyor” dedi.

RedLine yazılımın ayrıntılarını, sistem konumunu, çevresel aygıtı vb. getirir. RedLine Stealer, savunmasını zayıflatarak ve virüsten koruma araçlarını değiştirerek virüslü cihazlarda tespit edilmekten kaçınır.

Araştırmacılar, bilgi hırsızının geliştirilmekte olduğunu ve etkisini artırmak için düzenli olarak yükseltildiğini tespit etti.

RedLine Stealer son olay

Facebook iş ve topluluk sayfalarına yerleştirilen RedLine Stealers reklamları araştırmacılar tarafından bulundu. Siber suçlular, hedeflerini verilerinden yararlanmaya ikna etmek için güvenilir isimleri hedef aldı.

Facebook’taki hileli reklamlar, yapay zeka sohbet robotlarını ücretsiz indirme olanağı sunarak insanları kandırıyordu. Şüphelenmeyen kullanıcılara ChatGPT ve Google Bard’a erişim sunuyor gibi görünüyorlardı.

Bu bilgi çalma kampanyası bu yılın Ocak ayında tespit edildi ve Mart ayına kadar devam etti.

Bir Veriti araştırma raporuna göre Yunanistan, Hindistan, ABD, Meksika ve Bangladeş, diğer ülkelerin yanı sıra siber suçlular tarafından hedef alındı.

Bilgi hırsızlarından etkilenmemek için, kullanıcıların yürütülebilir dosyaları indirmesini sınırlaması çok önemlidir. Bilgi çalan kötü amaçlı yazılımların tuzağına düşmemek için, indirmeden önce yürütülebilir dosyaları korumalı alana alma konusunda net politikalara sahip olunması da önerilir.