Şüpheli bir Kuzey Koreli bilgisayar korsanlığı grubu, üç yeni, özel kötü amaçlı yazılım ailesinin konuşlandırılmasına yol açan sahte iş teklifleriyle ABD ve Avrupa’daki güvenlik araştırmacılarını ve medya kuruluşlarını hedefliyor.

Saldırganlar hedeflerini WhatsApp üzerinden etkileşime geçmeye ikna etmek için sosyal mühendisliği kullanıyor ve burada kötü amaçlı yazılım yükü “PlankWalk”ı, hedefin kurumsal ortamında bir dayanak oluşturmalarına yardımcı olan bir C++ arka kapısı bırakıyorlar.

Haziran 2022’den beri belirli kampanyayı izleyen Mandiant’a göre, gözlemlenen faaliyet, “Lazarus grubu” olarak bilinen Kuzey Kore kümesine atfedilen “Dream Job Operasyonu” ile örtüşüyor.

Ancak Mandiant, kullanılan araçlarda, altyapıda ve TTP’lerde (taktikler, teknikler ve prosedürler) bu kampanyayı “UNC2970” olarak izledikleri ayrı bir gruba atfetmeye yetecek kadar farklılık gözlemledi.

Saldırganlar ayrıca bilinen herhangi bir tehdit grubuna atfedilmemiş ‘TOUCHMOVE’, ‘SIDESHOW’ ve ‘TOUCHSHIFT’ adlı daha önce görülmemiş kötü amaçlı yazılımları kullanır.

Mandiant, söz konusu grubun daha önce teknoloji firmalarını, medya gruplarını ve savunma sanayiindeki varlıkları hedef aldığını söylüyor. En son kampanyası, hedefleme kapsamını geliştirdiğini ve yeteneklerini uyarladığını gösteriyor.

Yer kazanmak için kimlik avı

Bilgisayar korsanları, iş bulma görevlisi kılığına girerek LinkedIn üzerinden hedeflere yaklaşarak saldırılarına başlar. Sonunda, “işe alma” sürecine devam etmek için WhatsApp’a geçtiler ve kötü amaçlı makrolarla gömülü bir Word belgesini paylaştılar.

Mandiant, bazı durumlarda, bu Word belgelerinin, terfi ettirdikleri iş tanımlarına hedeflere uyacak şekilde stilize edildiğini söylüyor. Örneğin, Mandiant tarafından paylaşılan yemlerden biri, aşağıda gösterildiği gibi New York Times’ın kimliğine bürünüyor.

Word belgesinin makroları, saldırganın komuta ve kontrol sunucuları olarak hizmet veren, güvenliği ihlal edilmiş WordPress sitelerinden TightVNC’nin truva atı uygulanmış bir sürümünü almak için uzak şablon enjeksiyonu gerçekleştirir.

Mandiant, bu özel yapım SıkıVNC sürümünü “LidShift” olarak izler. Yürütüldüğünde, sistemin belleğine şifrelenmiş bir DLL (truva atı olan Notepad++ eklentisi) yüklemek için yansıtıcı DLL enjeksiyonunu kullanır.

Yüklenen dosya, sistem numaralandırması gerçekleştiren ve ihlal edilen cihaz olan “PlankWalk”ta dayanak noktası oluşturan son yükü dağıtan “LidShot” adlı bir kötü amaçlı yazılım indiricisidir.

Windows dosyaları gibi görünmek

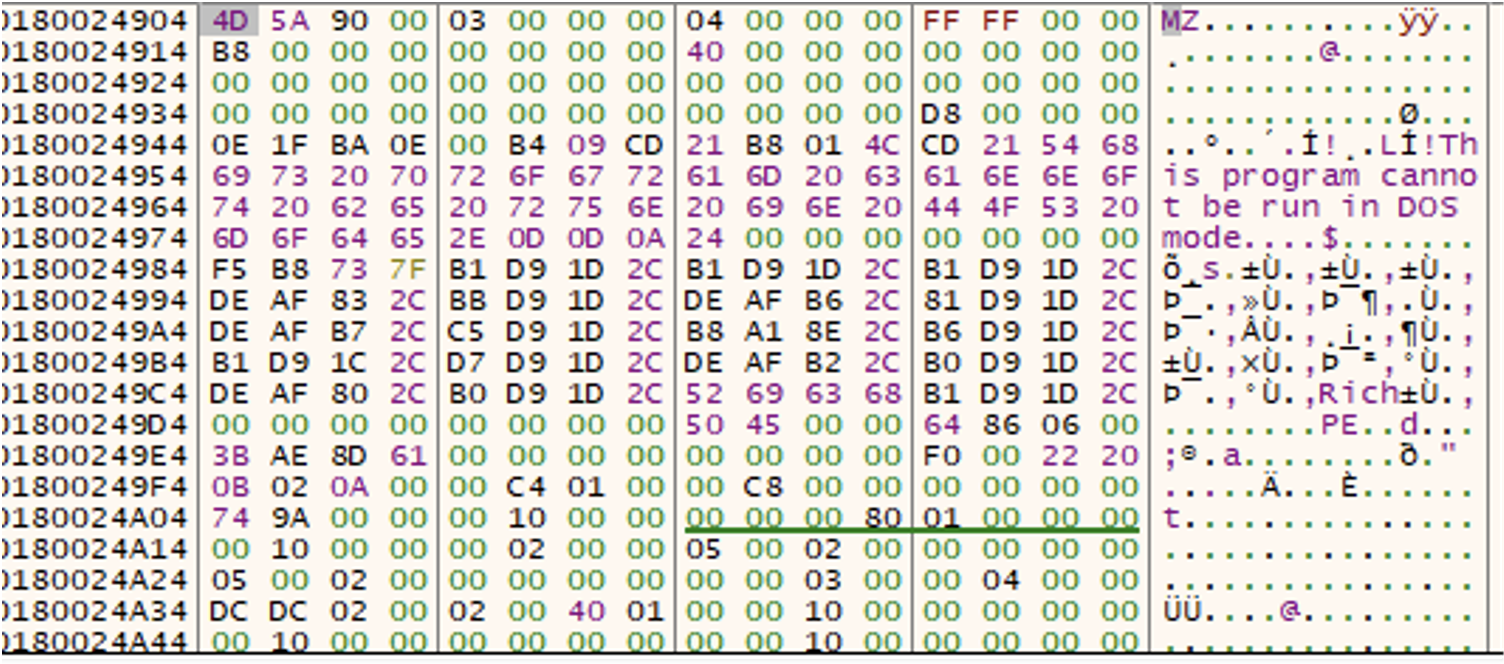

Sömürü sonrası aşamada, Kuzey Koreli bilgisayar korsanları, kendisini meşru bir Windows ikili dosyası (mscoree.dll veya netplwix.dll) olarak gizleyen “TouchShift” adlı yeni, özel bir kötü amaçlı yazılım damlatıcı kullanır.

TouchShift daha sonra “TouchShot” adlı başka bir ekran görüntüsü yardımcı programı, “TouchKey” adlı bir keylogger, “HookShot” adlı bir tünel oluşturucu, “TouchMove” adlı yeni bir yükleyici ve “SideShow” adlı yeni bir arka kapı yükler.

Grubun en ilginç olanı, toplam 49 komutu destekleyen yeni özel arka kapı SideShow’dur. Bu komutlar, bir saldırganın güvenliği ihlal edilmiş cihazda rasgele kod yürütmesini, kayıt defterini değiştirmesini, güvenlik duvarı ayarlarını değiştirmesini, yeni zamanlanmış görevler eklemesini ve ek yükler yürütmesini sağlar.

Hedeflenen kuruluşların VPN kullanmadığı bazı durumlarda, tehdit aktörlerinin PowerShell betiklerini kullanarak “CloudBurst” kötü amaçlı yazılımını dağıtmak için Microsoft Intune’u kötüye kullandığı gözlemlendi.

Bu araç aynı zamanda kendini meşru bir Windows dosyası, daha spesifik olarak “mscoree.dll” kılığına sokar ve rolü sistem numaralandırması yapmaktır.

Sıfır gün aracılığıyla EDR araçlarını devre dışı bırakma

Mandiant tarafından bugün yayınlanan ikinci bir rapor, en son kampanyada UNC2970 tarafından takip edilen “kendi savunmasız sürücünü getir” (BYOVD) taktiğine odaklanıyor.

Mandiant’ın analistleri, güvenliği ihlal edilmiş sistemlerdeki günlükleri inceledikten sonra şüpheli sürücüler ve garip bir DLL dosyası (“_SB_SMBUS_SDK.dll”) buldu.

Daha fazla araştırma yaptıktan sonra, araştırmacılar bu dosyaların “LightShift” olarak izlenen bir bellek içi damlalık olan “Share.DAT” adlı başka bir dosya tarafından oluşturulduğunu keşfettiler.

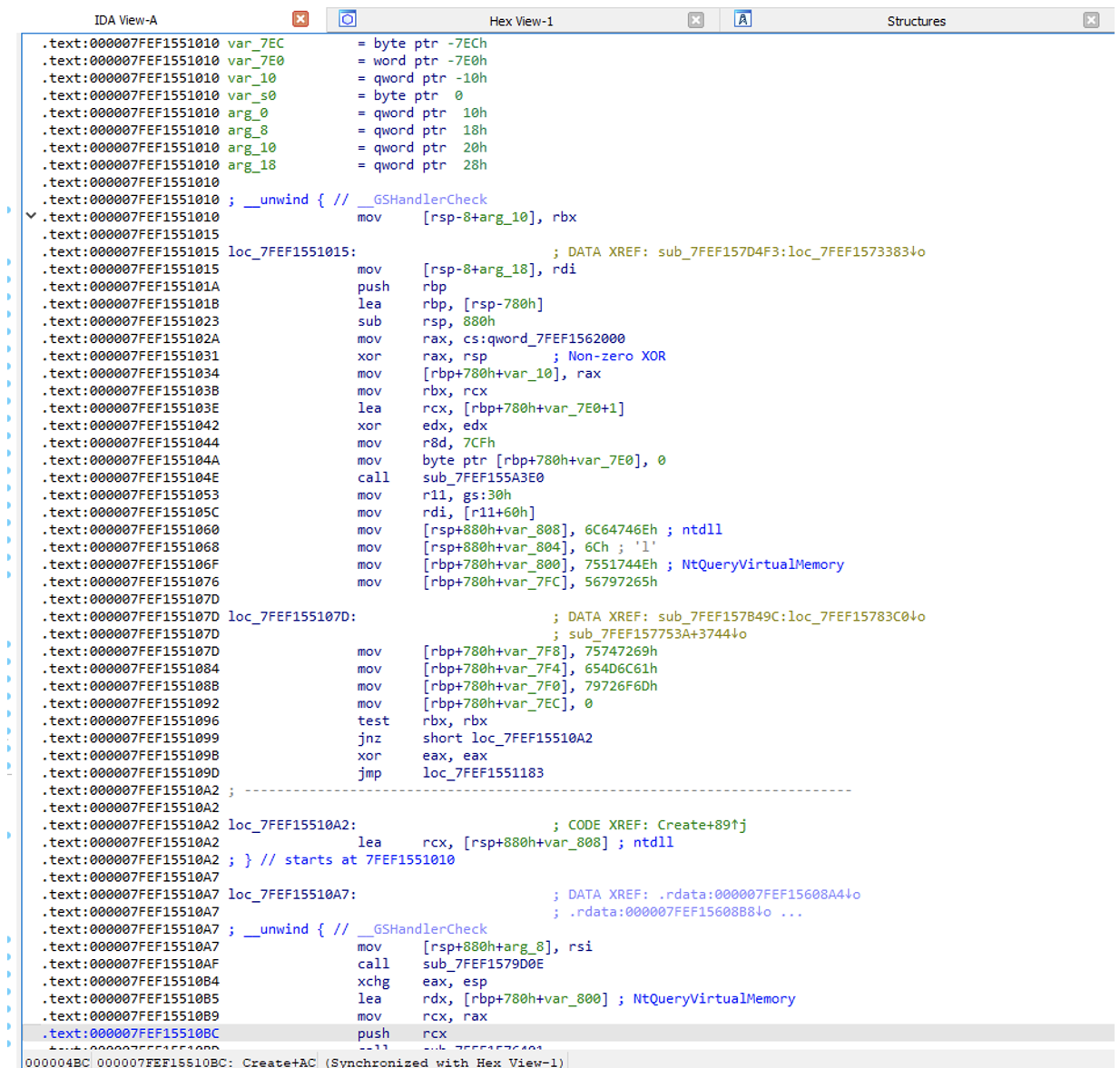

Damlalık, savunmasız sürücüyü çekirdek belleğinde rastgele okuma ve yazma işlemleri gerçekleştirmek için kullanan “LightShow” adlı gizlenmiş bir yük yükler.

Yükün rolü, EDR (Endpoint Detection and Response) yazılımı tarafından kullanılan çekirdek rutinlerine yama uygulayarak izinsiz giriş yapanların tespit edilmekten kurtulmasına yardımcı olmaktır.

Özellikle, bu kampanyada kullanılan sürücü, Mandiant’ın keşfi sırasında savunmasız olduğu bilinmeyen bir ASUS sürücüsüydü (“Driver7.sys”), bu nedenle Kuzey Koreli bilgisayar korsanları sıfır gün açığından yararlanıyordu.

Mandiant sorunu Ekim 2022’de ASUS’a bildirdi, güvenlik açığı CVE-2022-42455 tanımlayıcısını aldı ve satıcı yedi gün sonra yayınlanan bir güncellemeyle sorunu düzeltti.

Kuzey Koreli bilgisayar korsanları daha önce, güvenlik açığı araştırmacısı gibi davranan sahte çevrimiçi sosyal medya kişileri oluşturarak güvenlik açığı ve istismar geliştirmeye dahil olan güvenlik araştırmacılarını hedef aldı.

Bu kişiler daha sonra güvenlik açığı araştırmasında potansiyel işbirliği hakkında diğer güvenlik araştırmacılarıyla iletişime geçecekti.

Bilgisayar korsanları, bir araştırmacıyla bağlantı kurduktan sonra kötü amaçlı Visual Studio projeleri ve bir Internet Explorer sıfır gününden yararlanan MHTML dosyaları gönderdi.

Bu yemlerin her ikisi de, bilgisayarlara uzaktan erişim elde etmek için hedeflenen araştırmacıların cihazlarına kötü amaçlı yazılım dağıtmak için kullanıldı.