Saldırganlar artık hedef ağları doğrudan taramak yerine taramak için kötü amaçlı yazılım bulaşmış cihazları kullanıyor. Bu yaklaşım, kimliklerini gizlemelerine, coğrafi kısıtlamalardan (coğrafi sınırlama) kaçınmalarına ve bot ağlarını büyütmelerine yardımcı olur.

Güvenliği ihlal edilmiş ana bilgisayarlar, büyük ölçekli taramaları başlatmak için tek bir saldırgan makinenin yönetebileceğinden daha fazla kaynak sağlar. Sistemler, istek hacmi gibi tarama özelliklerini analiz ederek ve bunları bilinen tehdit imzalarıyla eşleştirerek yerleşik ve yeni tarama modellerini etkili bir şekilde tespit edebilir.

Saldırganlar, hedef ağlarda açık bağlantı noktalarını, yazılım açıklarını ve hatta işletim sistemlerini tanımlayabilecek zayıflıkları araştırmak için tarama tekniklerini kullanır.

Saldırganlar bu güvenlik açıklarından yararlanarak yetkisiz erişim elde edebilir veya sistemleri bozabilir.

Örnekte saldırgan, MOVEit güvenlik açığını (CVE-2023-34362) belirlemek için bir HTTP POST isteği kullanarak random-university.edu dosyasını tarar; bu, başarılı olması durumunda uzlaşmaya yol açabilir.

Birden fazla ağdaki trafik günlüklerinin analizi, potansiyel güvenlik açıklarını hedefleyen tarama etkinliğinde önemli bir artış tespit etti.

Bunun bir örneği, MOVEit güvenlik açığıyla (CVE-2023-34362) ilişkili uç noktalara yönelik alışılmadık derecede yüksek istek hacmini (2023’te 7.147 kez) içeriyordu.

İstekler, güvenlik açığı kamuya açıklanmadan önce ortaya çıktı ve telemetri ayrıca 2023’te taramayla bağlantılı olabilecek 66 milyonun üzerinde isteği ortaya çıkardı.

Saldırganların, güvenlik önlemlerini atlatmak için açıklardan yararlanırken yeni URL’ler kullandıkları gözlemlendi.

Palo Alto Networks bu tür iki örneği tespit etti: “103.245.236” kullanan bir Mirai varyantı[.]188/skyljne.mips” ve “45.130.22” ile Ivanti güvenlik açıklarından yararlanma girişimi[.]219/ivanti.js”.

Her iki durumda da tarama istekleri, sonraki kötü amaçlı yüklerin tespitinden önce geldi ve bu da tehditlerin zamanında azaltılması için proaktif tarama tespitinin önemini vurguladı.

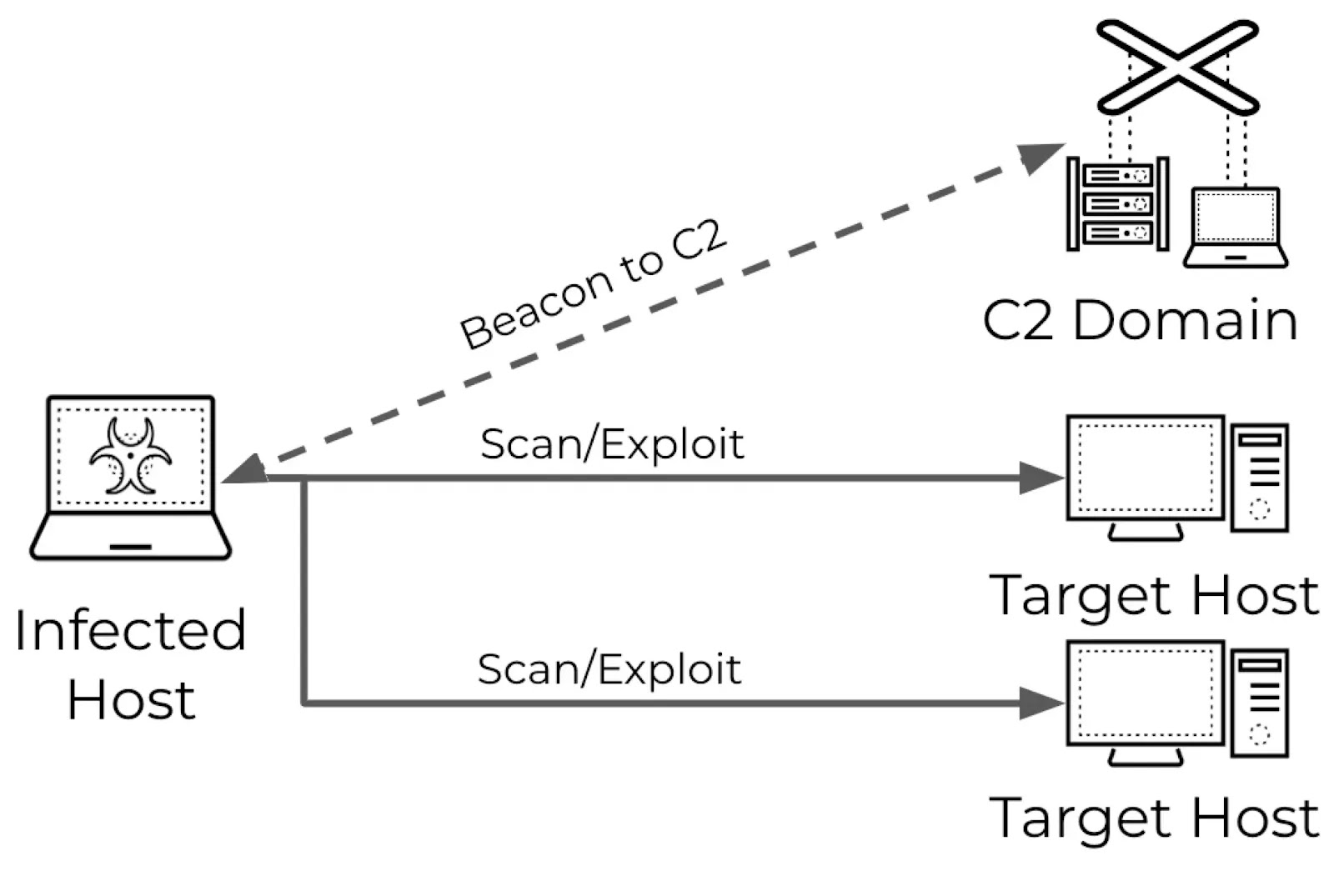

Saldırganlar, virüs bulaşmış cihazları ele geçirmek ve talimatlar için saldırgan tarafından kontrol edilen sunucularla iletişim kurarak ve bir tarama komutu aldıktan sonra hedef alanları tarayarak onları tarama makinelerine dönüştürmek için kötü amaçlı yazılım kullanır.

Bu teknik, saldırganların tespitten kaçmasına ve büyük ölçekli güvenlik açığı taraması için tehlikeye atılmış cihazların kaynaklarını kullanmasına olanak tanır; burada hedefler, saldırganın hedeflerine bağlı olarak değişebilir; bu, belirli varlıklara yönelik saldırılara odaklanabilir veya daha fazla cihazı etkilemek için yaygın tarama olabilir.

Mirai türevi bir istismar, 2.247 cihazın 15.812 hedefi taradığı dağıtılmış bir saldırıda kullanılan, girişleri kötü amaçlı bir dosyayı indirip kendisini kopyalamaya yetecek kadar kapsamlı bir şekilde kontrol etmeyen Zyxel yönlendirici güvenlik açığından yararlanıyor.

Bot ağları yeni güvenlik açıklarını bünyesine katmaya devam ediyor ve savunucuların yeni değişkenleri engellemek için güvenlik açıklarını düzeltmesi ve algılama sistemlerini güncellemesi gerekiyor; birden fazla ağdaki tarama etkinliklerinin izlenmesi, yeni tarama modellerinin daha hızlı tespit edilmesine yardımcı olabilir.

Ivanti Güvenlik Açığı Taraması:

Zincirleme güvenlik açıkları (CVE-2023-46805, CVE-2024-21887) yakın zamanda Ivanti ürünlerine yönelik bir saldırı kampanyasında kullanıldı; saldırganlar, komut ekleme güvenlik açığı bulunan bir yol için kimlik doğrulamayı aşmak amacıyla bir GET isteğinde yol geçişini kullandı.

Bu, onların komutları yürütmelerine ve bir DNS kayıt hizmetinden potansiyel hedeflerin IP adreslerini toplamak için saldırıyı kullanarak potansiyel olarak savunmasız sistemlere erişmelerine olanak sağladı.

Saldırganlar yönlendiriciler, web uygulama çerçeveleri ve işbirliği araçları gibi yaygın teknolojileri hedef alıyor; veriler, Rus ve Çinli bilgisayar korsanlarının Ubiquiti EdgeRouters ve Cisco/NetGear yönlendiricilerine yönelik son saldırıları da dahil olmak üzere yönlendiricileri hedef alan yaygın güvenlik açığı taramalarını gösteriyor; bu saldırılar belirli yönlendirici markalarıyla sınırlı değil.

Secure your emails in a heartbeat! To find your ideal email security vendor, Take a Free 30-Second Assessment.