Microsoft, “sürekli olarak savunmasız Exchange sunucularından” gönderilen tüm e-postaları güvenlik altına almak için yöneticilere ping atıldıktan 90 gün sonra otomatik olarak kısıtlamaya başlayacak ve sonunda engelleyecek yeni bir Exchange Online güvenlik özelliği sunuyor.

Redmond’un açıkladığı gibi, bunlar şirket içi veya hibrit ortamlardaki, kullanım ömrü sona ermiş yazılımları çalıştıran veya bilinen güvenlik açıklarına karşı yama uygulanmamış Exchange sunucularıdır.

Exchange Ekibi, “Ömrünün sonuna ulaşan (örneğin, Exchange 2007, Exchange 2010 ve yakında Exchange 2013) veya bilinen güvenlik açıkları nedeniyle yama yapılmamış herhangi bir Exchange sunucusu” açıklamasını yaptı.

“Örneğin, güvenlik güncellemelerinde önemli ölçüde geride kalan Exchange 2016 ve Exchange 2019 sunucuları, sürekli olarak savunmasız kabul edilir.”

Microsoft, bu yeni Exchange Online “aktarım tabanlı uygulama sisteminin” üç farklı işlevi olduğunu söylüyor: raporlama, kısma ve engelleme.

Yeni sistemin birincil hedefi, Exchange yöneticilerinin yama uygulanmamış veya desteklenmeyen kurum içi Exchange sunucularını belirlemelerine yardımcı olarak, güvenlik riskleri haline gelmeden önce bunları yükseltmelerine veya düzeltme eklerine izin vermelerine yardımcı olmaktır.

Ancak, Exchange Online posta kutularına ulaşmadan önce düzeltilmemiş Exchange sunucularından gelen e-postaları da kısıtlayabilecek ve sonunda engelleyebilecektir.

Bu yeni zorlama sistemi, Exchange Online’a nasıl bağlandıklarına bakılmaksızın, yalnızca tüm Exchange sürümlerine genişletmeden önce ince ayarlamaya izin vermek için posta göndermek üzere OnPremises bağlayıcılarını kullanan Exchange Server 2007 çalıştıran sunucuları etkileyecektir.

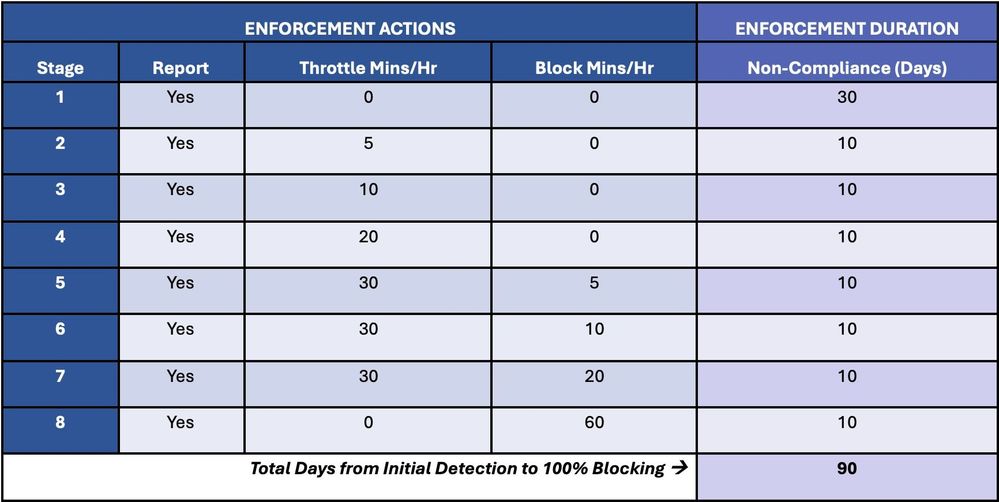

Redmond, güvenlik açığı bulunan sunuculardan gönderilen tüm e-postalar reddedilene kadar azaltmayı kademeli olarak artırmak ve e-posta engellemeyi uygulamaya koymak için tasarlanmış aşamalı bir yaklaşım izlediğini söylüyor.

Bu zorlama eylemleri, güvenlik açığı bulunan Exchange sunucuları hizmetten kaldırılarak (kullanım ömrünün sonuna gelmiş sürümler için) veya yama uygulanarak (hâlâ desteklenmekte olan sürümler söz konusu olduğunda) düzeltilene kadar yavaşça artacak şekilde tasarlanmıştır.

Exchange Ekibi, “Amacımız, müşterilerin Exchange’i çalıştırmayı seçtikleri her yerde ortamlarını güvenli hale getirmelerine yardımcı olmaktır” dedi.

“Uygulama sistemi, yöneticileri ortamlarındaki güvenlik riskleri hakkında uyarmak ve Exchange Online alıcılarını sürekli olarak savunmasız Exchange sunucularından gönderilen potansiyel olarak kötü amaçlı mesajlardan korumak için tasarlanmıştır.”

Bazı yöneticiler için, ortamlarındaki güvenlik açığı bulunan sunuculardan Exchange Online posta kutularına gönderilen e-postaların otomatik olarak engellenmemesini sağlamak, son kullanıcıları olası saldırılara karşı korumak için süregelen çabalarını artıracak başka bir “teşvik” olacaktır.

Bu duyuru, Ocak ayında Microsoft’un müşterileri gelen acil durum güvenlik güncelleştirmelerine her zaman hazır olmaları için desteklenen en son Toplu Güncelleştirmeyi (CU) uygulayarak şirket içi Exchange sunucularını güncel tutmaya çağırdığı bir harekete geçirme ifadesini takip eder.

Microsoft ayrıca, resmi yamalar yayınlanmadan aylar önce saldırılarda kullanılan ProxyLogon güvenlik açıklarını gidermek için acil durum bant dışı güvenlik güncellemeleri yayınladıktan sonra, yöneticilerden Exchange sunucularına en son yamaları mümkün olan en kısa sürede uygulamalarını istedi.

Daha yakın bir tarihte, Microsoft, kötüye kullanımın ilk kez vahşi ortamda tespit edilmesinden iki ay sonra, ProxyNotShell olarak bilinen başka bir Exchange RCE hatası kümesini yamaladı.

Bir Shodan araması, binlercesinin 2021’de en çok yararlanılan güvenlik açıklarından ikisi olan ProxyLogon ve ProxyShell açıkları ile onları hedef alan saldırılara karşı korunmayı bekleyen çok sayıda İnternet’e maruz kalan Exchange sunucusunu gösteriyor.