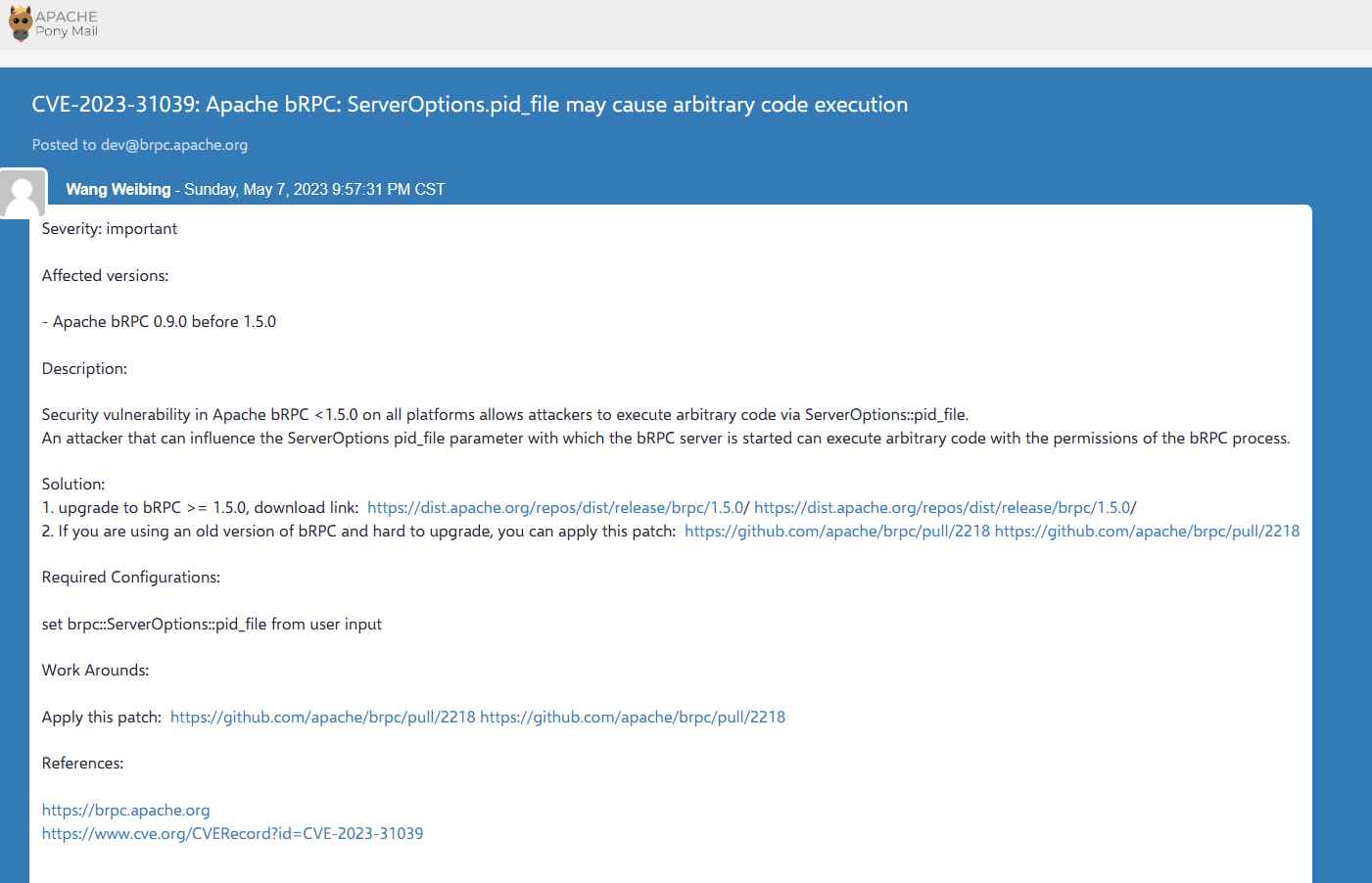

Apache bRPC, C++ tabanlı endüstriyel sınıf bir RPC çerçevesidir ve son zamanlarda önemli bir güvenlik kusurunun sonucu olarak eleştirilere maruz kalmıştır. bRPC, arama, depolama, makine öğrenimi, reklam ve öneri gibi yüksek performanslı sistemlerde yaygın olarak kullanılan bir Apache Üst Düzey Projesidir. CVE-2023-31039 olarak tanımlanan bu güvenlik açığı “önemli” önem derecesine sahiptir ve desteklenen tüm sistemlerde Apache bRPC’nin 0.9.0’dan 1.4.9’a kadar olan tüm sürümlerini etkiler.

Saldırgan, Apache bRPC sunucusunun ServerOptions::pid_file bağımsız değişkeninde bulunan güvenlik açığından başarıyla yararlanırsa rasgele kod yürütebilir. Güvenlik açığından yararlanılırsa. Bir saldırgan, bRPC sunucusunun başlangıcındaki ServerOptions pid_file seçeneğini değiştirerek, bRPC işlemiyle aynı izinlere sahip rasgele kod çalıştırabilir. Bu, sistemin bütünlüğünü tehlikeye atma potansiyeline sahiptir.

Apache bRPC kullanıcılarının, CVE-2023-31039 olarak bilinen güvenlik açığından kaynaklanan olası zararı azaltmak için aşağıdaki eylemleri gerçekleştirmeleri önemle tavsiye edilir:

- Apache bRPC sürüm 1.5.0 veya sonraki bir sürümünü kullandığınızdan emin olun. En son sürüm bu konumdan edinilebilir.

- Kullanıcılar, yazılımın daha yeni bir sürümüne yükseltmeleri mümkün değilse, mevcut bRPC kurulumlarına bir yama uygulama seçeneğine sahiptir. Bu bağlantıyı takip ederek bu güncellemeyi alabilirsiniz.

Yukarıda açıklanan çözümleri uygulamaya koymanın yanı sıra, brpc::ServerOptions::pid_file dosyasının kullanıcıdan gelen girdiye göre ayarlandığından emin olmak önemlidir. Apache bRPC çerçevesinin genel güvenliği, kısmen istenmeyen erişimin önlenmesine yardımcı olan bu adım sayesinde korunur ve iyileştirilir.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.