1999’da tanıtılan Microsoft Active Directory, Windows ağlarında tüm ağ uç noktaları için güvenlik ilkeleri atamaktan ve uygulamaktan sorumlu varsayılan kimlik ve erişim yönetimi hizmetidir. Bununla birlikte, kullanıcılar ağlardaki çeşitli kaynaklara erişebilir. İşler yapma eğilimindeyken, zamanlar değişiyor ve birkaç yıl önce Microsoft, AD paradigmasını genişletmek için AD’nin bulut tabanlı sürümü olan Azure Active Directory’yi tanıttı ve kuruluşlara bir Kimlik olarak kimlik sağladı. Hem bulutta hem de şirket içi uygulamalarda hizmet (IDaaS) çözümü. (11 Temmuz 2023 itibarıyla bu hizmetin adının şu şekilde değiştirildiğini unutmayın: Microsoft Giriş Kimliğiancak basitlik adına, bu gönderide Azure AD olarak bahsedeceğiz)

Hem Active Directory hem de Azure AD, şirket içi, bulut tabanlı ve hibrit ekosistemlerin işleyişi için kritik öneme sahiptir ve çalışma süresi ve iş sürekliliğinde önemli bir rol oynar. Ve çalışanların kimlik doğrulaması, erişim kontrolü ve kimlik yönetimi için hizmeti kullanan kuruluşların %90’ı ile, meşhur şatonun anahtarları haline geldi.

Aktif Dizin, Aktif Olarak Sorunlu

Ancak ne kadar merkezi olursa olsun, Active Directory güvenlik duruşu genellikle üzücü bir şekilde eksiktir.

Active Directory’nin kullanıcıları nasıl atadığına hızlıca bir göz atalım; bu, bu aracın neden kendisiyle ilişkili bazı sorunları olduğunu söyleyelim, biraz ışık tutacaktır.

Temelde, Active Directory’nin yaptığı şey, kendileriyle ilişkili rollere ve yetkilere sahip gruplar oluşturmaktır. Kullanıcılara, daha sonra kendi Active Directory Hesap Nesnelerine bağlanan bir kullanıcı adı ve parola atanır. Basit Dizin Erişim Protokolü kullanılarak parolaların doğru veya yanlış olduğu doğrulanır ve kullanıcı grubu da doğrulanır. Genel olarak, kullanıcılar Etki Alanı Kullanıcısı grubuna atanır ve etki alanı kullanıcılarının erişim yetkisine sahip olduğu nesnelere erişim hakkı verilir. Sonra Yöneticiler vardır – bunlar, Etki Alanı Yöneticileri grubuna atanan kullanıcılardır. Bu grup son derece ayrıcalıklıdır ve bu nedenle ağda herhangi bir eylemi gerçekleştirme yetkisine sahiptir.

Potansiyel olarak güçlü yeteneklerle, Active Directory’nin en iyi şekilde yönetilmesini ve yapılandırılmasını sağlamak çok önemlidir. Eksik yamalar, zayıf erişim yönetimi ve yanlış yapılandırmalar gibi sorunlar, saldırganların en hassas sistemlere bile erişmesine izin verebilir ve bu da korkunç sonuçlar doğurabilir.

2022’de şirket içi araştırmamız, kritik varlıkların ele geçirilmesinde kullanılan en iyi saldırı tekniklerinin %73’ünün yanlış yönetilen veya çalınan kimlik bilgilerini içerdiğini ve kuruluşlardaki saldırıların yarısından fazlasının Active Directory gizliliğinin bazı unsurlarını içerdiğini ortaya çıkardı. Saldırganlar, Active Directory’de bir yer edindiklerinde, aşağıdakiler gibi çok sayıda farklı kötü amaçlı eylem gerçekleştirebilir:

- Ağdaki etkinliği gizleme

- Kötü amaçlı kod yürütme

- Yükselen ayrıcalıklar

- Kritik varlıklardan ödün vermek için bulut ortamına girme

Demek istediğim, Active Directory’nizde neler olup bittiğini bilmiyorsanız ve uygun işlemlerden ve güvenlik kontrollerinden yoksunsanız, muhtemelen saldırganlara kapıyı sonuna kadar açık bırakıyorsunuz demektir.

En son araştırma raporumuzu indirin ve keşfedin

- Saldırganların kritik varlıklarınızı tehlikeye atması için genellikle kaç adım gerekir?

- Saldırı yollarını oluşturan en önemli maruziyetler ve hijyen sorunları

- Hibrit, şirket içi veya çoklu bulut ağlarındaki saldırılarla ilgili önemli bulgular.

Active Directory Saldırı Yolları

Bir saldırganın POV’sinden, Active Directory, yanal hareket yürütmek için harika bir fırsat olarak hizmet eder, çünkü bu ilk erişimi elde etmek, saldırganların düşük ayrıcalıklı bir kullanıcıdan daha değerli bir hedefe geçmesine – ve hatta yanlış yapılandırmalardan yararlanarak veya aşırı derecede ele geçirmesine – izin verir. aşırı izinler

Şimdi 3 gerçek Active Directory saldırı yolunun anatomisine bir göz atalım ve saldırganların bu ortamdan nasıl geçtiklerini görelim.

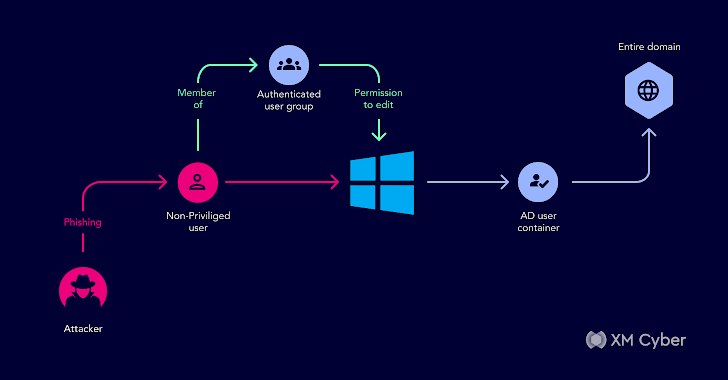

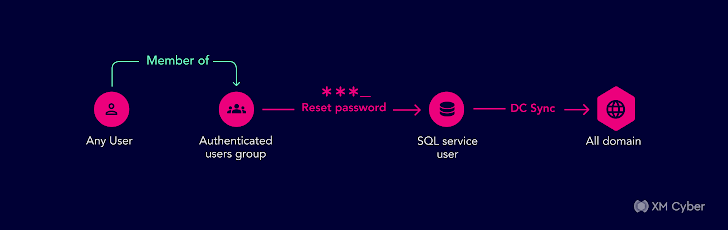

İşte müşterimizin ortamından birinde karşılaştığımız bir saldırı yolu:

Kuruluş, güvenlik duruşunu sağlamlaştırmaya derinden bağlıydı, ancak Active Directory bir kör noktaydı. Bu durumda, etki alanındaki kimliği doğrulanmış tüm kullanıcılara – aslında herhangi bir kullanıcıya – yanlışlıkla parolaları sıfırlama hakkı verildi. Dolayısıyla, bir saldırgan kimlik avı veya diğer sosyal mühendislik teknikleriyle bir Active Directory kullanıcısını ele geçirirse, diğer kullanıcıların parolalarını sıfırlayabilir ve etki alanındaki herhangi bir hesabı ele geçirebilir. Bunu gördüklerinde, sonunda Active Directory güvenlik yaklaşımlarının gerekli olduğunu anladılar. güvenlik uygulamalarını kilitleyip sağlamlaştırmaları için seviye atlamak.

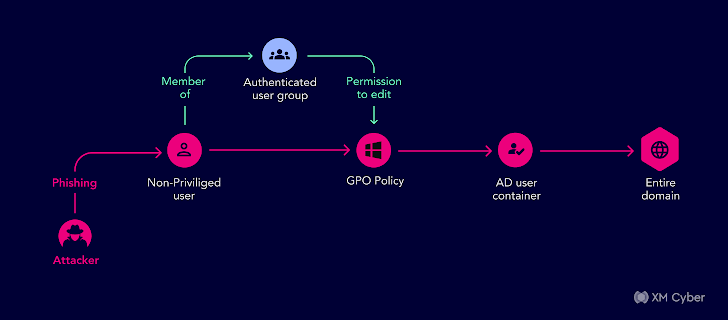

İşte bir müşterimizin Active Directory’sinden bir tane daha;

GPO politikasının gPCFileSysPath’ini kötü amaçlı politikalara sahip bir yola değiştirmek için izinlere sahip kimliği doğrulanmış kullanıcılar grubunu kullanan bir saldırı yolunu ortaya çıkardık.

Etkilenen nesnelerden biri, Domain Admin grubunun bir parçası olan bir kullanıcı olan bir alt nesneye sahip AD Kullanıcı Kapsayıcısıydı. Alandaki herhangi bir kullanıcı, Etki Alanı Yöneticisi izinlerini alabilirdi – tek ihtiyaçları, tüm etki alanını tehlikeye atacak bir kimlik avı e-postasının tuzağına düşmek için ayrıcalıklı olmayan bir kullanıcıydı. Bu, etki alanlarının tamamen tehlikeye atılmasına yol açabilirdi.

Bir tane daha için hazır mısın? İşte burada:

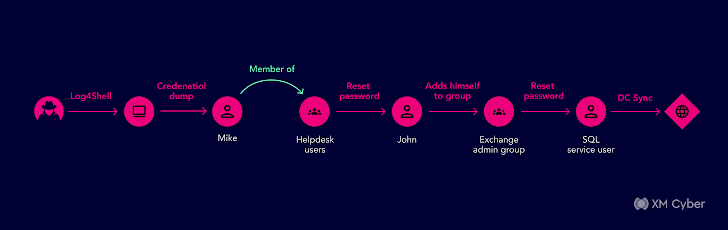

Bu, bir saldırganın, açıldığında yama uygulanmamış bir makinedeki bir güvenlik açığını kullanarak kod yürüten kimlik avı postası aracılığıyla bir kuruluş ortamına sızmasıyla başlar. Bir sonraki adım, güvenliği ihlal edilmiş Active Directory kullanıcısının yerel ve etki alanı kimlik bilgilerinden, kimlik bilgisi dökümü teknikleriyle yararlandı. Saldırgan daha sonra güvenliği ihlal edilmiş Active Directory kullanıcısını bir Active Directory yardım masası grubuna ekleyebilmek için kendilerini bir gruba ekleme izinlerine sahipti.

Yardım masası grubu, diğer kullanıcıların parolalarını sıfırlamak için Active Directory izinlerine sahipti ve bu aşamada, saldırgan başka bir kullanıcının, tercihen eski, kullanım dışı bir yöneticinin parolasını sıfırlayabilir. Artık yönetici olduklarına göre, Active Directory’deki diğer kullanıcılara oturum açma komut dosyası ekleyerek kötü amaçlı kod çalıştırmak gibi ağda pek çok zararlı etkinlik gerçekleştirebilirler.

Bunlar, saldırganların Active Directory ortamlarında ilerlediği görece basit yöntemlerden yalnızca birkaçıdır. Kuruluşlar, gerçek dünyadaki bu gerçek saldırı yollarını anlayarak, Active Directory ve AD Azure ortamlarının saldırganın bakış açısından nasıl göründüğünü görmeye başlayabilir.

Öğrenmek için Active Directory İstismarlarının Üstesinden Gelme ve Saldırıları Önleme Nasıl Yapılır?

- Active Directory (AD) teşhirleri, diğer saldırı teknikleriyle birleştiğinde nasıl saldırı yolları oluşturur?

- Saldırgan bir AD kullanıcısını tehlikeye attığında ne tür eylemler gerçekleştirebilir?

- Daha iyi Active Directory Güvenliği için yapılması gerekenler

Çözüm

Saldırı yollarına bakmak, bu potansiyel olarak zorlu ortamları desteklemeye yardımcı olabilir. Şirket içi ve bulut ortamlarında Active Directory’de bulunan saldırı yollarının kapsamlı bir görünümünü elde ederek kuruluşlar, saldırganların ortamlarına ilişkin bağlama dayalı bir anlayışla yanal olarak nasıl hareket ettiğini öğrenebilir ve bu onlara, saldırıları kolaylaştırmak için sorunların nasıl bir araya gelebileceği konusunda görünürlük sağlar ve kullanıcıların kimliğine bürünün, ayrıcalıkları yükseltin ve bulut ortamlarına erişim elde edin.

Bu anlayışla kuruluşlar, gerçekten düzeltilmesi gerekenleri önceliklendirebilir ve Active Directory zayıflıklarının tehdit aktörleri tarafından kullanılmasını önlemek için ortamları sağlamlaştırabilir.