Apache Superset açık kaynak veri görselleştirme yazılımının geliştiricileri, uzaktan kod yürütülmesine yol açabilecek güvenli olmayan bir varsayılan yapılandırmayı tıkamak için düzeltmeler yayımladı.

Şu şekilde izlenen güvenlik açığı: CVE-2023-27524 (CVSS puanı: 8.9), 2.0.1’e kadar olan ve dahil olan sürümleri etkiler ve saldırganlar tarafından internete açık kurulumlarda yetkisiz kaynaklara erişmek ve kimlik doğrulamak için kötüye kullanılabilecek bir varsayılan SECRET_KEY kullanımıyla ilgilidir.

Horizon3.ai’nin baş mimarı Naveen Sunkavally, sorunu “Apache Superset’te yetkisiz bir saldırganın uzaktan kod yürütmesine, kimlik bilgilerini toplamasına ve verileri tehlikeye atmasına izin veren tehlikeli bir varsayılan yapılandırma” olarak tanımladı.

Kusurun, SECRET_KEY yapılandırması için varsayılan değeri kriptografik olarak daha güvenli bir rasgele dizeye değiştiren Superset örneklerini etkilemediğini belirtmekte fayda var.

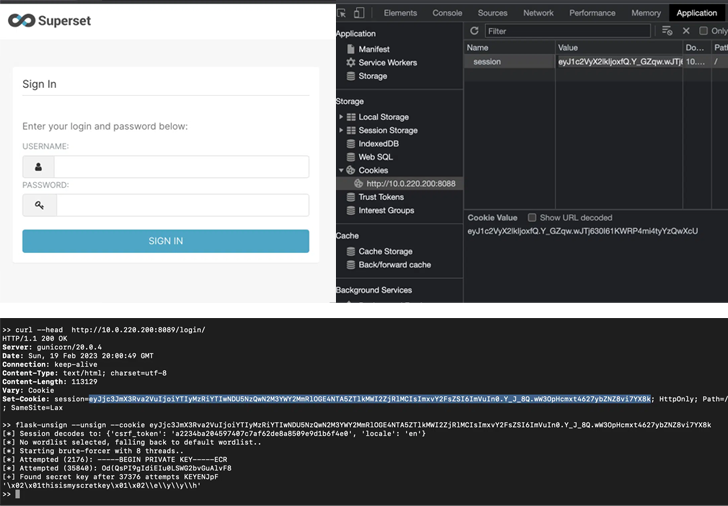

Kurulum sırasında SECRET_KEY’in varsayılan olarak “\x02\x01thisismyscretkey\x01\x02\\e\\y\\y\\h” değerine ayarlandığını bulan siber güvenlik firması, 1.288 genel erişimli sunucudan 918’inin bu olduğunu söyledi. Ekim 2021’de varsayılan yapılandırmayı kullanıyordu.

Gizli anahtarı bilen bir saldırgan, sahte bir oturum tanımlama bilgisi oluşturarak bu sunucularda yönetici olarak oturum açabilir ve sistemlerin kontrolünü ele geçirebilir.

11 Ocak 2022’de proje sorumluları, Python kodundaki SECRET_KEY değerini “CHANGE_ME_TO_A_COMPLEX_RANDOM_SECRET” değerine ve geçersiz kılmak için kullanıcı talimatlarına döndürerek sorunu düzeltmeye çalıştı.

Horizon3.ai ayrıca “USE_YOUR_OWN_SECURE_RANDOM_KEY” ve “thisISaSECRET_1234” varsayılan değerlerinin atandığı iki ek SECRET_KEY yapılandırması bulduğunu söyledi.

Şubat 2023’te bu dört anahtarla gerçekleştirilen genişletilmiş bir arama, 2.124’ünün varsayılan anahtarlardan birini kullandığı 3.176 örnek ortaya çıkardı. Etkilenenlerden bazıları büyük şirketler, küçük şirketler, devlet kurumları ve üniversitelerdir.

Apache güvenlik ekibine ikinci kez sorumlu bir şekilde ifşa edilmesinin ardından, 5 Nisan 2023’te, sunucunun varsayılan SECRET_KEY ile yapılandırılması durumunda sunucunun tamamen başlatılmasını önleyerek güvenlik açığını kapatmak için yeni bir güncelleme (sürüm 2.1) yayınlandı.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

Sunkavally, “Yine de, bir docker-compose dosyası veya bir dümen şablonu aracılığıyla yüklendiyse, Superset’i varsayılan bir SECRET_KEY ile çalıştırmak hala mümkün olduğundan, bu düzeltme kusursuz değildir.”

“Docker-compose dosyası, bazı kullanıcıların istemeden Süperset’i birlikte çalıştıracağından şüphelendiğimiz, TEST_NON_DEV_SECRET’in yeni bir varsayılan SECRET_KEY’ini içeriyor. Bazı yapılandırmalar ayrıca admin/admin’i yönetici kullanıcı için varsayılan kimlik bilgisi olarak ayarlar.”

Horizon3.ai ayrıca, Superset örneklerinin kusura açık olup olmadığını belirlemek için kullanılabilecek bir Python betiği de kullanıma sunmuştur.

Sunkavally, “Kullanıcıların belgeleri okumadığı ve uygulamaların, kullanıcıları varsayılan olarak güvenli olmaktan başka çarelerinin olmadığı bir yola zorlamak için tasarlanması gerektiği genel olarak kabul edilir.” “En iyi yaklaşım, seçimi kullanıcıların elinden almak ve kasıtlı olarak güvensiz olmaları için kasıtlı eylemlerde bulunmalarını istemektir.”