Güney Kore bağlantılı siber casusluk grubu APT-C-60, Doğu Asya hedeflerine SpyGlace arka kapısını kurmak için WPS Office’in Windows sürümündeki sıfır günlük kod yürütme güvenlik açığından yararlanıyor.

WPS Office, Asya’da popüler olan Çinli firma Kingsoft tarafından geliştirilen bir üretkenlik paketidir. Bildirildiğine göre dünya çapında 500 milyondan fazla aktif kullanıcısı vardır.

CVE-2024-7262 olarak izlenen sıfırıncı gün açığı, en azından Şubat 2024’ün sonlarından bu yana saldırılarda kullanılıyor, ancak 12.2.0.13110 (Ağustos 2023) ile 12.1.0.16412 (Mart 2024) arasındaki sürümleri etkiliyor.

Kingsoft, bu yılın Mart ayında müşterilerini, söz konusu açığın aktif olarak kullanıldığı konusunda bilgilendirmeden “sessizce” sorunu düzeltti ve bu durum, kampanyayı ve açığı keşfeden ESET’in bugün ayrıntılı bir rapor yayınlamasına neden oldu.

ESET’in araştırması, CVE-2024-7262’ye ek olarak, Kingsoft’un Mayıs 2024 sonlarında 12.2.0.17119 sürümüyle düzelttiği CVE-2024-7263 olarak izlenen ikinci bir ciddi açığı ortaya çıkardı.

APT-C-60 istismarı

CVE-2024-7262, yazılımın özel protokol işleyicilerini, özellikle de belgeler içindeki özel olarak hazırlanmış URL’ler aracılığıyla harici uygulamaların yürütülmesine izin veren ‘ksoqing://’yi nasıl işlediğini belirler.

Bu URL’lerin uygunsuz şekilde doğrulanması ve temizlenmesi nedeniyle, bu kusur saldırganların keyfi kod yürütülmesine yol açan kötü amaçlı köprü metinleri oluşturmasına olanak tanıyor.

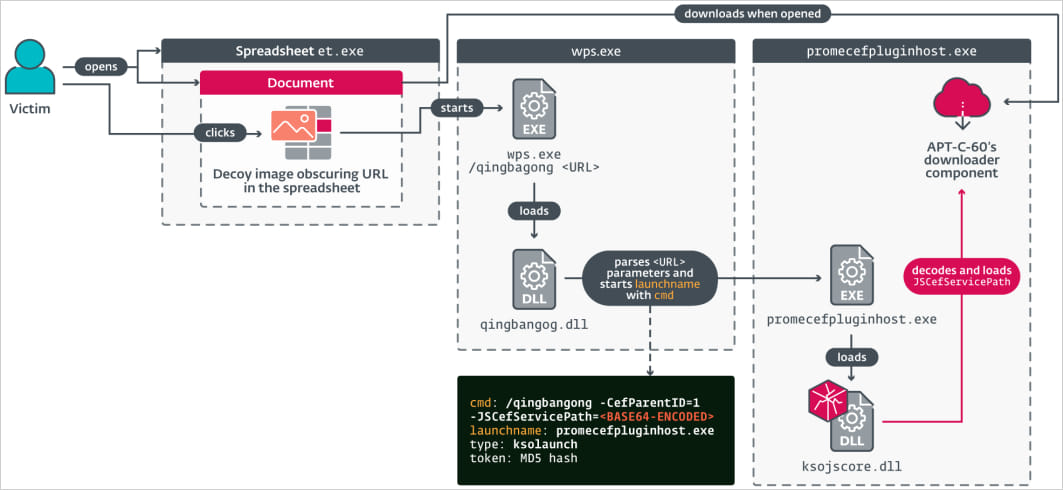

APT-C-60, kurbanı kandırıp bu bağlantılara tıklamasını sağlamak için sahte bir resmin altına gizlenmiş kötü amaçlı köprü metinleri (MHTML dosyaları) oluşturdu ve bu sayede saldırıyı tetikledi.

İşlenen URL parametreleri, saldırganın kodunu içeren kötü amaçlı bir DLL’yi (ksojscore.dll) yüklemeye çalışan belirli bir eklentiyi (promecefpluginhost.exe) çalıştırmak için base64 kodlu bir komut içerir.

Bu DLL, saldırganın sunucusundan son yükü (TaskControler.dll) almak için tasarlanmış APT-C-60’ın indirici bileşenidir ve ‘SpyGlace’ adlı özel bir arka kapıdır.

Kaynak: ESET

SpyGlace, daha önce APT-C-60 tarafından insan kaynakları ve ticaretle ilgili kuruluşlara yönelik saldırılarda kullanıldığında Threatbook tarafından analiz edilen bir arka kapıdır.

Kötü yama boşluk bırakıyor

ESET araştırmacıları, APT-C-60 saldırılarını araştırırken, WPS Office’i etkileyen ikinci bir keyfi kod yürütme hatası olan CVE-2024-7263’ü keşfettiler; bu, CVE-2024-7262’nin tamamlanmamış bir yaması olarak ortaya çıktı.

Özellikle, Kingsoft’un sorunu ele alma konusundaki ilk girişimi belirli parametrelerde doğrulama ekledi. Ancak, ‘CefPluginPathU8’ gibi bazıları hala yeterince güvenli değildi ve saldırganların promecefpluginhost.exe aracılığıyla kötü amaçlı DLL’lerin yollarına tekrar işaret etmesine izin veriyordu.

ESET, bu güvenlik açığının yerel olarak veya kötü amaçlı DLL’nin barındırılabileceği bir ağ paylaşımı aracılığıyla istismar edilebileceğini açıklıyor.

Bu olasılığa rağmen, araştırmacılar APT-C-60’ı veya başka herhangi bir aktörü vahşi doğada bu kusurdan faydalanırken gözlemlemediler. Ancak, yeterli zaman verildiğinde, Kingsoft’un kötü yamasının bıraktığı güvenlik açığını keşfetmeleri pek olası değil.

WPS Office kullanıcılarının her iki kod yürütme hatasını da gidermek için en kısa sürede en son sürüme veya en azından 12.2.0.17119 sürümüne geçmeleri önerilir.

ESET raporunda, “Bu istismar, herhangi bir kullanıcıyı meşru görünen bir elektronik tabloya tıklamaya kandıracak kadar aldatıcı olduğu kadar, aynı zamanda çok etkili ve güvenilir olduğu için kurnazca” uyarısında bulunuyor.

“MHTML dosya formatının seçilmesi, saldırganların bir kod yürütme açığını uzaktan bir açığa dönüştürmesine olanak sağladı.”

APT-C-60 aktivitesiyle ilişkili tehlike göstergelerinin (IoC) tam listesi için bu GitHub deposunu kontrol edin.