Güney Kore’deki sivil toplum gruplarını hedef alan yeni bir kimlik avı saldırısı, yeni bir uzaktan erişim truva atının keşfedilmesine yol açtı. Süper Ayı.

Kâr amacı gütmeyen kuruluş Interlabs’ın yeni bir raporunda, izinsiz girişin, Ağustos 2023’ün sonlarında temasa geçilen ve kuruluşun bir üyesinin kimliğine bürünen bir adresten kötü amaçlı bir LNK dosyası alan isimsiz bir aktivistin hedef alındığı belirtildi.

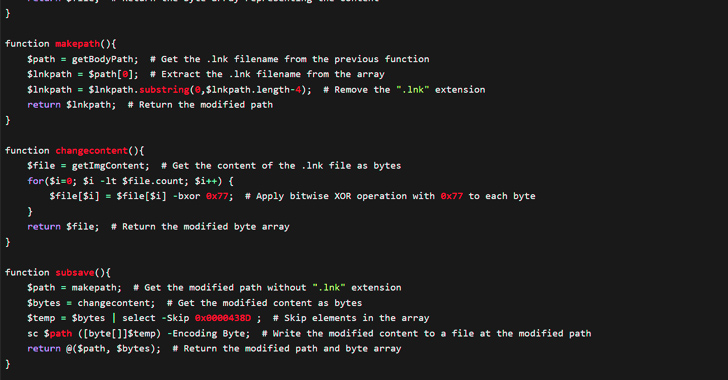

LNK dosyası, yürütüldükten sonra, bir Visual Basic komut dosyasını yürütmek için bir PowerShell komutunu başlatır ve bu komut, meşru ancak güvenliği ihlal edilmiş bir WordPress web sitesinden sonraki aşamadaki yükleri alır.

Buna, Autoit3.exe ikili dosyası (“solmir.pdb”) ve önceki kullanılarak başlatılan bir AutoIt betiği (“solmir_1.pdb”) dahildir.

AutoIt betiği, kendi adına, kötü amaçlı kodun askıya alınmış durumdaki bir işleme yerleştirildiği bir süreç boşaltma tekniği kullanarak süreç enjeksiyonu gerçekleştirir.

Bu durumda, Explorer.exe’nin bir örneği, verileri dışarı çıkarmak, ek kabuk komutlarını ve dinamik bağlantı kitaplıklarını (DDL’ler) indirmek ve çalıştırmak için uzak bir sunucuyla iletişim kuran, SuperBear olarak adlandırılan, daha önce hiç görülmemiş bir RAT enjekte etmek üzere oluşturulur. .

Interlab araştırmacısı Ovi Liber, “C2 sunucusunun varsayılan eylemi, istemcilere sistem verilerini dışarı çıkarmaları ve işlemeleri talimatını veriyor gibi görünüyor” dedi ve kötü amaçlı yazılımın bu şekilde adlandırılmasının nedeninin “kötü amaçlı DLL’nin kendisi için rastgele bir dosya adı oluşturmaya çalışacağını ve eğer olamaz, ona ‘Süper Ayı’ adı verilecek.”

Saldırı, ilk saldırı vektörü ve kullanılan PowerShell komutlarıyla benzerlikler öne sürülerek, gevşek bir şekilde Kimsuky (diğer adıyla APT43 veya Emerald Sleet, Nickel Kimball ve Velvet Chollima) adlı Kuzey Koreli ulus devlet aktörüne atfedildi.

Bu Şubat ayının başlarında Interlab, Kuzey Koreli ulus devlet aktörlerinin, sosyal mühendislik kampanyasının bir parçası olarak RambleOn adlı Android kötü amaçlı yazılımla Güney Kore’deki bir gazeteciyi hedef aldığını da ortaya çıkardı.