Tehdit aktörleri, adlı açık kaynaklı bir rootkit kullanıyor. Sürüngen Güney Kore’deki Linux sistemlerini hedeflemek için.

AhnLab Güvenlik Acil Durum Müdahale Merkezi (ASEC) bu hafta yayınlanan bir raporda, “Genellikle yalnızca gizleme yetenekleri sağlayan diğer rootkit kötü amaçlı yazılımlarının aksine, Reptile ters bir kabuk sunarak bir adım daha ileri gidiyor ve tehdit aktörlerinin sistemlerin kontrolünü kolayca ele geçirmesine izin veriyor” dedi. .

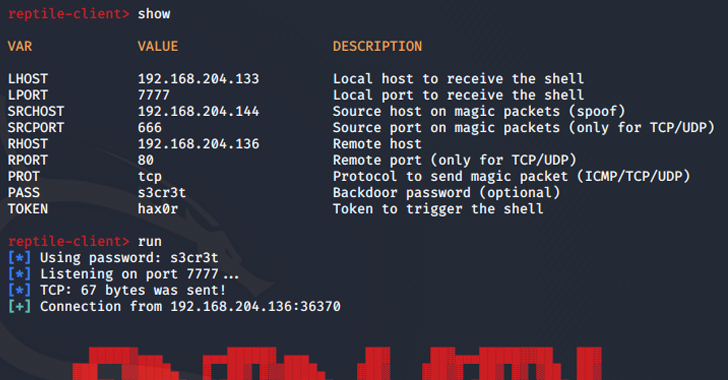

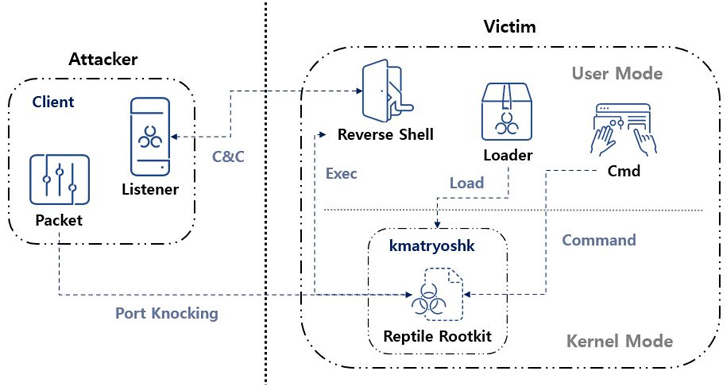

“Port çalma, kötü amaçlı yazılımın virüs bulaşmış bir sistemdeki belirli bir bağlantı noktasını açıp bekleme moduna geçtiği bir yöntemdir. Tehdit aktörü sisteme sihirli bir paket gönderdiğinde, alınan paket C&C sunucusuyla bağlantı kurmak için temel olarak kullanılır. .”

Rootkit, varlığını gizlerken bir makineye ayrıcalıklı, kök düzeyinde erişim sağlamak için tasarlanmış kötü amaçlı bir yazılım programıdır. 2022’den beri en az dört farklı kampanya Reptile’dan yararlandı.

Rootkit’in ilk kullanımı, Trend Micro tarafından Mayıs 2022’de Earth Berberoka (diğer adıyla GamblingPuppet) olarak izlenen ve platformlar arası bir Python truva atıyla ilgili bağlantıları ve işlemleri gizlemek için kötü amaçlı yazılım kullandığı tespit edilen bir izinsiz giriş seti ile bağlantılı olarak kaydedildi. Çin’deki kumar sitelerini hedef alan saldırılarda Pupy RAT olarak biliniyor.

Daha sonra Mart 2023’te Google’ın sahibi olduğu Mandiant, UNC3886 adlı Çin bağlantılı olduğundan şüphelenilen bir tehdit aktörü tarafından düzenlenen ve Reptile’ın yanı sıra bir dizi özel implant yerleştirmek için Fortinet cihazlarında sıfır gün kusurları kullanan bir dizi saldırıyı ayrıntılı olarak açıkladı.

Aynı ay ExaTrack, Çinli bir bilgisayar korsanlığı grubunun Reptile tabanlı Mélofée adlı bir Linux kötü amaçlı yazılımını kullandığını ortaya çıkardı. Son olarak, Haziran 2023’te Microsoft tarafından keşfedilen bir cryptojacking operasyonu, alt işlemlerini, dosyalarını veya içeriklerini gizlemek amacıyla Reptile’ı indirmek için bir kabuk betiği arka kapısı kullandı.

Reptile’ın daha yakından incelenmesi, rootkit’in çekirdek modülünün şifresini çözmek ve belleğe yüklemek için kmatryoshka adlı bir araç kullanan bir yükleyicinin kullanıldığını ortaya çıkarır, ardından belirli bir bağlantı noktasını açar ve saldırganın ana bilgisayara sihirli bir paket iletmesini bekler. TCP, UDP veya ICMP gibi protokoller.

ASEC, “Sihirli paket aracılığıyla alınan veriler, C&C sunucu adresini içeriyor” dedi. “Buna dayanarak, C&C sunucusuna bir ters kabuk bağlanır.”

Geçen yıl Avast tarafından belgelenen Syslogk adlı başka bir rootkit’te daha önce kötü amaçlı etkinliği etkinleştirmek için sihirli paketlerin kullanıldığının gözlemlendiğini belirtmekte fayda var.

Güney Koreli siber güvenlik firması, ülkede Mélofée ile bazı taktiksel benzerlikler taşırken Reptile kullanımını içeren bir saldırı vakası tespit ettiğini söyledi.

ASEC, “Reptile, dosyalar, dizinler, işlemler ve ağ iletişimleri için bir gizleme özelliği sağlayan bir Linux çekirdek modu rootkit kötü amaçlı yazılımıdır” dedi. “Bununla birlikte, Reptile’ın kendisi de bir ters kabuk sağlayarak, Reptile’ın kurulu olduğu sistemleri tehdit aktörleri tarafından ele geçirilmeye açık hale getiriyor.”