Önde gelen üç güneş invertör, Sungrow, Growatt ve SMA üreticisinden düzinelerce güvenlik açığı, cihazları kontrol etmek veya satıcının bulut platformunda uzaktan kod yürütmek için kullanılabilir.

Güvenlik sorunlarının potansiyel etkisi, en azından ızgara stabilitesini etkileyebilecek ve kullanıcı gizliliğini etkileyebilecek saldırılarda kullanılabileceği için ciddi olarak değerlendirilmiştir.

Grimmer bir senaryoda, güç üretimi ve talep arasında bir dengesizlik yaratarak güç şebekelerini bozmak veya hasar vermek için güvenlik açıklarından yararlanabilir.

PV invertörleri kaçırma

Network Security Company Forescout’un siber güvenlik araştırma kolu olan Vedere Labs’taki güvenlik araştırmacıları, dünyanın en iyi altı üreticisinden üçü Sungrow, Growatt ve SMA’dan güneş invertörlerinde 46 güvenlik açığı buldu.

Bazı güvenlik açıklarının potansiyel etkisi, bulut platformlarındaki kaynaklara, uzaktan kod yürütme (RCE), cihaz devralma, bilgi açıklaması, fiziksel hasar ve hizmet reddedilmesine yol açabileceğinden önemlidir.

Keşfedilen 46 konudan sadece bir tanesi, CVE-2025-0731, SMA ürünlerini etkiler. Bir saldırgan, şirketin fotovoltaik (PV) sistemlerini izleme platformu olan Sunnyportal.com adresindeki web sunucusu tarafından yürütülecek .aspx dosyalarını yükleyerek uzaktan kod yürütme elde etmek için kullanabilir.

Bugün bir raporda Forescout, bir saldırganın Growatt ve Sungrow Inverters’i kaçırmak için yeni açıklanan güvenlik açıklarını nasıl kullanabileceğini açıklıyor.

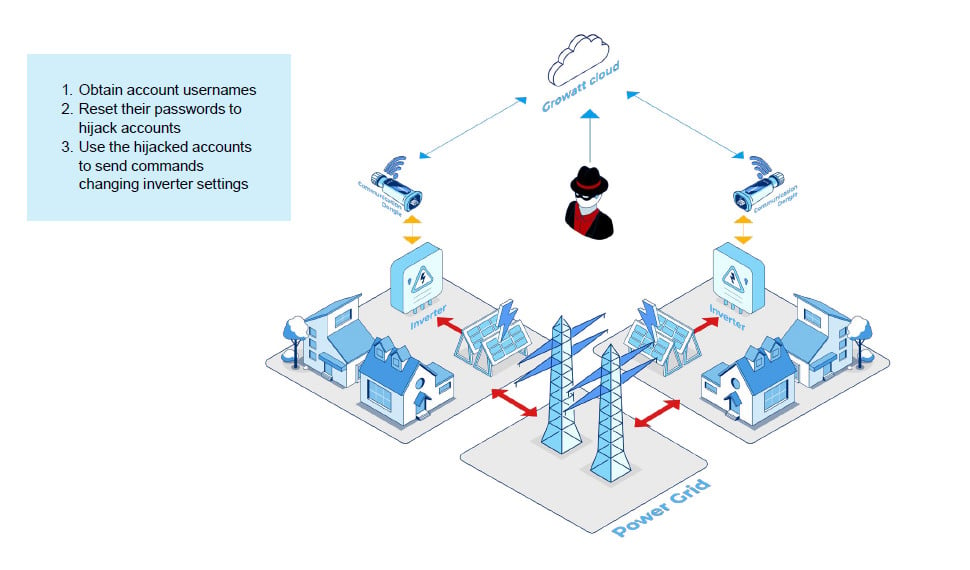

Araştırmacılar, Growatt invertörlerinin kontrolünün daha kolay olduğunu söylüyor “çünkü yalnızca bulut arka ucu ile elde edilebilir.”

Bununla birlikte, cihaz üzerindeki kontrol tamamlanmasa da, bir tehdit oyuncunun invertörün yapılandırma parametrelerine erişimi olduğunu ve bunları değiştirebileceğini not ederler.

Bir saldırgan, açıkta kalan bir Growatt API’sından kimlik doğrulama kullanıcı adları olmadan numaralandırılabilir ve daha sonra iki Idor (güvensiz doğrudan nesne referansları) güvenlik açıklarından yararlanarak hesapları devralabilir veya iki depolanmış XSS sorunundan yararlanarak JavaScript enjeksiyonu ile kimlik bilgilerini çalabilir.

Bu tür bir erişimle, bir tehdit oyuncusu “bağlı invertör cihazlarında operasyonlar gerçekleştirebilir, örneğin açma veya kapatma gibi”.

Araştırmacılar, Sungrow invertörlerinin kontrolünün “biraz daha karmaşık” olduğunu söylüyor çünkü satıcının mimarisinin birden fazla savunmasız bileşenini içeriyor:

- Bir saldırgan, CVE-2024-50685, CVE-2024-50693 ve CVE-2024-50686 gibi çeşitli avukatlar aracılığıyla üreticinin arka ucundan iletişim dongle seri numaralarını hasat edebilir.

- Saldırgan, konuya doğru seri numarasını koyarak keyfi bir invertör iletişim dongle için mesajları yayınlamak için sabit kodlu MQTT kimlik bilgilerini (CVE-2024-50692) kullanabilir.

- Saldırgan, CVE-2024-50694, CVE-2024-50695 veya CVE-2024-50698’den (hepsi kritik) yığın taşma güvenlik açıklarından birini kullanabilir.

Yukarıdaki iki saldırı senaryosu sadece bir konut ve bir ticari invertör olarak görülüyor, ancak bir saldırgan, bir yönetilen cihaz filosu için seri sayıda hesap elde etmek için aynı adımları izleyebilir.

Tüm bir invertör filosu üzerinde kontrol ile, bir güç şebekesine yönelik bir saldırı tehlikeli seviyelere yükseltilebilir.

“Her inverter, enerji üretimini mevcut PV paneli üretim seviyelerinin izin verdiği aralıkta modüle edebilir. Kaçırılan invertörlerin birleşik etkisi, ızgarada güç üretimi üzerinde büyük bir etki yaratır” – Forescout Vedere Labs

Bir düşman, pik üretim saatlerinde PV inverters’ın enerji üretimini azaltmak için koordineli bir saldırıda, kaçırılan cihazları bir botnet olarak kontrol ederek önemli ölçüde daha zararlı bir etki elde edebilir ve böylece ızgaradaki yükü etkileyebilir.

Araştırmacılar, bunun “invertörlerin enerji üretimini birincil kontrol girişimlerine ters olarak modüle ederek” elde edildiğini açıklıyor.

“Birincil kontrol yükü maksimum kapasitesine göre azalttığında, saldırı tüm yükünü hemen azaltacak ve birincil kontrolü sistemdeki yükü yükseltmeye zorlayacak ve ardından saldırı ile yükün hemen artmasına zorlanacak” – Vedere Labs

Bir güç şebekesini bozmanın yanı sıra, açıklanan güvenlik açıkları, kullanıcı gizliliğini etkileyen senaryolarda, evdeki satıcının bulut platformu aracılığıyla kontrol edilebilecek akıllı cihazları kaçırma veya hatta fidye ödenene kadar fidye yazılım saldırılarını tutan senaryolarda da kullanılabilir.

Araştırmacılar, Sungrow ve SMA’nın bildirilen tüm güvenlik açıklarını yamaladığını, birincisi, düzeltmelerinin sorunları ele aldığını ve güvenlik duruşlarını iyileştirme isteğini gösterdiğini onayladığını söylüyor.

Araştırmacılar, Growatt ayrıca sorunları düzeltti ve yamaları invertörlerde herhangi bir değişiklik içermeyecek şekilde serbest bıraktı.

Forescout’un Vedere Labs’ından gelen rapor, güvenlik açıklarının teknik detaylarında daha derine dalmakta ve burada mevcuttur [PDF].

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.