ESET Araştırması, kötü amaçlı yazılım dağıtmak ve kurban ağları üzerinden geçmek için Windows Grup İlkesi’ni kullanan, daha önce belgelenmemiş, Çin uyumlu, gelişmiş bir kalıcı tehdit grubu tespit etti. LongNosedGoblin olarak takip edilen grup, uzun vadeli gözetim için tasarlanmış bir araç seti ile Güneydoğu Asya ve Japonya’daki devlet kurumlarını hedef aldı.

Grup İlkesi, Windows ortamlarındaki ayarları ve izinleri yönetmek için Active Directory ile yaygın olarak kullanılır. Grup, erişim sağlandıktan sonra kötü amaçlı yazılımları geniş ölçekte dağıtmak için bu güvenden yararlanıyor.

Faaliyet 2023’e kadar takip edildi

Araştırmacılar, LongNosedGoblin’i ilk olarak 2024 yılında Güneydoğu Asya’daki bir hükümet kuruluşunun ağındaki şüpheli etkinliği araştırırken tespit etti. Bu soruşturma sırasında, daha önce belgelenmemiş kötü amaçlı yazılımları ortaya çıkardılar.

Daha ileri analizler, faaliyeti en az Eylül 2023’e kadar uzanan operasyonlarla ilişkilendirdi. Bu Eylül ayındaki gözlemler aynı bölgede faaliyetin yenilendiğini gösteriyor ve bu da hükümet ağlarına olan ilginin devam ettiğini gösteriyor.

Operasyonlar, ilk erişimden sonra dahili yayılmaya odaklandı. Kötü amaçlı yazılımlar, Grup İlkesi nesneleri kullanılarak güvenliği ihlal edilmiş ağlara dağıtıldı ve bu, grubun tekrarlanan istismarlara ihtiyaç duymadan birden fazla sisteme erişmesine olanak sağladı.

Yanal hareket için kullanılan Grup İlkesi

Grup İlkesi kampanyada merkezi bir rol oynar. Saldırganlar, kötü amaçlı bileşenleri etki alanına bağlı diğer makinelere göndermek için bunu kötüye kullandı. Bu yaklaşım, idari trafiğe uyum sağlamalarına ve gürültülü yanal hareket tekniklerinden kaçınmalarına olanak sağladı.

Kötü amaçlı yazılım, konuşlandırıldıktan sonra bulut hizmetlerinde barındırılan komuta ve kontrol altyapısıyla iletişim kuruyor. Araştırmacılar, Microsoft OneDrive ve Google Drive’ın komut dağıtımı ve veri alışverişi için kullanıldığını, bunun da tespit ve engelleme çabalarını zorlaştırdığını gözlemledi.

Bu altyapı seçimi, normal kurumsal faaliyetlerde kötü amaçlı trafiği gizlemek için güvenilir platformlara güvenen casusluk grupları arasındaki daha geniş bir eğilimle uyumludur.

Tarayıcı verileri, takip eden saldırılara rehberlik eder

Kurban ağlarında kullanılan ilk araçlardan biri NosyHistorian’dır. Bu C# ve .NET uygulaması Google Chrome, Microsoft Edge ve Mozilla Firefox’tan tarama geçmişini toplar. Çalınan veriler, operatörlerin kullanıcı davranışını anlamasına ve ek kötü amaçlı yazılımların nereye dağıtılacağına karar vermesine yardımcı oluyor.

Diğer bir bileşen olan NosyDoor, sistem keşfine ve görev yürütmeye odaklanır. Makine adı, kullanıcı adı, işletim sistemi sürümü ve mevcut işlem ayrıntıları gibi meta verileri toplar. Bu bilgi komuta ve kontrol servisine geri gönderilir.

NosyDoor ayrıca talimatları içeren görev dosyalarını da alır. Desteklenen komutlar arasında dosya sızdırma, dosya silme ve kabuk komutlarının yürütülmesi yer alır ve böylece saldırganlara virüslü sistemler üzerinde sürekli kontrol sağlanır.

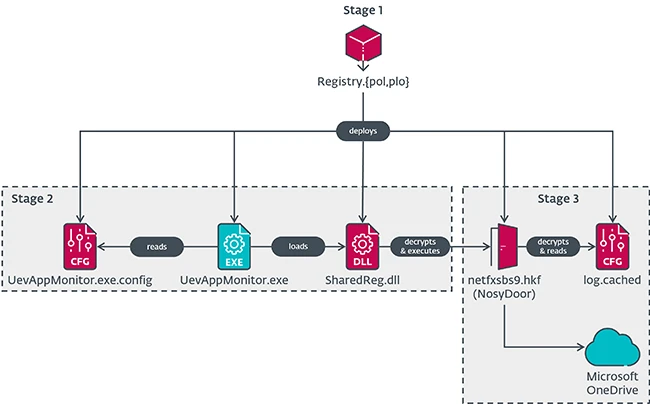

NosyDoor yürütme zinciri

Veri hırsızlığı ve gözetim için geliştirilmiş araçlar

LongNosedGoblin, hassas verileri toplamak için çeşitli özel araçlara güveniyor. NosyStealer, Microsoft Edge ve Google Chrome’da depolanan tarayıcı verilerini hedef alarak saldırı zincirinde daha önce toplanan istihbaratı genişletiyor.

NosyDownloader yük dağıtımını yönetir. Bir dizi karmaşık komutu çalıştırır ve ek kötü amaçlı yazılımları doğrudan belleğe yükler, bu da diskteki yapaylıkları azaltır ve adli analizi daha zor hale getirir.

Araç seti aynı zamanda bir C# ve .NET keylogger olan NosyLogger’ı da içerir. Araştırmacılar bunu açık kaynaklı DuckSharp projesinin değiştirilmiş bir versiyonu olarak değerlendiriyor. Keylogging, kimlik bilgileri hırsızlığını ve zaman içindeki kullanıcı etkinliğinin izlenmesini destekler.

Ses, video ve ağ erişimi

Grup, geleneksel casusluk araçlarının ötesinde, daha derin gözetimi destekleyen yardımcı programları kullanıyor. Araştırmacılar, virüs bulaşmış ana bilgisayarlar üzerinden uzaktan ağ erişimi sağlayan bir ters SOCKS5 proxy’si belirlediler.

Ayrıca diğer uygulamaları başlatmak için kullanılan bir argüman çalıştırıcısını da gözlemlediler. En az bir durumda, bu çalıştırıcı, güvenliği ihlal edilmiş sistemlerden ses ve video yakalamak için muhtemelen FFmpeg gibi bir video kayıt aracı çalıştırdı.

İdari suiistimal, bulut tabanlı komuta kanalları ve çok katmanlı gözetim araçlarının bu birleşimi, hassas hükümet ortamlarında kalıcılık için tasarlanmış bir kampanyayı gösteriyor. Araştırmacılar grubun bölgedeki faaliyetlerini izlemeye devam ediyor.

ESET araştırmacısı Peter Strýček ile LongNosedGoblin’i araştıran ESET araştırmacısı Anton Cherepanov, “Daha sonra, bir AB ülkesindeki bir kuruluşu hedef alan, bir kez daha farklı teknikler kullanan ve Yandex Disk bulut hizmetini bir C&C sunucusu olarak kullanan bir NosyDoor varyantının başka bir örneğini belirledik. Bu NosyDoor varyantının kullanılması, kötü amaçlı yazılımın Çin’e uyumlu birden fazla tehdit grubu arasında paylaşılabileceğini gösteriyor” diyor.