Daha çok GRU olarak bilinen Rusya Federasyonu Silahlı Kuvvetleri Genelkurmay Ana Müdürlüğü’nde çalışan hackerlar, ‘Rezil Keski’ isimli yeni bir kötü amaçlı çerçeve ile Ukrayna’daki Android cihazları hedef alıyor.

Araç seti, bilgisayar korsanlarına Onion Router (Tor) anonimlik ağında gizli bir hizmet aracılığıyla arka kapı erişimi sağlar, yerel dosyaları taramalarına, ağ trafiğine müdahale etmelerine ve verileri dışarı çıkarmalarına olanak tanır.

Kötü amaçlı yazılım ilk olarak Ukrayna Güvenlik Servisi’nin (SSU) Sandworm hack grubunun askeri komuta sistemlerine sızma çabaları hakkında bu ayın başlarında yaptığı bir uyarıda vurgulandı.

Birleşik Krallık Ulusal Siber Güvenlik Merkezi (NCSC) ve ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’nın (CISA) bugünkü raporları, Infamous Chisel’in teknik ayrıntılarını daha derinlemesine inceliyor, yeteneklerini gösteriyor ve ona karşı savunmaya yardımcı olabilecek bilgileri paylaşıyor.

Ünlü Keski ayrıntıları

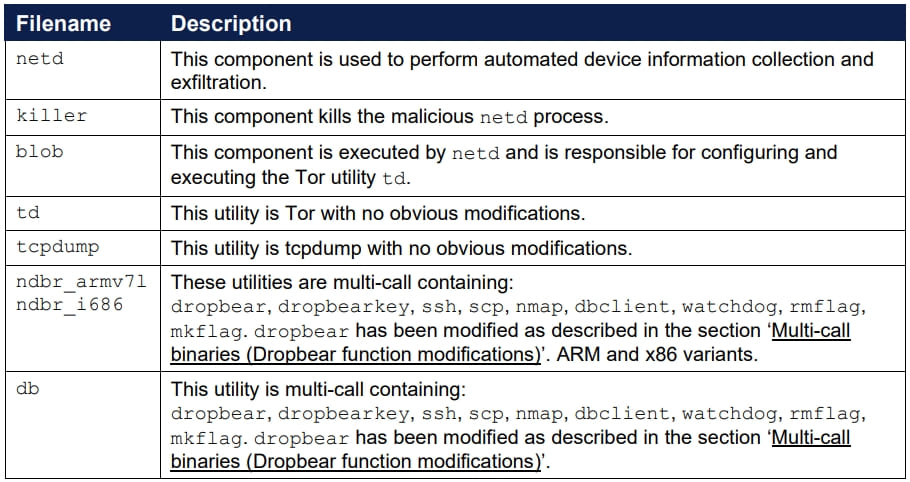

NCSC, Infamous Chisel’i “Tor ağı üzerinden virüs bulaşmış bir Android cihazına kalıcı erişim sağlayan ve kurbanın bilgilerini ele geçirilen cihazlardan periyodik olarak derleyip sızdıran bir bileşenler koleksiyonu” olarak tanımlıyor.

Bir cihaza, yani birincil bileşene bulaştığında, ‘netdBir dizi komutu ve kabuk komut dosyasını kontrol eden ‘, meşru olanın yerini alır netd Kalıcılığı sağlamak için Android sistemi ikili dosyası.

Kötü amaçlı yazılım Android cihazları hedef alıyor ve bunları tarayarak Ukrayna ordusuyla ilgili bilgi ve uygulamaları bulup saldırganın sunucularına gönderiyor.

Gizli bir dosya (“.google.index”), yinelenen verileri önlemek için bilgisayar korsanlarına MD5 karmalarını kullanarak gönderilen dosyaların kaydını tutar. Sistemin sınırı 16.384 dosyadır, bu nedenle kopyalar bu noktanın ötesine gönderilir.

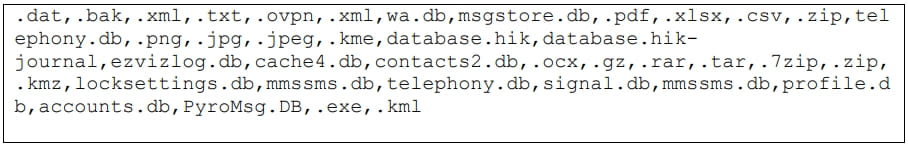

Infamous Chisel, aşağıdaki resimde yer alan dosya uzantılarını hedefler ve taradığı dizinler arasında cihazın dahili belleği ve mevcut tüm SD kartları bulunur.

Android’ler /veri/ dizin, Google Authenticator, OpenVPN Connect, PayPal, Viber, WhatsApp, Signal, Telegram, Gmail, Chrome, Firefox, Brave, Microsft One Cloud, Android Contacts ve çok daha fazlası gibi uygulamalar için taranır.

Kötü amaçlı yazılım ayrıca donanım bilgilerini toplayabilir, açık bağlantı noktaları ve aktif ana bilgisayarlar için yerel alan ağını inceleyebilir ve saldırganlara SOCKS ve rastgele oluşturulmuş bir .ONION alanı üzerinden geçen bir SSH bağlantısı aracılığıyla uzaktan erişim sağlayabilir.

Dosya ve cihaz verilerinin sızması her 86.000 saniyede bir yani bir gün, LAN taraması iki günde bir yapılıyor ve en kritik askeri veriler çok daha sık bir şekilde, her 600 saniyede bir, yani on dakikaya denk geliyor.

Uzaktan erişimi kolaylaştıran Tor hizmetlerinin yapılandırılması ve yürütülmesi her 6.000 saniyede bir gerçekleşir ve “coğrafi veri” üzerinde bir ağ bağlantısı kontrolü yapılır.[.]com” alan adı her 3 dakikada bir oluşur.

NCSC, Infamous Chisel’in özellikle gizli olmadığını ve hızlı veri sızdırmayı ve daha değerli askeri ağlara yönelmeyi hedefliyor gibi göründüğünü belirtiyor.

Ajans, araç setinin bileşenlerinin özellikle karmaşık olmadığını (düşük ila orta karmaşıklık) ve bunların “savunmadan kaçınma veya kötü niyetli faaliyetlerin gizlenmesine pek dikkat edilmeden geliştirilmiş” gibi göründüğünü söylüyor.

NCSC’nin raporunda bir dizi uzlaşma göstergesi, tespit için kurallar ve imzalar yer alıyor