Yakın tarihli bir sosyal mühendislik kampanyası, Web3 alanındaki iş arayanları, kripto para cüzdanlarını çalmak için bilgi çalma kötü amaçlı yazılımları yükleyen kötü niyetli bir “GrassCall” toplantı uygulaması aracılığıyla sahte iş görüşmeleri ile hedef aldı.

Yüzlerce insan aldatmacadan etkilendi, bazı raporlar cüzdanlarının saldırılarda boşaltılmasını sağladı.

Saldırıyı tartışmak ve Mac ve Windows cihazlarından kötü amaçlı yazılım enfeksiyonlarını kaldırmalarına yardımcı olmak için etkilenenler için bir telgraf grubu oluşturulmuştur.

Grasscall Sosyal Mühendislik Saldırısı

Kampanya, Crazy Evil olarak bilinen Rusça konuşan bir “kaçak takımı” tarafından gerçekleştirildi. Bu grup, kullanıcıları Windows ve Mac cihazlarında kötü amaçlı yazılımlar indirmeye kandırmak için sosyal mühendislik saldırıları düzenler.

Bu siber suç grubu, kripto para birimi alanındaki kullanıcıları hedeflemekle bilinir, burada sahte oyunları veya sosyal medya üzerinden iş fırsatlarını teşvik ederler.

Kullanıcılar, parola, kimlik doğrulama çerezleri ve cüzdanları uzlaşmış bilgisayardan çalmak için kullanılabilecek cihazlara bilgi çalma kötü amaçlı yazılımları dağıtan yazılımları yüklemeye kandırılır.

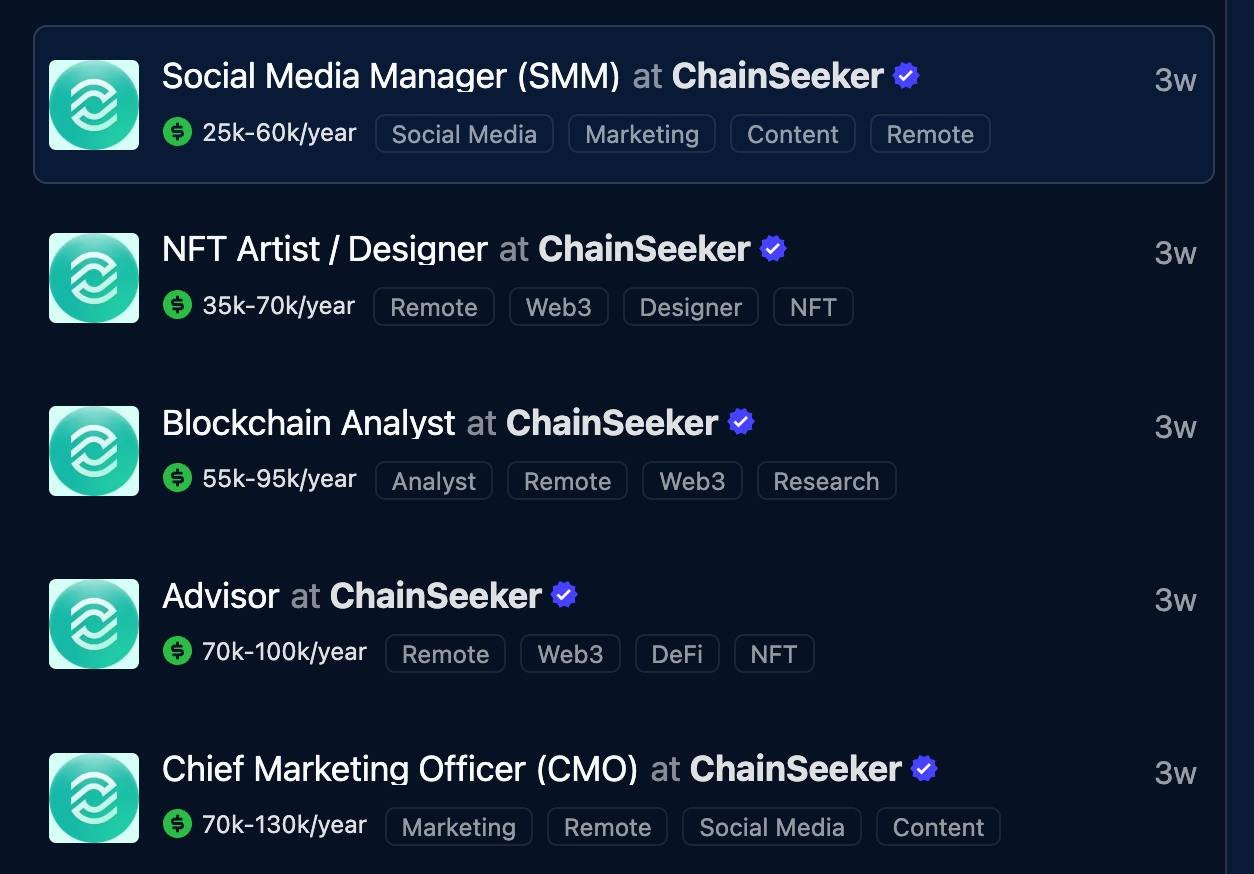

Sosyal mühendislik saldırısı tarafından hedeflenen bir Web3 uzmanı olan Choy ile bir dönüşümde, BleepingComputer’a tehdit aktörlerine, X ve LinkedIn’de “Chainseeker.io” adlı bir şirket gibi davrandıkları bir web sitesi ve sosyal medya profillerinden oluşan ayrıntılı bir çevrimiçi kişilik oluşturdukları söylendi.

Tehdit aktörleri daha sonra Web3 ve blockchain kariyerleri için daha popüler iş sitelerinden biri olan LinkedIn, Wellfound ve CryptoJobslist’te premium iş listeleri almaya devam etti.

Kaynak: Choy

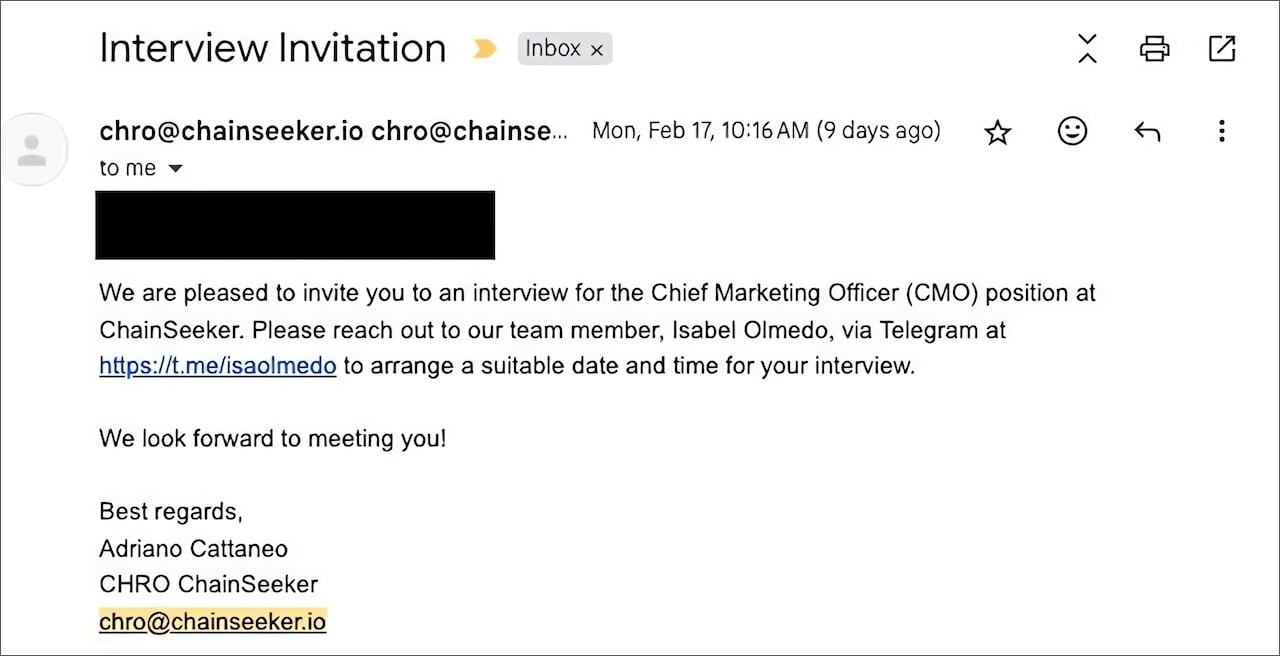

İşler için başvuran kişilere, pazarlama görevlisiyle buluşacakları bir röportaj davetini içeren bir e -posta gönderildi. Hedeflerin toplantıyı koordine etmek için Telegram aracılığıyla CMO’ya ulaşması istendi.

Kaynak: Choy

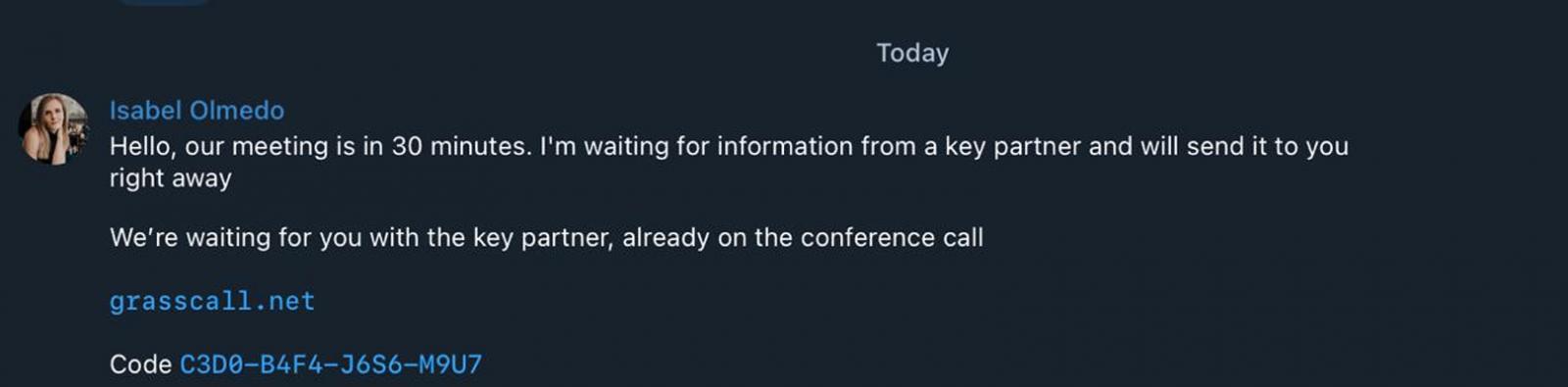

İletişim kurulduğunda, sahte CMO hedefe, dahil edilen web sitesini ve kodu kullanarak “GrassCall” adlı bir video toplantı yazılımı indirmeleri gerektiğini söyler.

Kaynak: Choy

GrassCall yazılımı “GrassCall’dan indirildi[.]Net, “ve ziyaretçinin tarayıcı kullanıcı aracısına bağlı olarak bir Windows veya Mac istemcisi sunar.

![Çimenli[.]net web sitesi](https://www.bleepstatic.com/images/news/security/g/grasscall/grasscall-net.jpg)

Kaynak: BleepingComputer

Bu tehdit aktörlerini izleyen siber güvenlik araştırmacısı G0NJXA, BleepingComputer’a GrassCall web sitesinin önceki bir kampanyada kullanılan bir “Gatchum” web sitesinin bir klonu olduğunu söyledi. Araştırmacı, bu web sitelerinin, “Kevland” olarak bilinen çılgın bir kötü alt grup tarafından yürütülen sosyal mühendislik saldırılarının bir parçası olarak kullanıldığını ve bu da kaydedilmiş gelecek tarafından bir raporda açıklandığını söylüyor.

“Gathum, öncelikle sosyal medyada (@Gatherumai) ve AI tarafından üretilen bir orta blogda (orta düzeyde reklamı yapılan kendi kendini geliştiren bir AI-geliştirilmiş sanal toplantı yazılımıdır.[.]com/@catchumapp), “Crazy Evil Siber suçlular hakkında kaydedilmiş bir gelecek raporu açıklıyor.

“Gathum’a atanan kaçakçılar, aldatmaca çalışması için bir kılavuzla sağlanıyor. Gatchum, Insikt Group tarafından CE-6 olarak dahili olarak izlenen Crazy Evil alt ekibi Kevland tarafından yönetiliyor.”

Ziyaretçiler GrassCall uygulamasını indirmeye çalıştıklarında, Telegram dönüşümünde sahte CMO tarafından paylaşılan kodu girmeleri istenecektir.

Doğru kodu giren web sitesi, bir Windows “Grasscall.exe” istemci sunacak [VirusTotal] veya bir mac “grasscall_v.6.10.dmg” [VirusTotal] müşteri. Yürütüldüğünde, her iki program da bilgi çalan kötü amaçlı yazılım veya uzaktan erişim Truva atları (sıçanlar) yükleyecektir.

Windows cihazlarında, sahte toplantı uygulaması Rhadamanthys gibi bir Infostealer ile birlikte bir sıçan yükleyecektir. Mac’lerde Atomik (AMOS) Stealer kötü amaçlı yazılımları yükleyecektir.

G0NJXA, “Sıçan makinede kalıcılık yaratmak, şifre için de bir keylogger eklemek ve sert cüzdanlar için tohum kimlik avı dağıtmak için kullanılır.”

Yürütüldüğünde, kötü amaçlı yazılım, anahtar kelimelere, kripto para birimi cüzdanlarına, Apple Anahtarlık’ta depolanan şifrelere ve web tarayıcılarında depolanan şifreler ve kimlik doğrulama çerezlerine dayalı dosyaları çalmaya çalışacaktır.

G0NJXA, BleepingComputer’a çalınan bilgilerin operasyonun sunucularına yüklendiğini ve çalınan hakkında bilgiler, siber suç işletmesi tarafından kullanılan telgraf kanallarına gönderildiğini söyledi.

Araştırmacı BleepingComputer’a verdiği demeçte, “Bir cüzdan bulunursa, şifreler kaba ve varlıklar boşalır ve kurbanı sahte yazılımı indirmesini sağlayan kullanıcıya bir ödeme verilir.” Dedi.

Araştırmacı, Crazy Evil üyeleri için ödeme bilgilerinin Telegram’a kamuya açıklandığını ve bu operasyonun üyelerinin başarılı bir şekilde boşalttıkları her kurban için yüzlerce dolar olmasa da onlarca olmasa da onlarca para kazanabileceğini söylüyor.

Kaynak: G0NJXA

Saldırılara yanıt olarak, Cryptojobslist iş listelerini kaldırdı ve uygulayanları bir aldatmaca olduklarını ve cihazlarını kötü amaçlı yazılım için taramaları konusunda uyardı.

Bu aldatmacaya halkın ilgisi nedeniyle, tehdit aktörleri bu özel kampanyayı feshetmiş gibi görünüyor, web sitesi artık mevcut değil.

Ancak, yazılımı yanlışlıkla yükleyenler için, ziyaret ettiğiniz her web sitesi ve sahip olduğunuz kripto para cüzdanları için şifreleri, parolaları ve kimlik doğrulama jetonlarını değiştirmeniz zorunludur.