İşte 2022’nin en kötü üç ihlali, saldırgan taktikleri ve teknikleri ve bunlar için etkili kurumsal güvenlik koruması sağlayabilecek güvenlik denetimleri.

#1: 13 Ayda 2 RaaS Saldırısı

Hizmet olarak fidye yazılımı, fidye yazılımı yazılımının ve altyapısının saldırganlara kiralandığı bir saldırı türüdür. Bu fidye yazılımı hizmetleri, karanlık ağda diğer tehdit aktörlerinden ve fidye yazılımı çetelerinden satın alınabilir. Yaygın satın alma planları arasında tüm aracın satın alınması, bulaşma başına ödeme yapılırken mevcut altyapının kullanılması veya geliri paylaşırken diğer saldırganların hizmeti gerçekleştirmesine izin verilmesi yer alır.

Bu saldırıda, tehdit aktörü, üçüncü şahıslar aracılığıyla erişim konusunda uzmanlaşmış, en yaygın fidye yazılımı gruplarından birinden oluşurken, hedeflenen şirket, Amerika Birleşik Devletleri’nde düzinelerce siteye sahip orta ölçekli bir perakendecidir.

Tehdit aktörleri, fidye yazılımını kurbanın ağını ihlal etmek için bir hizmet olarak kullandı. İlk erişim elde etmek, yanal olarak ilerlemek ve şirkete fidye ödemek için yalnızca birkaç dakika içinde üçüncü taraf kimlik bilgilerinden yararlanabildiler.

Bu saldırının hızı alışılmadıktı. Çoğu RaaS vakasında, saldırganlar fidye talep etmeden önce genellikle ağlarda haftalarca ve aylarca kalır. Bu saldırıyla ilgili özellikle ilginç olan şey, şirketin keşfedilmeye veya haftalarca yanal harekete gerek kalmadan dakikalar içinde kurtarılmış olmasıdır.

Bir günlük araştırması, saldırganların bu sistemde olmayan sunucuları hedeflediğini ortaya çıkardı. Görünüşe göre kurban, bu ikinci fidye yazılımı saldırısından 13 ay önce ihlal edilmiş ve fidye alınmış. Akabinde, ilk saldırgan grup ilk saldırıdan yalnızca elde ettikleri fidye ile değil, aynı zamanda şirketin ağ bilgilerini ikinci fidye yazılımı grubuna satarak para kazandı.

İki saldırı arasındaki 13 ayda kurban ağını değiştirmiş ve sunucuları kaldırmış ancak yeni saldırganlar bu mimari değişikliklerden haberdar değilmiş. Geliştirdikleri betikler önceki ağ haritası için tasarlandı. Bu aynı zamanda nasıl bu kadar hızlı saldırabildiklerini de açıklıyor – ağ hakkında pek çok bilgiye sahiplerdi. Buradaki ana ders, fidye yazılımı saldırılarının, özellikle de kurban iyi ödeme yaparsa, farklı gruplar tarafından tekrarlanabileceğidir.

“Bunun gibi RaaS saldırıları, tam görünürlüğün erken uyarıya nasıl izin verdiğinin iyi bir örneğidir. Küresel, birleşik, bulut tabanlı SASE platformu Cato Networks gibi tüm uçları destekleyen ağ olayları, diğer sağlayıcılar tarafından görülemeyen veya zararsız olaylar olarak radarın altına girebilen ağ olaylarına ilişkin eksiksiz ağ görünürlüğü sağlar. Olayları tam olarak bağlamsallaştırabilmek, erken tespit ve düzeltmeye olanak tanır.

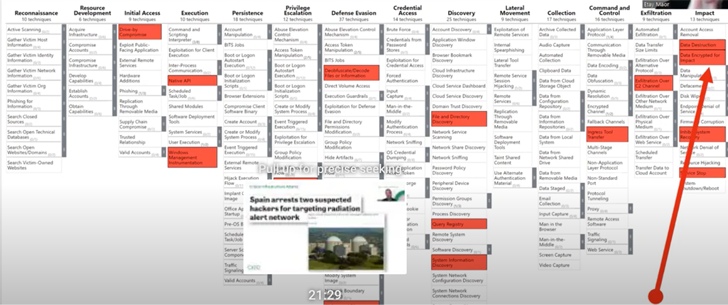

#2: Radyasyon Uyarı Ağlarına Kritik Altyapı Saldırısı

Kritik altyapıya yönelik saldırılar daha yaygın ve daha tehlikeli hale geliyor. Su tedarik tesislerinin, kanalizasyon sistemlerinin ve diğer bu tür altyapıların ihlal edilmesi, milyonlarca sakini insani bir kriz riskiyle karşı karşıya bırakabilir. Bu altyapılar da daha savunmasız hale geliyor ve OSINT için Shodan ve Censys gibi saldırı yüzeyi yönetim araçları, güvenlik ekiplerinin bu tür güvenlik açıklarını kolaylıkla bulmasını sağlıyor.

2021’de iki bilgisayar korsanının radyasyon uyarı ağlarını hedef aldığından şüpheleniliyordu. Saldırıları, üçüncü bir taraf için çalışan iki içeriden kişiye dayanıyordu. Bu içerdekiler radyasyon uyarı sistemlerini devre dışı bırakarak radyasyon saldırılarını izleme yeteneklerini önemli ölçüde zayıflattı. Saldırganlar daha sonra kritik yazılımları silebilir ve (altyapının bir parçası olan) radyasyon ölçerleri devre dışı bırakabilir.

“Ne yazık ki, kritik altyapıdaki güvenlik açığı bulunan sistemleri taramak her zamankinden daha kolay. Bu tür kuruluşların çoğu birden çok güvenlik katmanına sahip olsa da, altyapılarını denemek ve savunmak için tüm saldırı yaşam döngüsüne bütünsel olarak bakabilen tek bir sistem yerine hâlâ noktasal çözümler kullanıyorlar. Güvenlik Stratejisi Kıdemli Direktörü Etay Maor, “İhlaller asla sadece bir kimlik avı sorunu veya bir kimlik bilgisi sorunu veya savunmasız bir sistem sorunu değildir – her zaman tehdit aktörü tarafından gerçekleştirilen birden fazla uzlaşmanın bir kombinasyonudur” dedi. Cato Ağları.

#3: Kimlik Avı ile Başlayan Üç Adımlı Fidye Yazılımı Saldırısı

Üçüncü saldırı da bir fidye yazılımı saldırısıdır. Bu sefer üç adımdan oluşuyordu:

1. Sızma – Saldırgan, bir kimlik avı saldırısı yoluyla ağa erişim sağlamayı başardı. Kurban, yükün indirilmesiyle sonuçlanan harici bir siteye bağlantı oluşturan bir bağlantıya tıkladı.

2. Ağ etkinliği – İkinci aşamada, saldırgan iki hafta boyunca ağda yanal olarak ilerledi. Bu süre zarfında, yönetici parolalarını topladı ve bellek içi dosyasız kötü amaçlı yazılım kullandı. Ardından yılbaşı gecesi şifrelemeyi gerçekleştirdi. Bu tarih, güvenlik ekibinin tatile çıkacağı (haklı olarak) varsayıldığı için seçildi.

3. Sızma – Son olarak, saldırganlar verileri ağdan yükledi.

Saldırı sırasında bu üç ana adıma ek olarak ek alt teknikler kullanılmış ve mağdur nokta güvenlik çözümleri bu saldırıyı engelleyememiştir.

“Saldırıya bir dizi dikey, ayrık sorun yerine (deyim yerindeyse) yatay olarak bakan çoklu tıkanma noktası yaklaşımı, bu tür tehditlerin tespitini, hafifletilmesini ve önlenmesini geliştirmenin yoludur. Yaygın inanışın aksine, Saldırganın birçok kez haklı olması gerekir ve savunucuların yalnızca bir kez haklı olması gerekir. Çoklu geçiş noktası yaklaşımı uygulamak için temel teknolojiler, bulut tabanlı bir omurga aracılığıyla tam ağ görünürlüğü ve tek geçişli bir güvenlik yığınıdır. ZTNA’ya dayalı” dedi Cato Networks Kıdemli Güvenlik Stratejisi Direktörü Etay Maor.

Güvenlik Noktası Çözümleri Nasıl Birikiyor?

Güvenlik uzmanlarının “tek hata noktası yanılgısına” kapılmaları yaygın bir durumdur. Bununla birlikte, siber saldırılar, nadiren ihlalin nedeni olan tek bir taktik veya tekniği içeren karmaşık olaylardır. Bu nedenle, siber saldırıları başarılı bir şekilde azaltmak için her şeyi kapsayan bir bakış açısı gereklidir. Güvenlik noktası çözümleri, tek arıza noktaları için bir çözümdür. Bu araçlar riskleri belirleyebilir, ancak bir ihlale yol açabilecek ve açmış olan noktaları birleştiremezler.

İşte Önümüzdeki Aylarda Dikkat Edilmesi Gerekenler

Cato Networks Güvenlik Ekibi tarafından yürütülen devam eden güvenlik araştırmasına göre, yaklaşan güvenlik planlarınıza dahil edilmesini önerdikleri iki ek güvenlik açığı ve istismar girişimi belirlediler:

1. Log4j

Sırasında Log4j Aralık 2021 gibi erken bir tarihte çıkışını yaptı, çıkardığı gürültü azalmadı. Tüm kuruluşlar Log4j güvenlik açıklarını yamalayamadığı veya “sanal yama” olarak bilinen Log4j saldırılarını tespit edemediği için, Log4j hala saldırganlar tarafından sistemleri kullanmak için kullanılıyor. Log4j azaltımına öncelik verilmesini önerirler.

2. Yanlış Yapılandırılmış Güvenlik Duvarları ve VPN’ler

Güvenlik duvarları ve VPN’ler gibi güvenlik çözümleri, saldırganlar için erişim noktaları haline geldi. Özellikle mimari bulutlaştırma ve uzaktan çalışma çağında bunlara yama uygulamak giderek daha zor hale geldi. Giderek daha savunmasız hale geldikleri için bu bileşenlere çok dikkat edilmesi önerilir.

Saldırı Yüzeyinizi En Aza İndirme ve Ağda Görünürlük Kazanma

Saldırı yüzeyini azaltmak için güvenlik profesyonellerinin ağlarında görünürlüğe ihtiyacı vardır. Görünürlük üç sütuna dayanır:

- Eyleme geçirilebilir bilgiler – saldırıları azaltmak için kullanılabilecek

- Yanlış pozitif sayısını en aza indiren güvenilir bilgi

- Zamanında bilgi – hafifletmenin saldırının bir etkisi olmadan önce gerçekleşmesini sağlamak için

Bir kuruluş, ağındaki etkinliğin tam görünürlüğünü elde ettikten sonra, verileri bağlamsallaştırabilir, tanık olunan etkinliğe izin verilip verilmeyeceğine, reddedileceğine, izleneceğine, kısıtlanacağına (veya başka herhangi bir eyleme) karar verebilir ve ardından bu kararı uygulama becerisine sahip olabilir. Tüm bu unsurlar, kullanıcı, cihaz, bulut uygulaması vb. her varlığa uygulanmalıdır. Her zaman, her yerde. SASE’nin amacı budur.