Gootloader kötü amaçlı yazılım yükleme işlemi, 7 aylık bir aradan sonra geri döndü ve kötü amaçlı yazılımı dağıtan sahte web sitelerini tanıtmak için bir kez daha SEO zehirlemesi gerçekleştiriyor.

Gootloader, güvenliği ihlal edilmiş veya saldırgan tarafından kontrol edilen web siteleri aracılığıyla yayılan ve kullanıcıları kötü amaçlı belgeleri indirmeleri için kandırmak amacıyla kullanılan, JavaScript tabanlı bir kötü amaçlı yazılım yükleyicisidir.

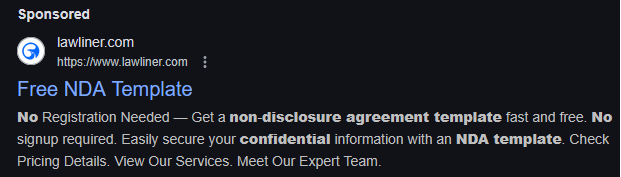

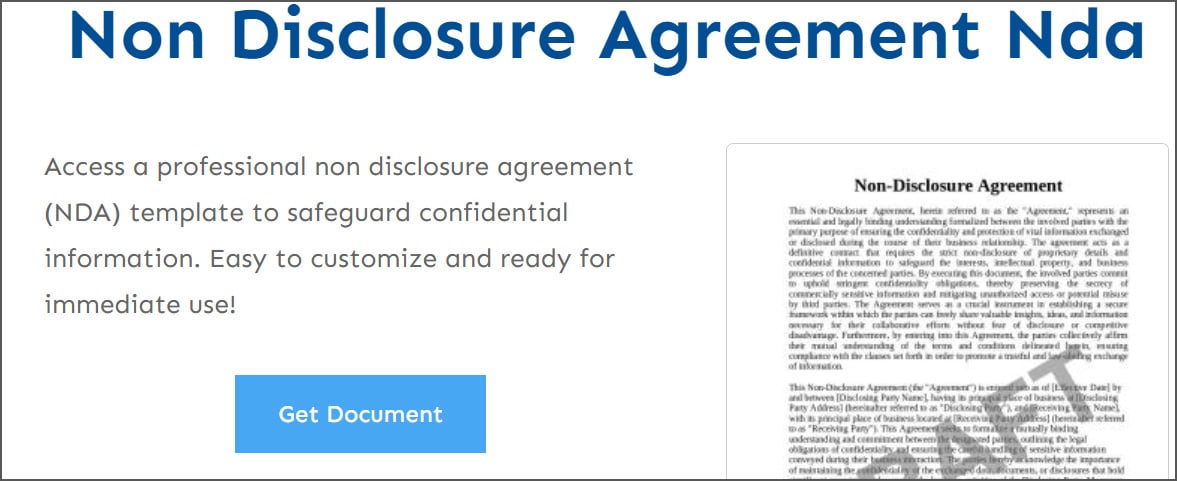

Web siteleri, arama motorlarında ya reklamlar aracılığıyla ya da yasal belgeler ve anlaşmalar gibi belirli bir anahtar kelime için sonuçlarda bir web sitesini daha üst sıraya koyan arama motoru optimizasyonu (SEO) zehirlenmesi yoluyla tanıtılır.

Kaynak: Gootloader araştırmacısı

Geçmişte, bu web siteleri, indirilebilecek (kötü amaçlı) belge şablonlarını öneren bazı gönderilerle birlikte, kullanıcıların sorgularını tartışıyormuş gibi görünen sahte mesaj panoları görüntülerdi. SEO kampanyaları daha sonra çeşitli yasal belgeler için ücretsiz şablonlar sunuyormuş gibi görünen web sitelerini kullanmaya başladı.

Kaynak: Gootloader araştırmacısı

Bir ziyaretçi “Belge Al” düğmesini tıkladığında site, onun meşru bir kullanıcı olup olmadığını kontrol etti ve eğer öyleyse, .js uzantılı kötü amaçlı bir belge içeren bir arşiv indirdi. Örneğin arşiv, adlı bir dosya içerebilir. karşılıklı_non_disclose_agreement.js.

Gootloader, belgeyi başlatırken çalışıyor ve Cobalt Strike, arka kapılar ve kurumsal ağlara ilk erişimi sağlayan botlar dahil olmak üzere ek kötü amaçlı yazılım yüklerini cihaza indiriyordu. Diğer tehdit aktörleri daha sonra bu erişimi fidye yazılımı dağıtmak veya başka saldırılar gerçekleştirmek için kullandı.

Gootloader geri dönüyor

“Gootloader” takma adı altında çalışan bir siber güvenlik araştırmacısı, saldırganların kontrol ettiği altyapıyı devre dışı bırakmak için İSS’lere ve barındırma platformlarına kötüye kullanım raporları göndererek yıllardır kötü amaçlı yazılım operasyonlarını takip ediyor ve aktif olarak kesintiye uğratıyor.

Araştırmacı BleepingComputer’a, faaliyetlerinin Gootloader operasyonunun 31 Mart 2025’te aniden durmasına yol açtığını söyledi.

Araştırmacı ve Huntress Labs’ten Anna Pham, Gootloader’ın bir kez daha yasal belgeleri taklit eden yeni bir kampanyayla geri döndüğünü bildirdi.

Gootloader araştırmacısı tarafından yazılan yeni bir blog yazısı, “Bu son kampanyada, 100 web sitesine yayılmış binlerce benzersiz anahtar kelimeyi gözlemledik” diyor. “Nihai amaç aynı kalıyor: Kurbanları, takip eden faaliyetler için ilk erişimi sağlayan ve genellikle fidye yazılımı dağıtımına yol açan bir JScript (.JS) dosyası içeren kötü amaçlı bir ZIP arşivini indirmeye ikna etmek.”

Kaynak: Huntress Laboratuvarları

Ancak araştırmacılar, bu yeni varyantın otomatik analiz araçlarından ve güvenlik araştırmacılarından kaçmak için birkaç teknik kullandığını söylüyor.

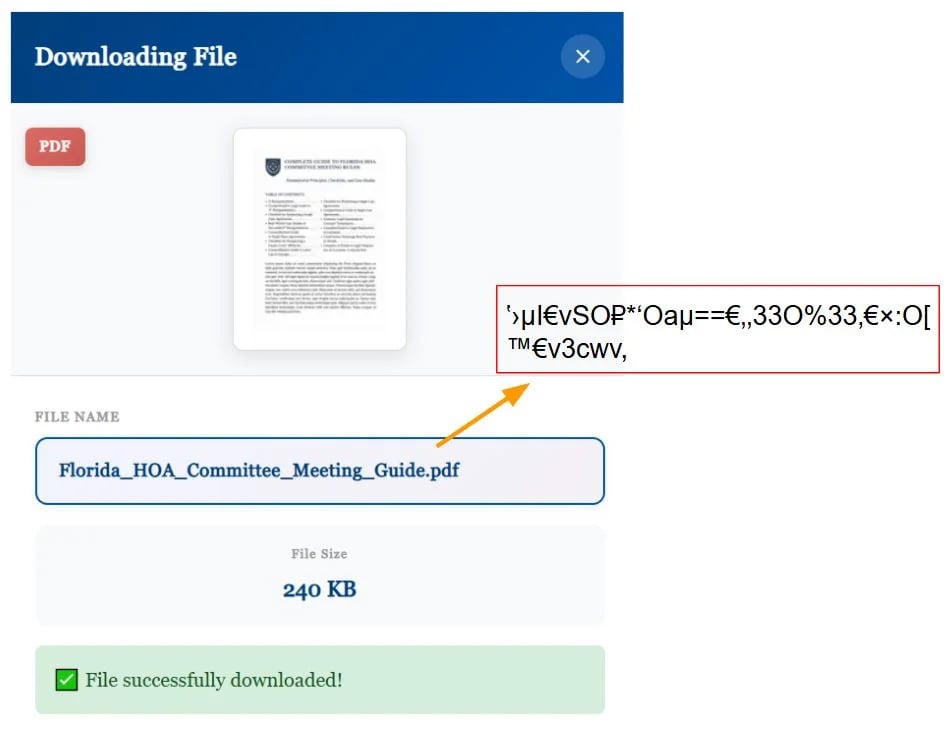

Huntress, kötü amaçlı web sitelerine eklenen JavaScript’in, harfleri benzer sembollerle değiştiren özel bir web yazı tipi kullanarak gerçek dosya adlarını gizlediğini buldu.

HTML kaynağında anlamsız metinler görüyorsunuz, ancak sayfa oluşturulduğunda yazı tipinin değiştirilen glif şekilleri normal sözcükleri görüntülüyor, bu da güvenlik yazılımının ve araştırmacıların kaynak kodunda “fatura” veya “sözleşme” gibi anahtar kelimeleri bulmasını zorlaştırıyor.

Huntress şöyle açıklıyor: “OpenType değiştirme özelliklerini veya karakter eşleme tablolarını kullanmak yerine, yükleyici her bir glifin gerçekte görüntülediğini değiştiriyor. Yazı tipinin meta verileri tamamen meşru görünüyor; “O” karakteri “O” adlı bir glifle eşleşiyor, “a” karakteri “a” adlı bir glifle eşleşiyor ve benzeri,” diye açıklıyor Huntress.

“Ancak, bu glifleri tanımlayan gerçek vektör yolları değiştirildi. Tarayıcı “O” glifinin şeklini istediğinde, yazı tipi bunun yerine “F” harfini çizen vektör koordinatlarını sağlar. Benzer şekilde, “a” “l”yi çizer, “9” “o”yu çizer ve “±” “i”yi çizer gibi özel Unicode karakterler. Kaynak kodundaki anlamsız dize Oa9Z±h• ekranda “Florida” olarak görüntülenir.”

Kaynak: Huntress Laboratuvarları

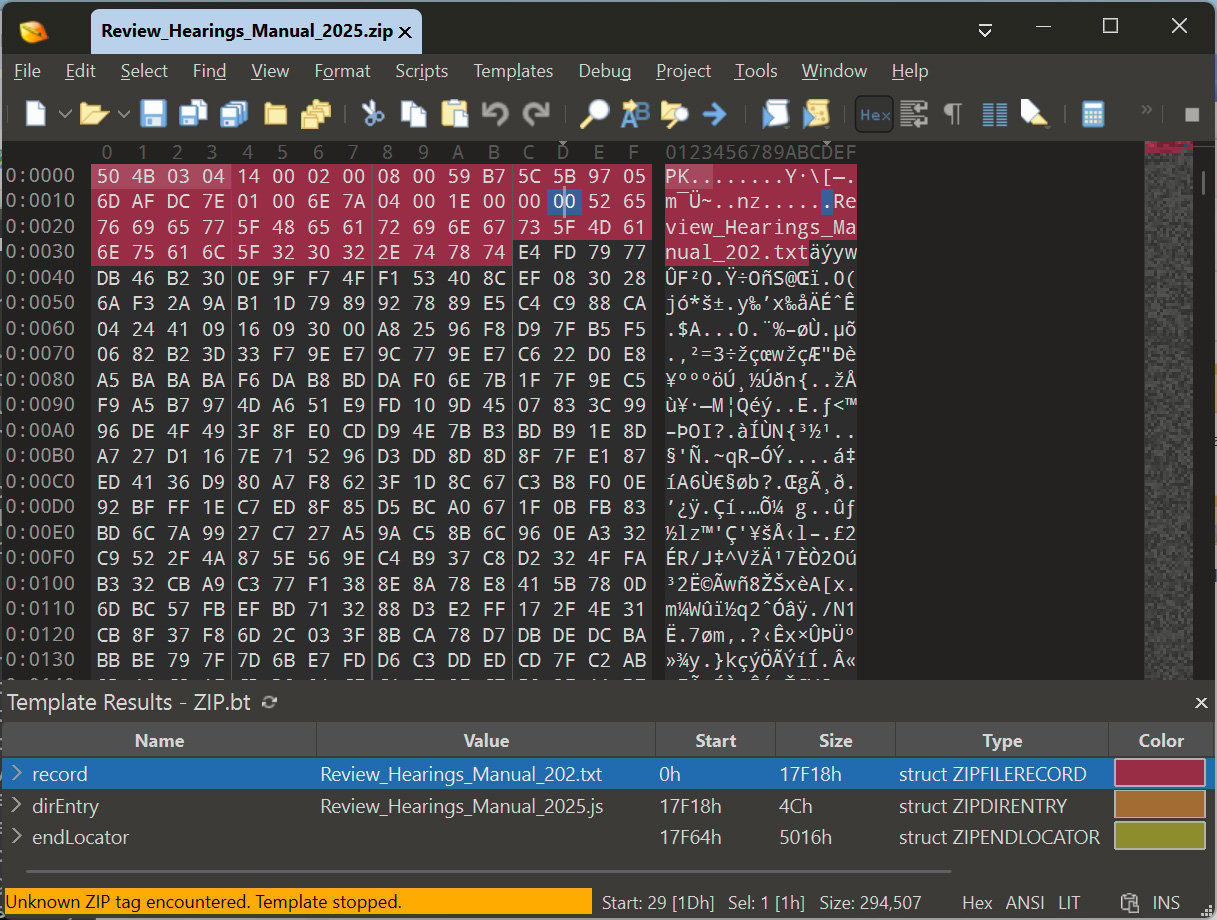

DFIR Raporundaki araştırmacılar ayrıca Gootloader’ın, saldırganların kontrolündeki web sitelerinden Gootloader komut dosyalarını dağıtmak için hatalı biçimlendirilmiş Zip arşivlerini kullandığını da keşfetti.

Bu arşivler, indirilen ZIP dosyası Windows Gezgini ile çıkarıldığında kötü amaçlı JavaScript dosyasının, Review_Hearings_Manual_2025.jsçıkarılır.

Ancak aynı arşiv, VirusTotal, Python’un zip yardımcı programları veya 7-Zip içinde çıkarıldığında, adlı zararsız bir metin dosyasını açacaktır. Review_Hearings_Manual_202.txt.

010 Editör’ün aşağıdaki görselinde görebileceğiniz gibi arşiv her iki dosyayı da içeriyor ancak hatalı biçimlendirilmiş, kullanılan araca bağlı olarak farklı şekilde çıkarılmasına neden oluyor.

Kaynak: BleepingComputer

Bunun 2024’te anlatılan birleştirme hilesinin aynısı mı olduğu yoksa Windows’un JS dosyasını çıkarmasını sağlamak için yeni bir teknik mi kullandıkları belli değil.

Son olarak kampanya, ağa uzaktan erişim sağlamak için kullanılan Supper SOCKS5 arka kapısını cihazlara bırakıyor.

Supper arka kapısı, virüslü cihazlara uzaktan erişim sağlayan bir kötü amaçlı yazılımdır ve Vanilla Tempest olarak takip edilen bir fidye yazılımı ortağı tarafından kullanıldığı bilinmektedir.

Bu tehdit aktörünün fidye yazılımı saldırıları düzenleme konusunda uzun bir geçmişi var ve Inc, BlackCat, Quantum Locker, Zeppelin ve Rhysida’nın bir iştiraki olduğuna inanılıyor.

Huntress tarafından gözlemlenen saldırılarda tehdit aktörü, bir cihaza virüs bulaştığında hızlı hareket ederek 20 dakika içinde keşif gerçekleştirdi ve sonuçta 17 saat içinde Etki Alanı Denetleyicisinin güvenliğini tehlikeye attı.

Gootloader’ın tekrar faaliyete geçmesiyle tüketicilerin ve kurumsal kullanıcıların web’den yasal anlaşmalar ve şablonlar ararken ve indirirken dikkatli olmaları gerekiyor.

Web sitesinin bu tür şablonlar sunduğu bilinmediği sürece şüpheyle yaklaşılmalı ve bundan kaçınılmalıdır.

İster eski anahtarları temizliyor ister yapay zeka tarafından oluşturulan kod için korkuluklar kuruyor olun, bu kılavuz ekibinizin en başından itibaren güvenli bir şekilde geliştirme yapmasına yardımcı olur.

Hile sayfasını alın ve sır yönetimindeki tahminleri ortadan kaldırın.