Cybereason’un yeni bulgularına göre Gootkit kötü amaçlı yazılımı, ABD, İngiltere ve Avustralya’daki sağlık ve finans kuruluşlarının peşine düşüyor.

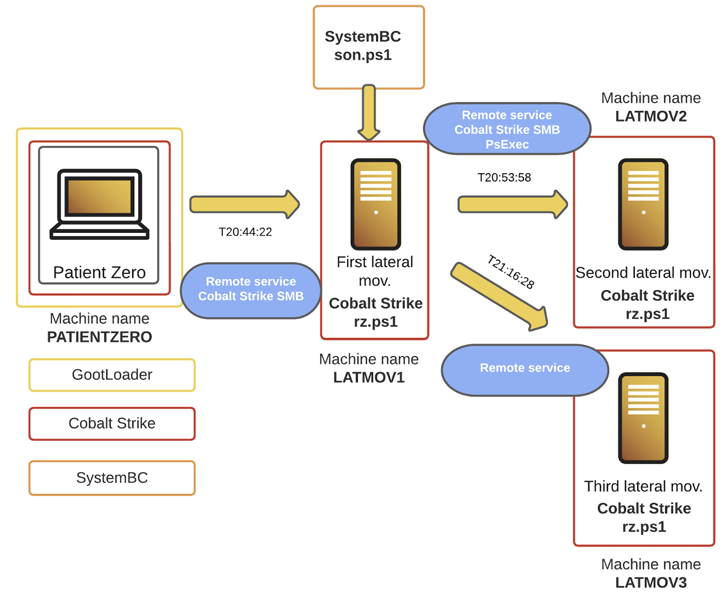

Siber güvenlik firması, Aralık 2022’de yeni bir dağıtım yöntemini benimseyen bir Gootkit olayını araştırdığını ve aktörlerin sömürü sonrası için Cobalt Strike ve SystemBC sağlamak için dayanağı kötüye kullandığını söyledi.

Cybereason 8 Şubat 2023’te yayınlanan bir analizde, “Tehdit aktörü hızlı hareket eden davranışlar sergiledi, hızla bulaştığı ağı kontrol etmeye yöneldi ve 4 saatten daha kısa sürede yükseltilmiş ayrıcalıklar elde etti.”

Gootloader olarak da adlandırılan Gootkit, yalnızca Mandiant tarafından UNC2565 olarak izlenen bir tehdit aktörüne atfedilir. 2014 yılında bir bankacılık truva atı olarak hayatına başlayan kötü amaçlı yazılım, o zamandan beri bir sonraki aşama yüklerini teslim edebilen bir yükleyiciye dönüştü.

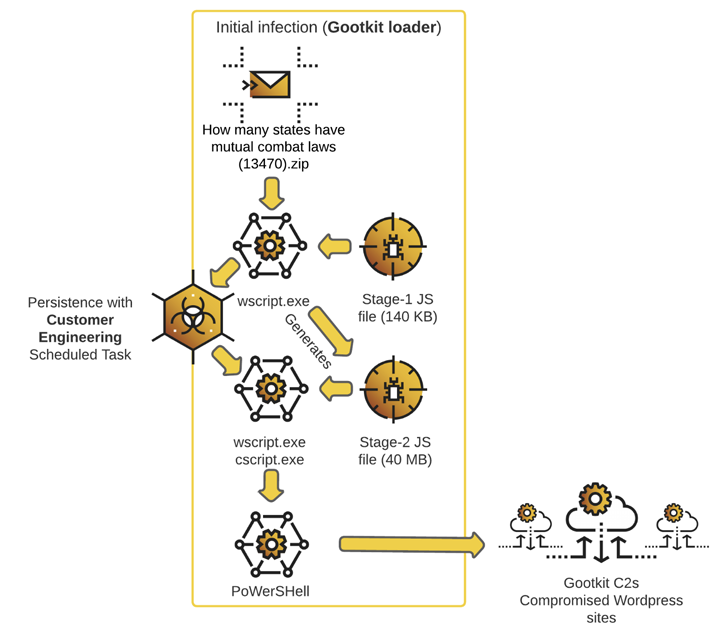

Taktiklerdeki değişim ilk olarak Mart 2021’de Sophos tarafından ortaya çıkarıldı. Gootloader, zehirleme teknikleriyle arama motoru sonuçlarında üst sıralarda yer alan güvenliği ihlal edilmiş WordPress siteleri aracılığıyla sunulan, büyük ölçüde gizlenmiş JavaScript dosyaları biçimini alıyor.

Saldırı zinciri, DuckDuckGo ve Google’da anlaşmalar ve sözleşmeler arayan kurbanları bubi tuzaklı web sayfasına çekmeye ve sonuçta Gootloader’ın konuşlandırılmasına yol açmaya dayanır.

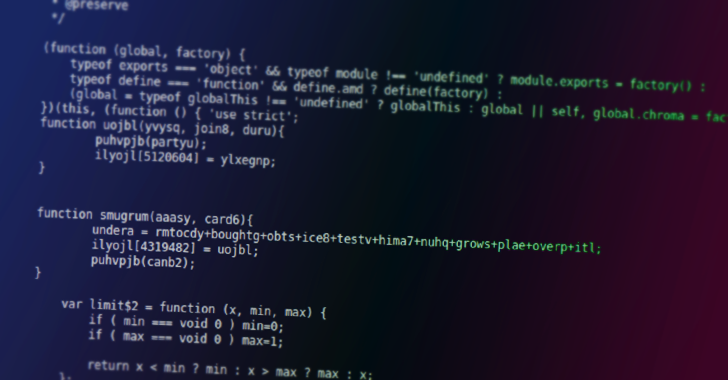

En son dalga ayrıca jQuery, Chroma.js, Sizzle.js ve Underscore.js gibi meşru JavaScript kitaplıklarındaki kötü amaçlı kodu gizlemesiyle de dikkat çekiyor. kötü amaçlı yazılım.

Cybereason tarafından incelenen olayda Gootloader bulaşmasının, Cobalt Strike ve SystemBC’nin yanal hareket ve olası veri sızdırma işlemleri gerçekleştirmesinin önünü açtığı söyleniyor. Saldırı nihayetinde engellendi.

Açıklama, kötü amaçlı yazılım operatörleri tarafından FormBook, IcedID, RedLine, Rhadamanthys ve Vidar gibi çeşitli kötü amaçlı yazılımları dağıtmak için izinsiz giriş vektörü olarak Google Ads’ü kötüye kullanma eğiliminin devam ettiği bir dönemde geldi.

Gootloader’ın sofistike bir yükleyiciye dönüşmesi, tehdit aktörlerinin bir hizmet olarak kötü amaçlı yazılım (MaaS) modeline dönerek ve bu erişimi diğer suçlulara satarak karlarını en üst düzeye çıkarmak için nasıl sürekli olarak yeni hedefler ve yöntemler aradıklarını da yansıtıyor.